ЛАБ3

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ

УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Защита операционных систем сетевых устройств

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ № 3

Настройка WPA2-Enterprise авторизации на базе контроллера

и точки доступа ELTEX

(тема отчета)

Направление/специальность подготовки

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студенты бригады №2:

Травкина Е.А., ИКБ-14

(Ф.И.О., № группы) (подпись)

Федченко А.С., ИКБ-14

(Ф.И.О., № группы) (подпись)

Мельцин Л.М., ИКБ-14

(Ф.И.О., № группы) (подпись)

Преподаватель:

ст. преп. Казанцев А.А.

(должность, Ф.И.О.) (подпись)

Цель работы

Настроить WPA2 авторизацию на базе контроллера и точки доступа ELTEX.

Задачи

1) Получить навык работы с контроллером WiFi сетей Eltex EMS GUI.

2) Настроить WPA2-Enterprise авторизацию на базе контроллера и точки доступа ELTEX.

3) Создать пользователя с правами администратора для WiFi кабинета (если пользователь не создан до вас).

4) Создать пользователя для беспроводной сети.

5) Произвести проверку подключения клиента при режиме сети WPA2-Enterprise.

6) Снять проводной дамп при подключении клиента.

7) Снять беспроводной дамп при подключении клиента.

8) Проанализировать дамп с проводным и беспроводным трафиком при подключении клиента.

Рис. 1. Основы настройки RADIUS

Таблица 1. Структура контроллера

|

Доступ к сервису |

EMS-сервер — центральное звено SoftWLC, обеспечивающее управление и мониторинг других модулей системы, предоставляющее оператору GUI для работы с SoftWLC, а также NBI-интерфейс для интеграции с OSS оператора. |

http://a.b.c.d:8080/ems/jws |

WEB портал — модуль, основанный на WEB-сервере tomcat6, предоставляющий набор WEB- порталов для авторизации пользователей в hostpot-сетях, а также Конструктор порталов для их кастомизации. В список функций WEB-портала входит интеграция SMS-шлюзами, автогенерация учетных записей пользователей WiFi базе данных. |

http://a.b.c.d:8080/epadmin |

Создание учетных данных для Личный кабинет В2В. |

Доступ к сервису |

Личный кабинет В2В — WЕВ ресурс, предназначенный для предоставления пользователю удобного интерфейса по созданию аккаунтов новых абонентов WiFi и базового управления услугой, например, изменения имени SSID.

|

http://a.b.c.d:8080/wifi-cab/#clientStart |

RADIUS-сервер — модуль, отвечающий за ААА-операции, основанный на freeRADIUS. |

A.B.C.D:1812 A.B.C.D:1213 |

Ход работы

Схема лабораторного стенда (см. рис. 2):

Рис. 2. Схема лабораторного стенда

В состав лабораторной установки входят Сервер Ubuntu с установленным на нем WLC Soft, маршрутизатор, как связующее звено между сервером и точкой доступа, коммутатор с подключенной к нему точкой доступа и устройства с возможностью подключения к беспроводной сети.

1) Подключение к контроллеру

Подключение к контроллеру рассматривалось в предыдущей работе и выполнилось по аналогии с ней. Авторизационные данные и адреса использовались такие же.

Для начала работы скачали по ссылке http://a.b.c.d:8080/ems/jws, где А.В.С.D IР-адрес контроллера, SoftWLC и открыли приложение виртуального контроллера Eltex EMS GUI.

Далее проверили наличие подключенной точки доступа на контроллере. Для этого в окне приложения в дереве объектов должна отображаться точка доступа с зелёной отметкой. Она присутствует (см. рис. 3).

Рис. 3. Дерево объектов Eltex EMS GUI

Выбрали нужную точку доступа в дереве объектов, находящемся в левой части окна программы. Просмотрели все характеристики, нажав на вкладку «Описание» (см. рис. 4).

Рис. 4. Описание точки доступа

Далее перешли к работе с Radius сервером. Нам необходимо проверить состояние Radius сервера и подключенные к нему точки доступа. Проверка наличия подключенных к серверу Radius точек доступа осуществляется во вкладке «Radius» окна программы по нажатию на строчку «Управление точками доступа» (см. рис. 5).

Видим наличие в списке адреса Local Host свидетельствующий о работе

сервера Radius.

Рис. 5. Окно управлениями точками доступа на Radius сервере

Объект Radius в дерево объектов уже добавлен под любым названием - не нужно его добавлять повторно. Только проверяем его статус, что он в активном состоянии.

А если не добавлен то, для добавления правой клавишей нажимаем на объект ЕМS и через редактирование выбираем добавление объекта. Выбираем тип объекта Radius и задаем имя, в строке IP Address указываем 127.0.0.1. Нажимаем принять.

Дальнейшим этапом осуществили проверку состояния сервера, кликнув на него, перешли во вкладку «Проверка состояния» (см. рис. 6).

Рис. 6. Окно проверки состояния Radius сервера

2) Настройка беспроводной сети

Следующим шагом создали новый SSID с указанными параметрами. Для этого открыли вкладку «Wireless» окна программы контроллера и перешли в «Менеджер SSID» (см. рис. 7).

Рис. 7. Добавление SSID

Нажали на кнопку Добавить SSID и ввели параметры сети (тип, имя, режим безопасности).

Название беспроводной сети указали, как в предыдущей работе с Eltex. В поле тип указали Enterprise. В поле «Режим безопасности» указали WPA Enterprise, а в типе шифрования WPA2-AES. В качестве домена выбрали rооt (см. рис. 8).

Рис. 8. Окно редактирования SSID

В Radius IP Address прописали IР контроллера А.В.С.D, на котором работаем (см. рис. 9).

Рис. 9. Окно редактирования SSID

Следующим действием создали привязку созданной сети к точкам доступа. Для этого в менеджере SSID выбрали созданную сеть и нажали кнопку Добавить SSID привязку.

В открывшемся окне выбрали объект EMS в дереве объектов и нажали кнопку Cоздать привязку, а затем кнопку Принять.

Проверяем создание привязки перейдя во вкладку «Привязки SSID» (см. рис. 10).

Рис. 10. Окно привязки SSID

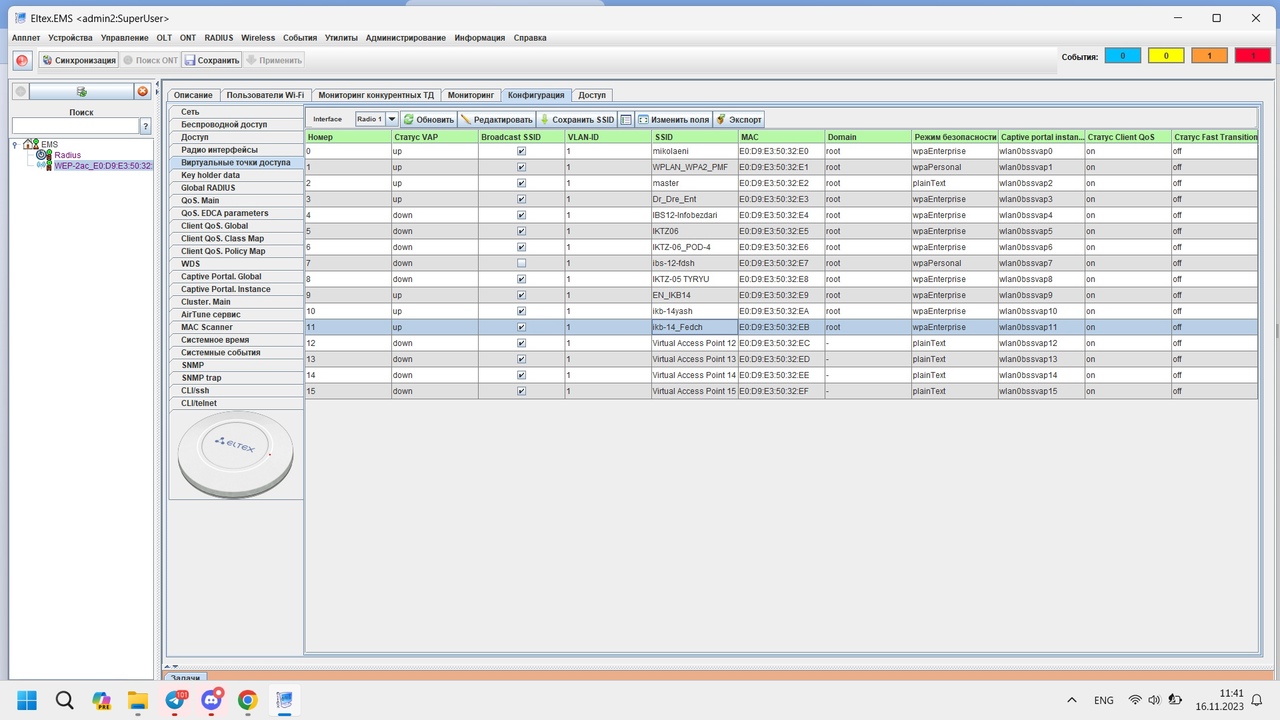

Результат привязки можно увидеть во вкладке «Конфигурация/Виртуальные точки доступа».

Для этого выбрали нужную точку доступа в дереве объектов и в появившимся окне перешли во вкладку «Конфигурация» и далее выбрали «Виртуальные точки доступа» (см. рис. 11).

Рис. 11. Окно «Виртуальные точки доступа»

3) Создание пользователя с правами администратора для WiFi кабинета

Дальнейший шаг представляет из себя авторизацию на Web-портале с данными. Для этого вводим в строке браузера адрес http://a.b.c.d:8080/epadmin, заменив А.В.С.D на адрес сервера с установленным Soft WLC. Авторизуемся с данными (см. рис. 12):

Login: admin

Password: password

Рис. 12. Окно конструктора порталов WIFi кабинета

После авторизации переходим во вкладку Личный кабинет и попадаем в систему wifi-cab (http://a.b.c.d:8080/wifi-cab/#clientStart) и создаем пользователя-администратора для управления и авторизации на платформе.

Для этого переходим во вкладку «Настройки» и переходим в «Системные пользователи» (см. рис. 13).

Рис. 13. Окно «системные пользователи»

4) Создание пользователя с правами администратора для WiFi кабинета.

Далее создали пользователя для нашей WiFi сети. Для этого перешли во вкладку «Пользователи WiFi» и произвели настройку параметров пользователя.

Рис. 14. Окно личного кабинета

В полях настройки параметров пользователя указали логин, пароль, SSID нашей сети и личные данные пользователя. Нажали кнопку Сохранить.

5) Проверка подключения клиента к беспроводной сети.

Дальнейшим шагом проверяем подключение к WiFi сети с мобильных устройств. Находим нашу сеть в списке доступных сетей и авторизуемся с данными, указанными в настройках пользователя.

Проверяем в интерфейсе Soft WLC подключение беспроводного клиента.

Для этого переходим во вкладку «Пользователи WiFi› и нажимаем «Обновить».

Рис. 15. Окно пользователей WiFi

Дважды кликнув по клиенту, вызвали окно с подробной информацией.

Рис. 16. Окно информации о подключенном клиенте

6) Снятие проводного дампа при подключении клиента

Следующим шагом снимаем дамп для проводного клиента на контроллере WLC с помощью инструмента TCPDUMP и сохраняем в файл «имя файла.PCAP» Дамп снимается во время подключения беспроводного. клиента.

Заходим на сервер Ubuntu с установленным Soft WLC и вводим команду sudo tcpdump А.В.С.D -i название интерфейса -w имя файла.рсар.

7) Снятие беспроводного дампа при подключении клиента

Следующим шагом снимаем дамп для беспроводного клиента

Дамп для беспроводного клиента

Сценарий получения дампа с использованием Wireshark + Mikrotik

Топология

Выбор канала (20 МГц + 2.4 или 5)

Перехват дампа

Исследование

8) Анализ дампов с проводным и беспроводным трафиком при подключении клиента

Для анализа дампов открыли сохраненные файлы через программу Wireshark и нашли в дампе пакеты, относящиеся к авторизации пользователя.

Для проводного трафика

Для беспроводного трафика

Анализ дампа для беспроводного клиента

Вывод:

В ходе выполнения лабораторной работы № 3 была настроена WPA2‑авторизация на базе контроллера и точки доступа ELTEX. Был получен навык работы с контроллером WiFi сетей Eltex EMS GUI. Настроена WPA2‑Enterprise авторизация на базе контроллера и точки доступа ELTEX. Создан пользователь для беспроводной сети и произведена проверка подключения клиента при режиме сети WPA2-Enterprise. Также был снят проводной дамп при подключении клиента и снят беспроводной дамп при подключении клиента. Произведён анализ дампов с проводным и беспроводным трафиком при подключении клиента.

Санкт-Петербург

2023