эвм13

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

DLP-СИСТЕМА КИБ SEARCHINFORM

Отчет по лабораторной работе №13

по дисциплине «Защита информации в компьютерных сетях»

Студенты гр. 739-1

_______Климанов М.Д.

_______Северьянова А.Д.

12.06.2022

Доцент кафедры

КИБЭВС, к.т.н

_______Новохрестов А.К.

__.__.2022

Томск 2022

Введение

Цель работы: освоить основные приемы использования программного комплекса SearchInform для перехвата и поиска утечек конфиденциальной информации.

Ход работы

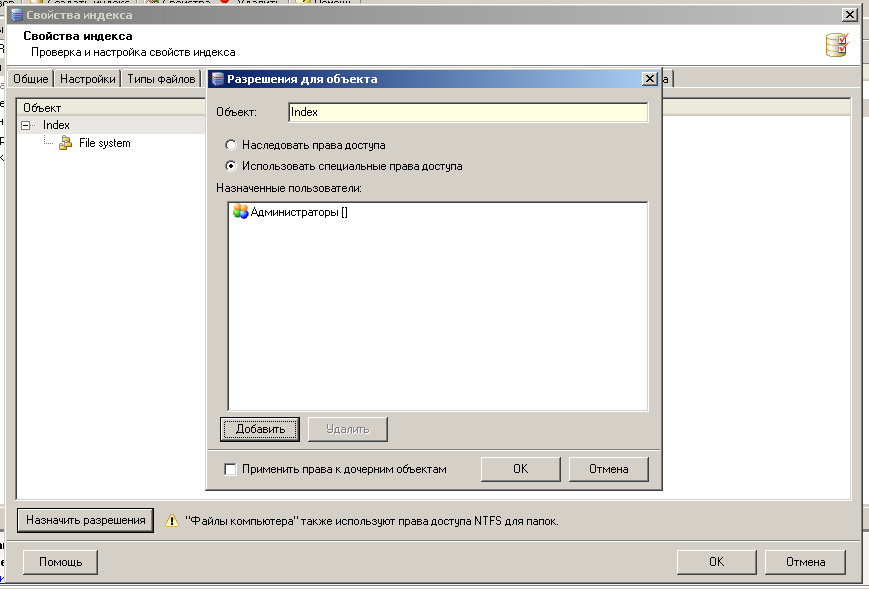

Установим

возможность

доступа к

индексу

«Fingerprint_01» только

пользователям операционной системы, которые относятся к

группе «Администраторы»

(рисунок 1).

Установим

возможность

доступа к

индексу

«Fingerprint_01» только

пользователям операционной системы, которые относятся к

группе «Администраторы»

(рисунок 1).

Рисунок 1 - Добавление группы «Администраторы»

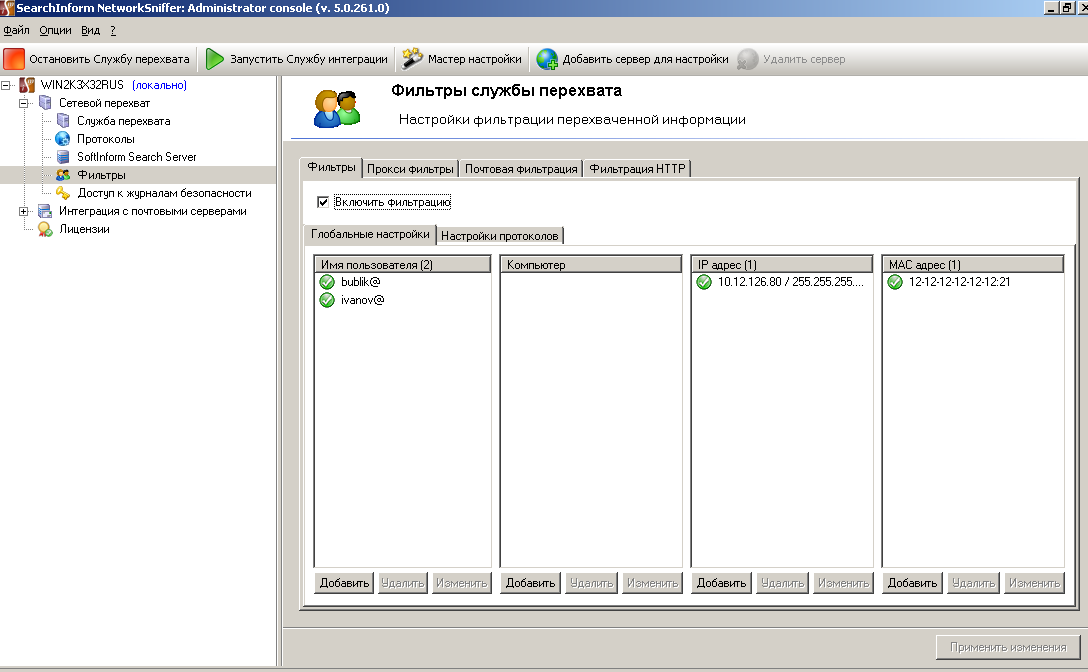

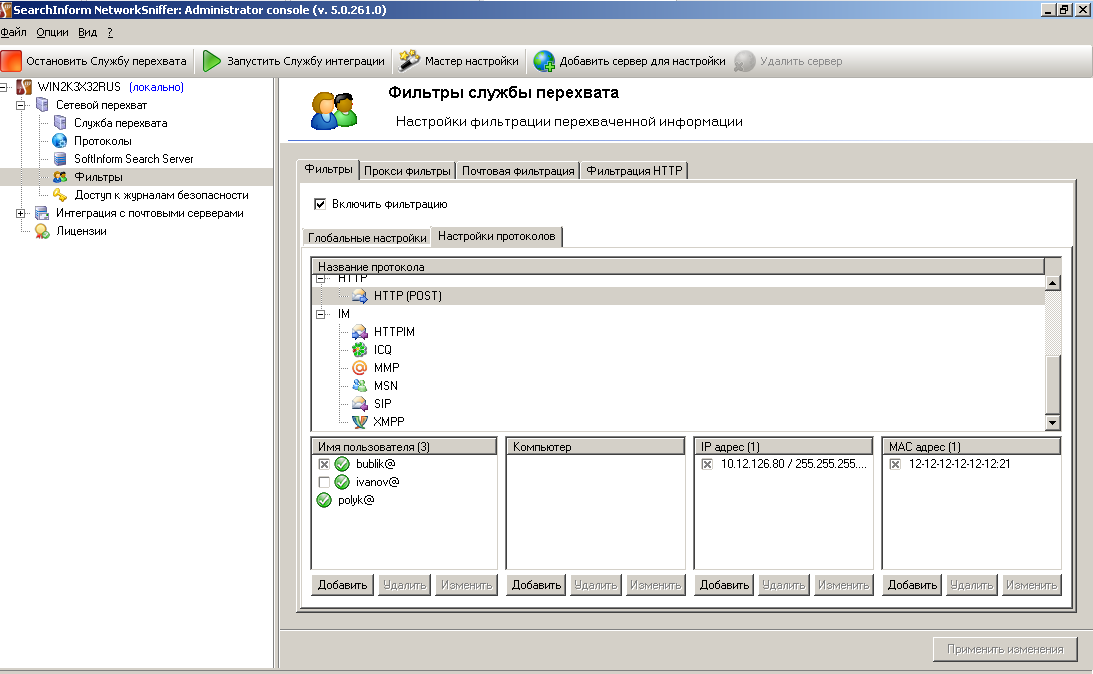

Проведём редактирование фильтра перехвата информации. Добавим пользователей ivanov и bublik. Далее настроим фильтрацию перехватываемых данных по сетевой маске и MAC- адресам для всех контролируемых протоколов. Затем настроим фильтр запрещающий перехват данных по протоколу HTTP для пользователя ivanov и почтовую фильтрацию (рисунки 2 - 3).

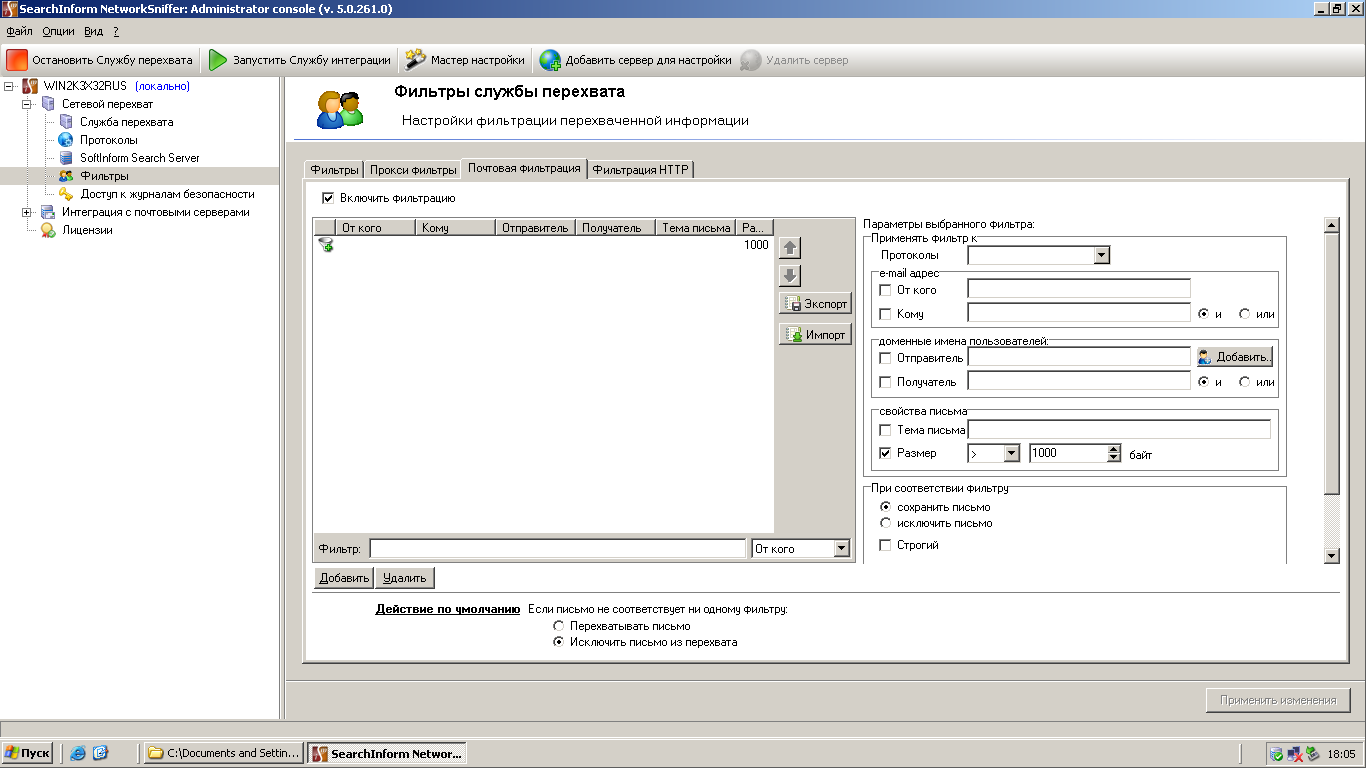

Создадим фильтр по почтовым адресам для сообщений больше 10000 байт (рисунок 4).

Рисунок

2 – Фильтры

Рисунок

2 – Фильтры

Рисунок 3 – Настройка протоколов

Рисунок 4 – Фильтр по почтовым адресам

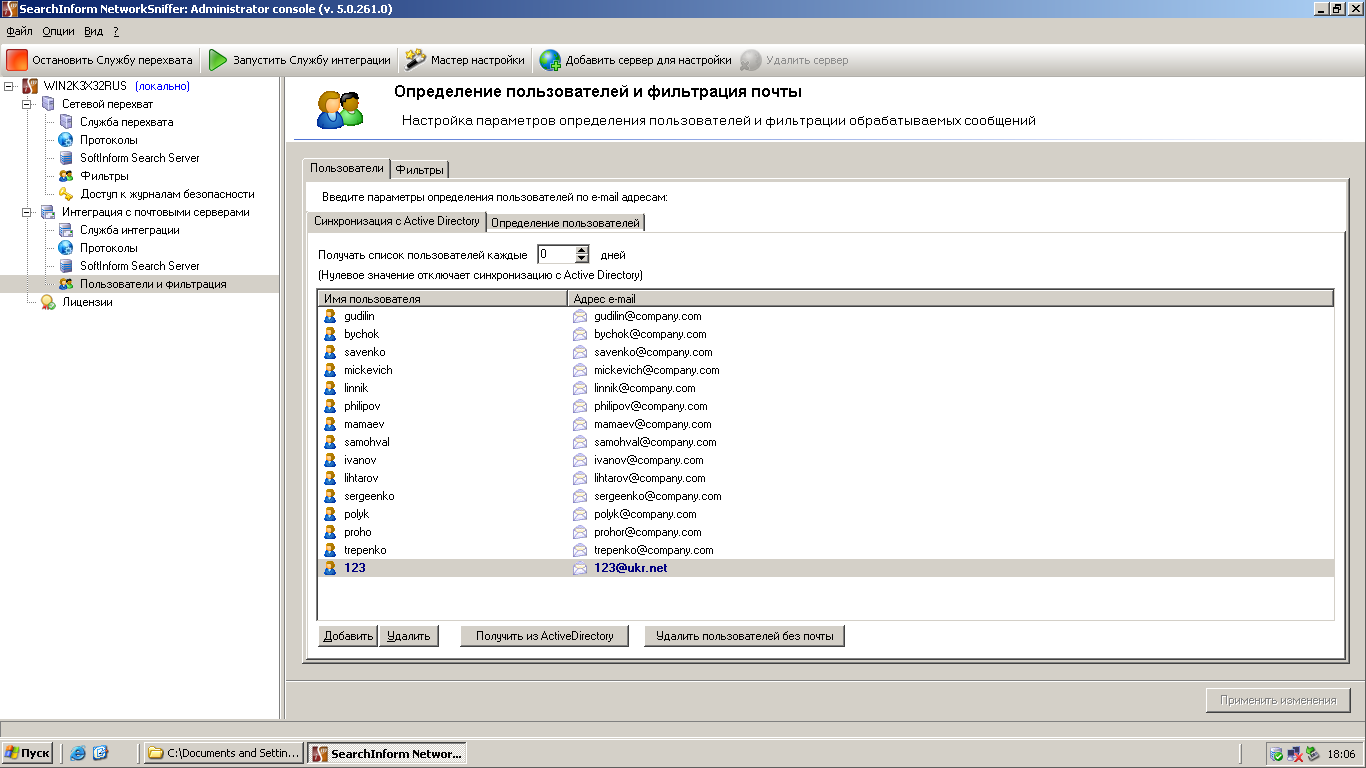

Также укажем соответствие пользователя 123 почтовому адресу 123@ukr.net (рисунок 5).

Рисунок 5 - Соответствие адреса пользователю

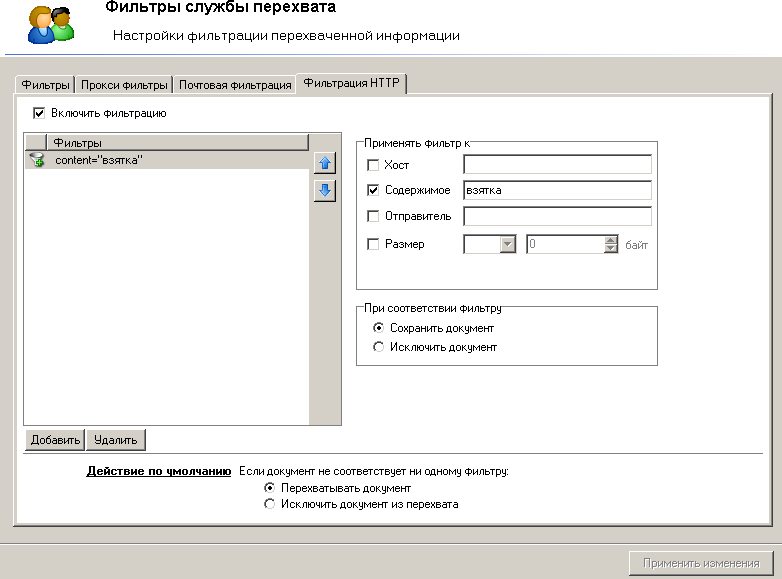

Затем создаем фильтр по протоколу HTTP, определив поиск наличия в содержимом слова «взятка» (рисунок 6).

Рисунок 6– Фильтрация HTTP

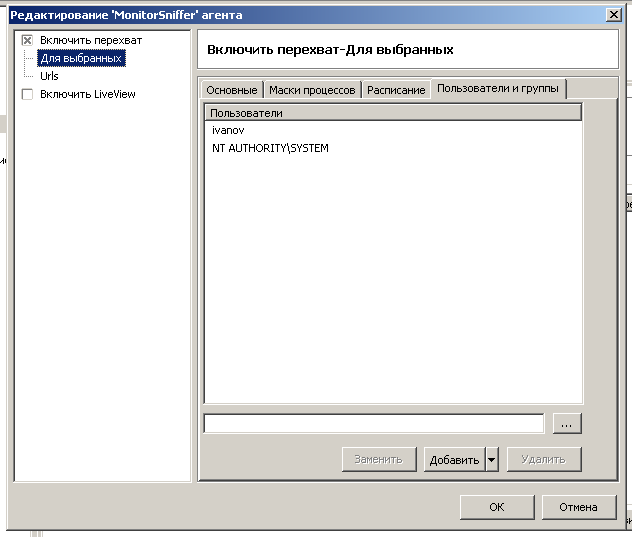

Создадим фильтр монитора группы

пользователей «NTAUTHORITY\SYSTEM»

и пользователя

«ivanov» (рисунки

7 -8).

Создадим фильтр монитора группы

пользователей «NTAUTHORITY\SYSTEM»

и пользователя

«ivanov» (рисунки

7 -8).

Рисунок 7 – Перехват для выбранных пользователей

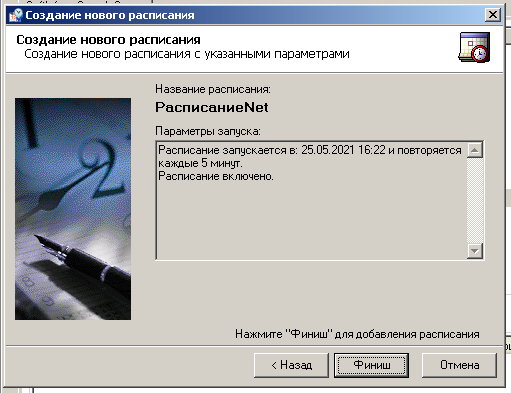

Рисунок 8 – Создание расписания

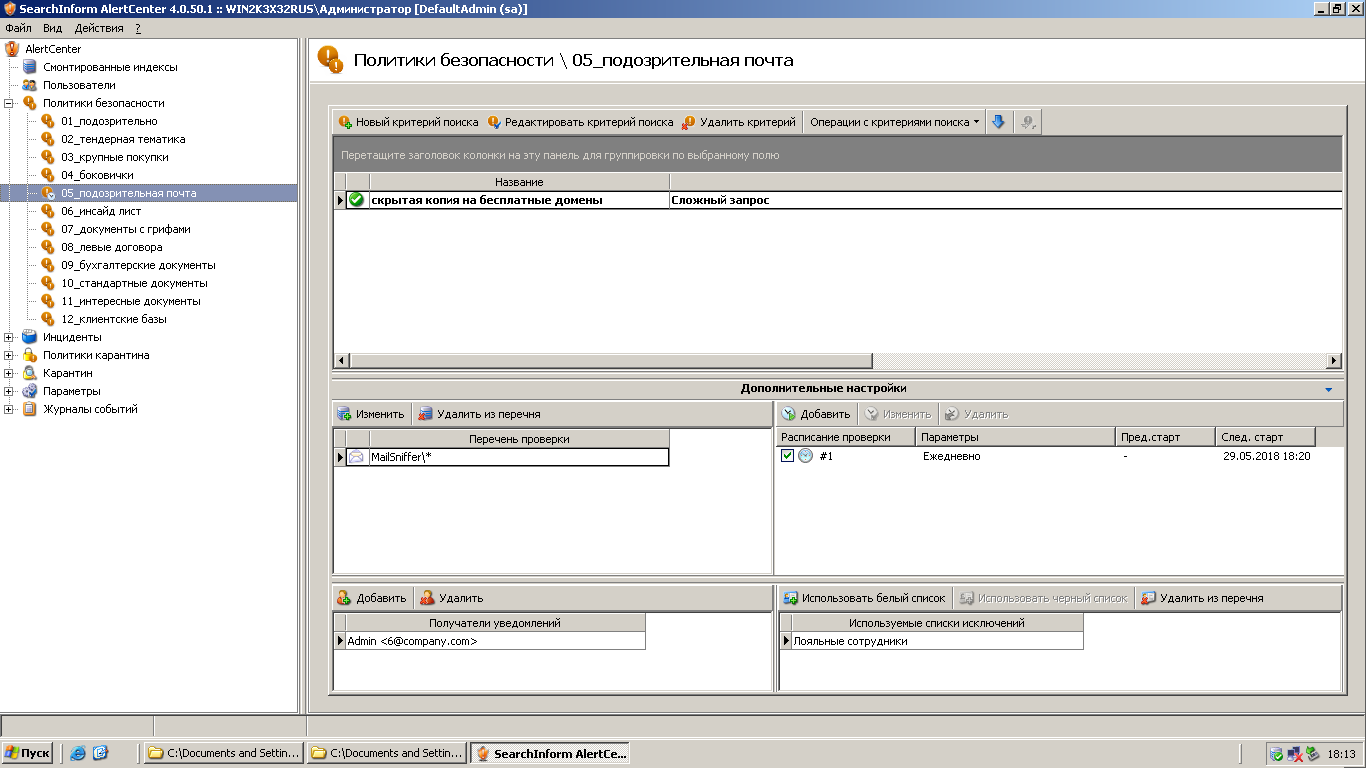

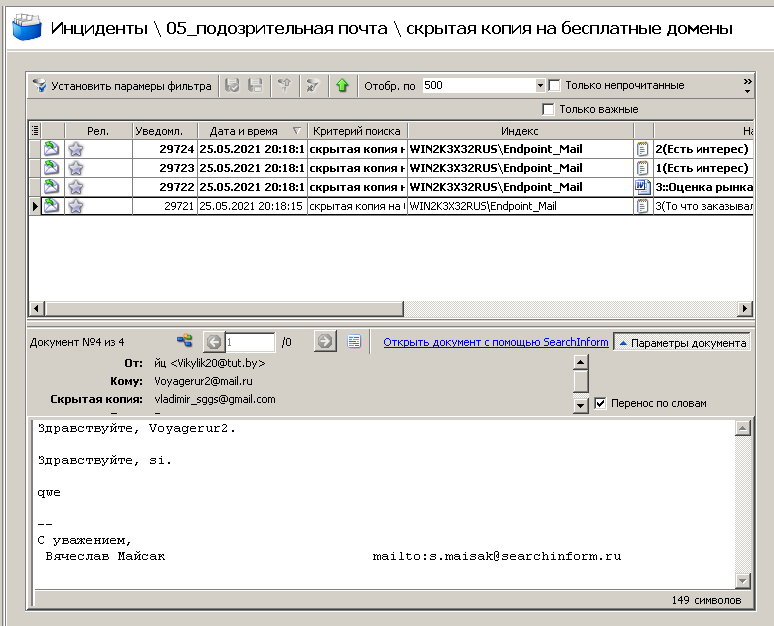

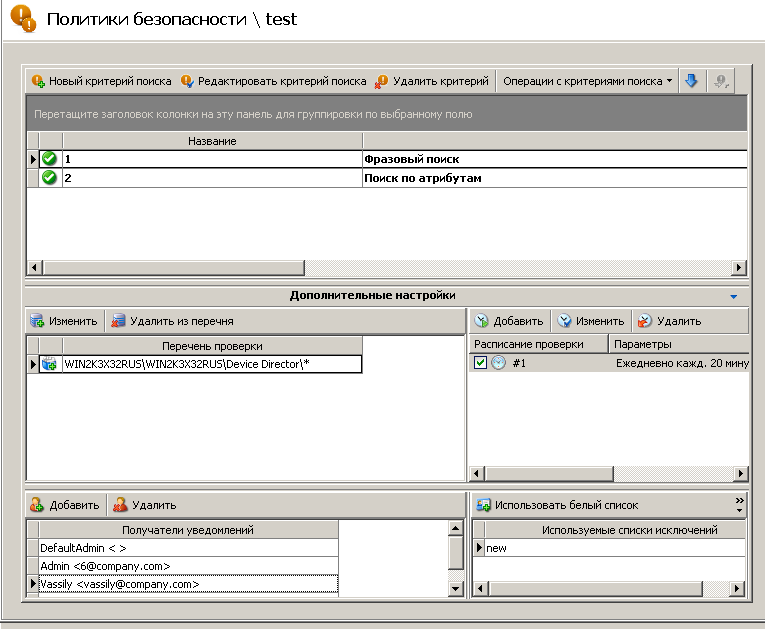

В AlertCenter Client откроем ветвь «Политика безопасности». Изменим параметры политики безопасности «05_подозрительная почта» Затем создадим политику безопасности «test» (рисунки 9 -11).

Рисунок 9 – Индикация параметров политики безопасности «05_подозрительная почта»

Рисунок 10 – Просмотр выявленных нарушений политики

Рисунок 11 – Политика безопасности «test»

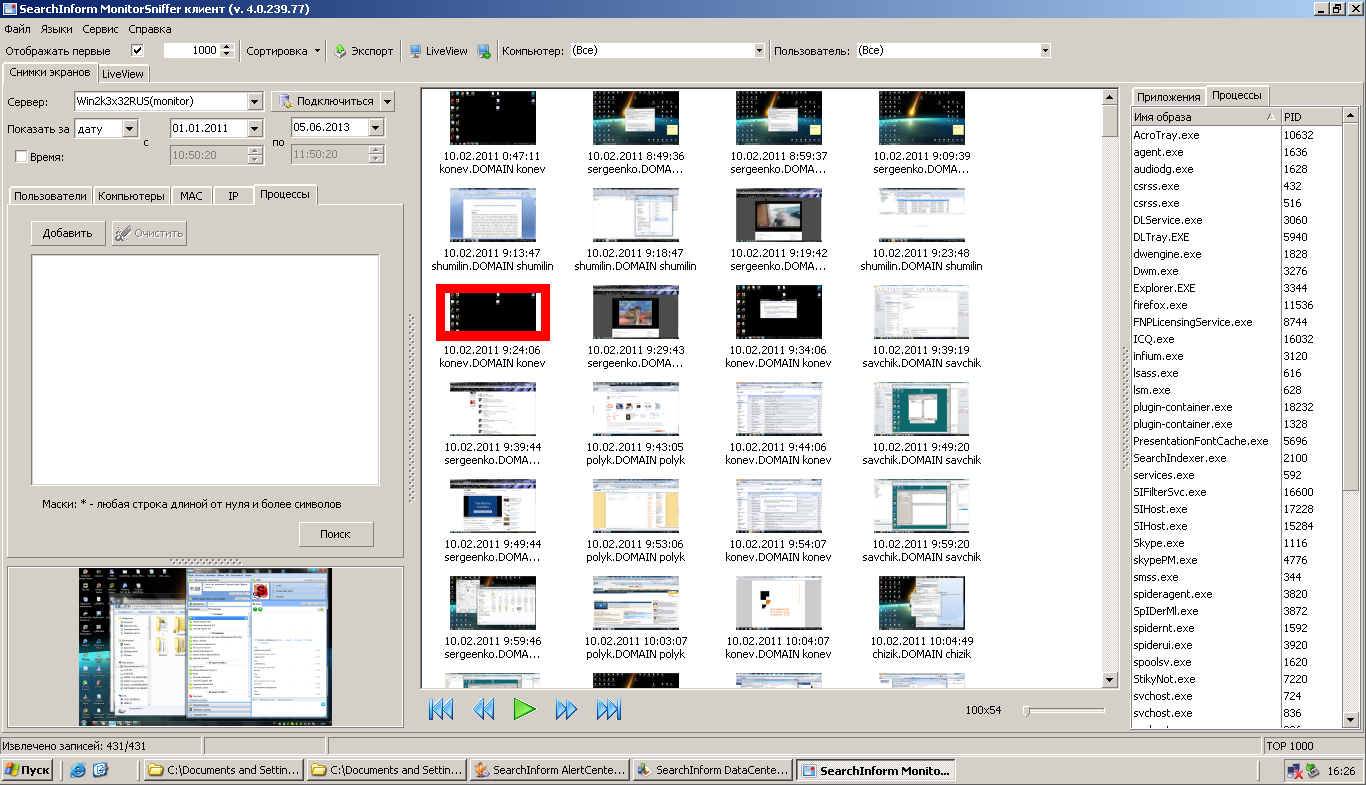

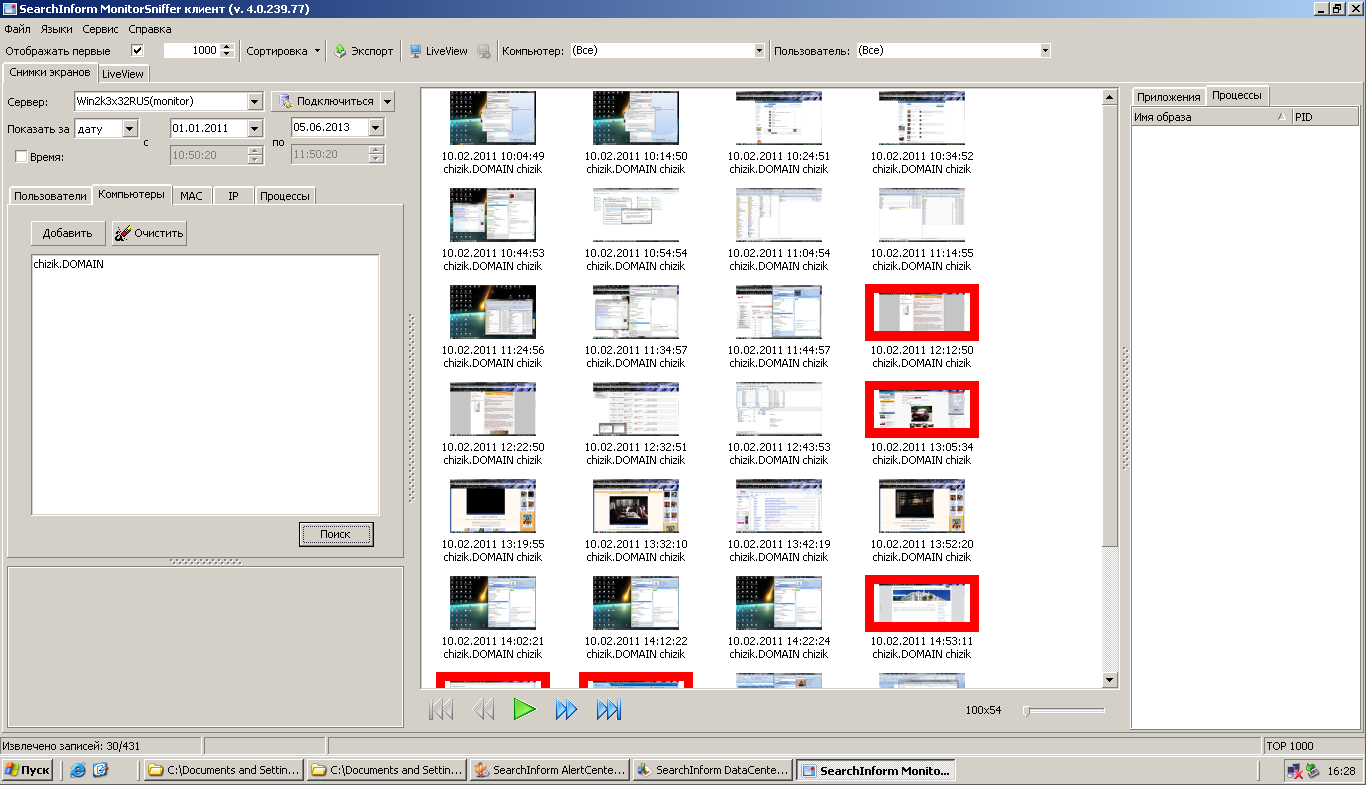

Откроем программу MonitorSniffer клиент, предварительно выполнив подготовительные действия. Затем просмотрим снимок экрана и перечень процессов, запущенных в момент записи снимка (рисунки 12 -13).

Рисунок 12 – Отображение снимка

Рисунок 13 – Поиск снимков по имени компьютера

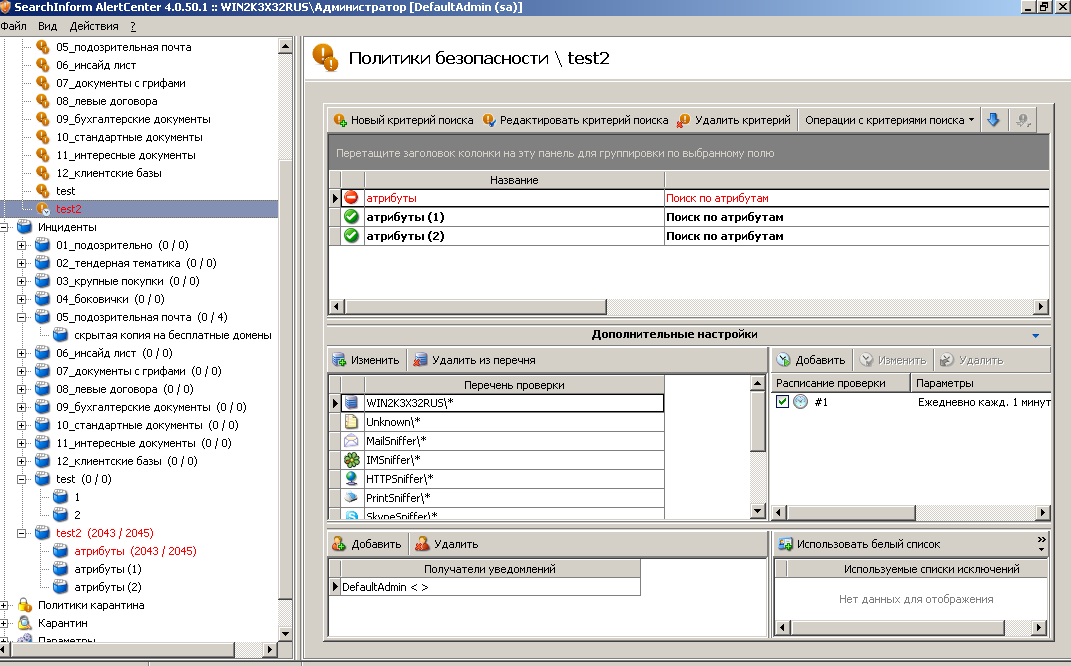

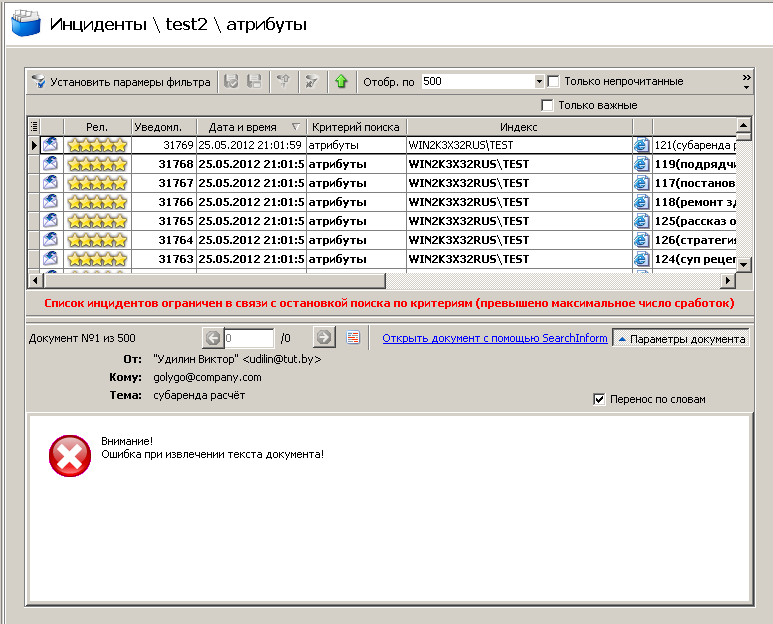

Создадим политику безопасности «test2» и произведём поиск инцидентов с помощью разных критериев поиска (рисунки 14 - 15).

Рисунок

14 –

Политика

безопасности

«test2»

Рисунок

14 –

Политика

безопасности

«test2»

Рисунок 15 – Атрибут «Дата перехвата»

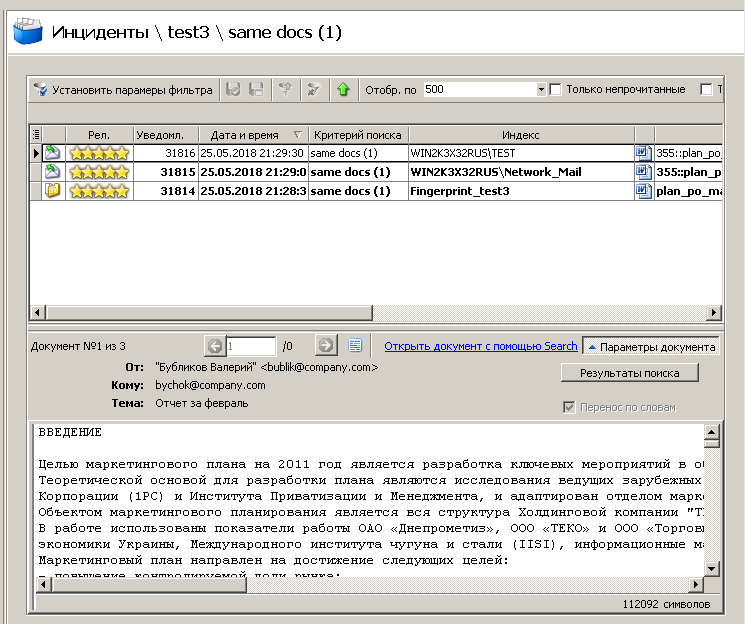

Создадим

политику

безопасности

«test3» и

произведём

поиск инцидентов

с помощью

критерия «Поиск

похожих». Затем

создадим новый

каталог индексов

образцов цифровых

отпечатков и

найдём инциденты

с помощью

критерия «Поиск

по цифровым

отпечаткам»

(рисунки 16 -19).

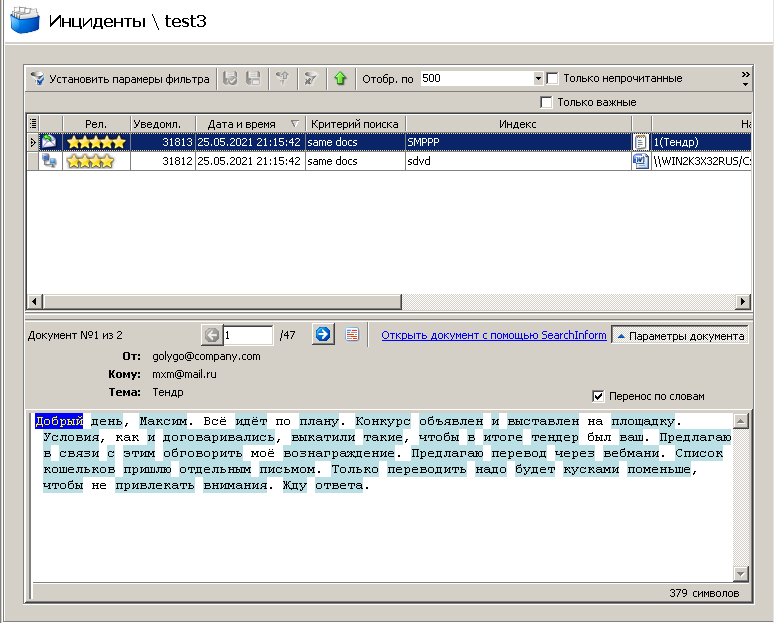

Создадим

политику

безопасности

«test3» и

произведём

поиск инцидентов

с помощью

критерия «Поиск

похожих». Затем

создадим новый

каталог индексов

образцов цифровых

отпечатков и

найдём инциденты

с помощью

критерия «Поиск

по цифровым

отпечаткам»

(рисунки 16 -19).

Рисунок 16 – Политика безопасности «test3»

Рисунок

17 – Поиск с помощью критерия «Поиск

похожих»

Рисунок

17 – Поиск с помощью критерия «Поиск

похожих»

Рисунок 18 – Результат поиска цифровых отпечатков

Рисунок

19 – Поиск

с помощью

критерия «Поиск

по цифровым

отпечаткам»

Рисунок

19 – Поиск

с помощью

критерия «Поиск

по цифровым

отпечаткам»

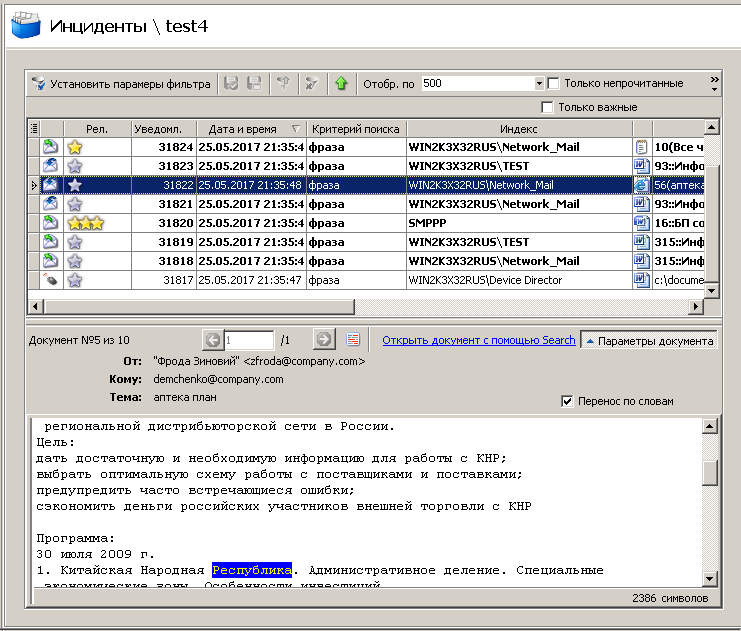

Создадим политику безопасности «test4» и произведём поиск инцидентов с помощью разных параметров критерия «Фразовый поиск». Затем добавим в словарь синонимов новые синонимы (рисунки 20 -22).

Рисунок

20 –

Политика

безопасности

«test4»

Рисунок

20 –

Политика

безопасности

«test4»

Рисунок 21 – Поиск с помощью параметра «Точное совпадение»

Рисунок 22 – Поиск с помощью параметра «Поиск с морфологией»

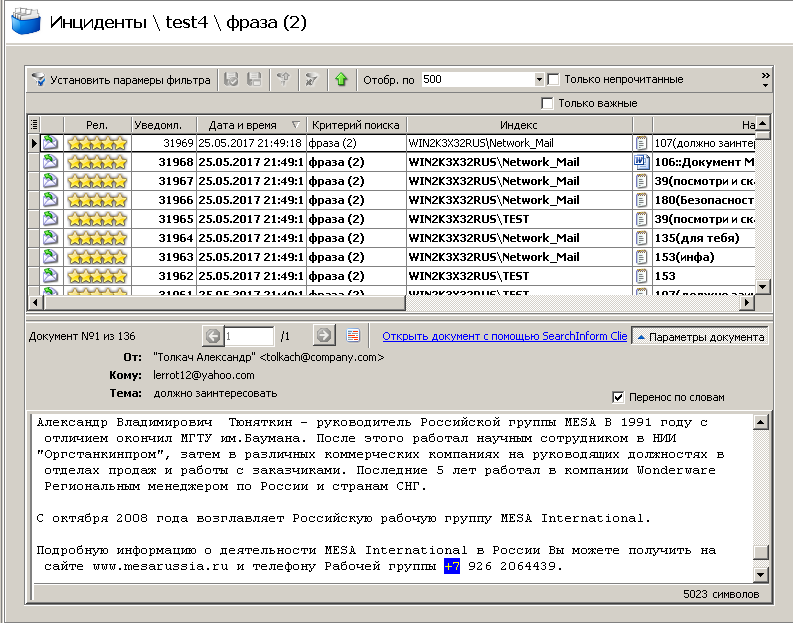

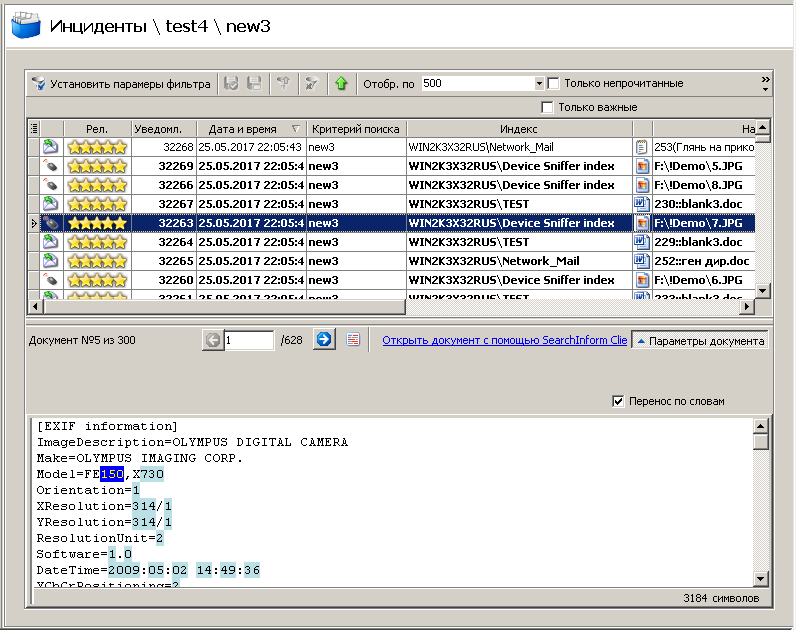

Создадим регулярные выражения и выполним поиск инцидентов с помощью них (рисунки 23 – 25).

Рисунок 23 – Создание нового регулярного выражения

Рисунок

24 –

Поиск с

помощью

регулярного

выражения «\+[0-9-]+»

Рисунок

24 –

Поиск с

помощью

регулярного

выражения «\+[0-9-]+»

Рисунок 25 – Поиск с помощью регулярного выражения «-?\d+»

Заключение

В ходе выполнения данной лабораторной работы были освоены основные приемы использования программного комплекса SearchInform для перехвата и поиска утечек конфиденциальной информации.