усзи5

.docxМинистерство высшего образования и науки Российской Федерации

Федеральное государственное бюджетное образовательное учреждение

высшего профессионального образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ

УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра безопасности информационных систем (БИС)

«SAFENET AUTHENTICATION MANAGER (SAM) 8.0. НАСТРОЙКА И

БАЗОВЫЕ ВОЗМОЖНОСТИ»

Отчет по лабораторной работе №5

по дисциплине «Управление средствами защиты информации»

Студент гр.739-1

______ Климанов М.Д.

21.05.2022

Принял

Руководитель

доцент кафедры БИС

_______ Рахманенко И.А.

__.__.2022

Томск 2022

1 Введение

Целью данной работы является изучение основного функционала системы управления ключевыми носителями eToken – SafeNet Authentication Manager (SAM), получение навыков работы с программой SAM, навыков настройки SAM и управления ключевыми носителями.

2 Ход работы

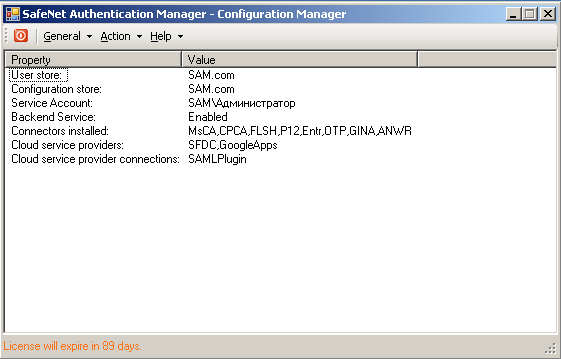

Откроем менеджер настройки SAM: Пуск > Все программы > SafeNet > SafeNet authentication manager > Configuration Manager (рисунок 1). С помощью данной программы можно изменять общие настройки данной программы.

Рисунок 1 – Стартовое окно менеджера настройки SAM

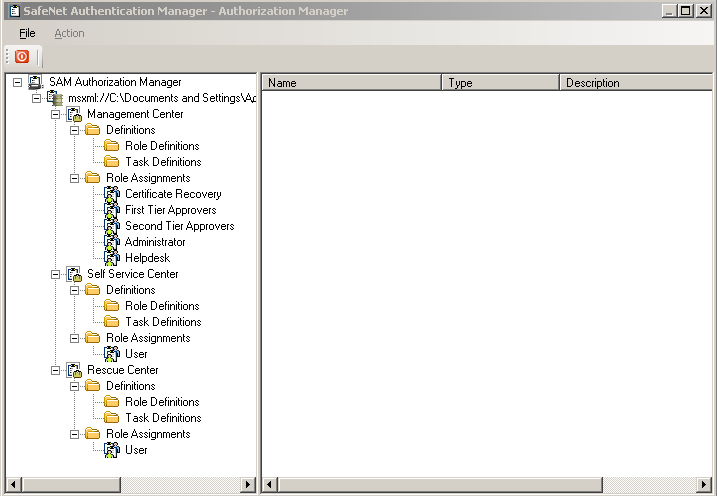

Из меню Action менеджера конфигурации Configuration Manager, выберем: Authorization Manager -> Edit Roles… (рисунок 2).

Рисунок 2 – Authorization Manager

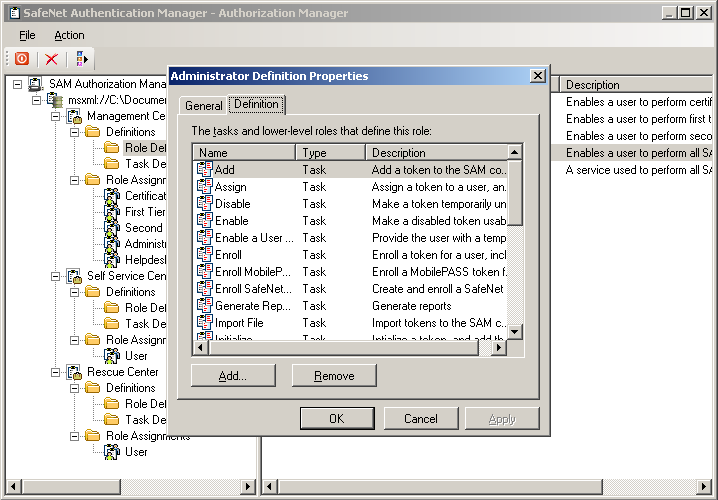

В дереве Management Center, перейдём к определению ролей (Definitions -> Roles Definitions). Дважды щелкнем по роли администратора (Administrator). Во вкладке Definitions можно увидеть задачи и операции, доступные роли администратора (рисунок 3).

Рисунок 3 – Вкладка Definitions

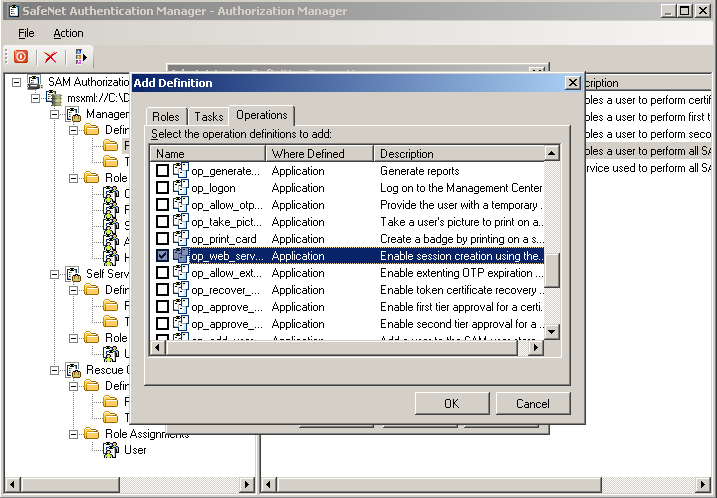

Добавим операцию Web_Service_ API_Access роли администратора. Для этого нажмём кнопку Add.... Откроем вкладку операции - Operations. Далее выберем операцию: op_web_service_api_access (рисунок 4). Нажмём OK дважды, чтобы применить изменения. Затем закроем Authorization Manager.

Рисунок 4 – Добавление операции

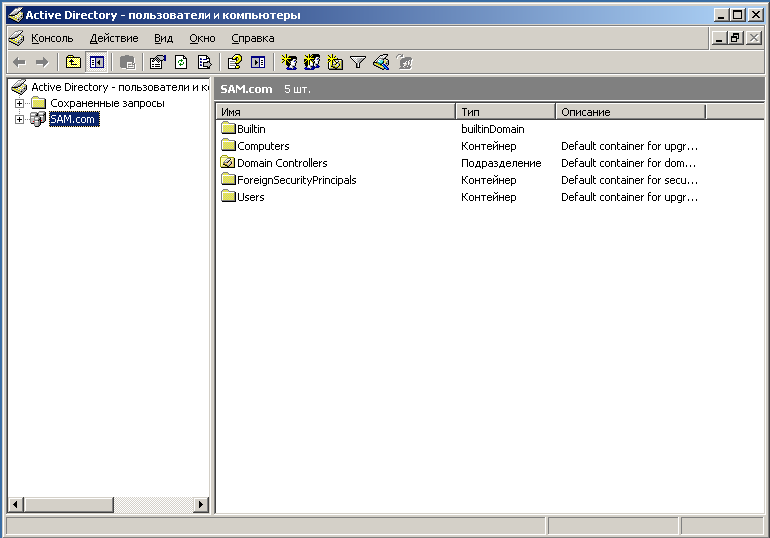

Далее открываем редактор политик токенов TPO Editor для настройки выпуска токенов SAM: из меню Пуск, откроем Все программы > SafeNet> SafeNet Authentication Manager > Policy Management. Откроется утилита Active Directory пользователи и компьютеры (рисунок 5).

Рисунок 5 – Active Directory пользователи и компьютеры

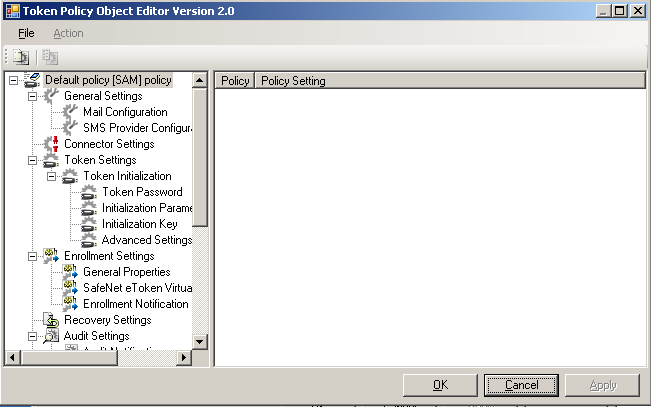

Затем откроем Token Policy Object (TPO) для редактирования: правой кнопкой мыши нажмём на домен в дереве (SAM.COM) и выберем свойства. Откроем закладку Token Policy и нажмём кнопку Open. Выберем Default policy object и нажмём Edit (рисунок 6).

Рисунок 6 – Token Policy Object

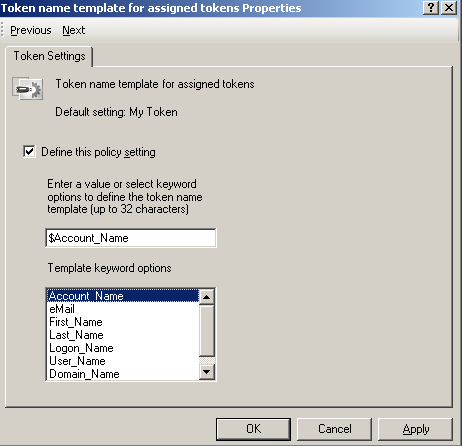

После настроим параметры токенов и паролей. Для этого выберем настройки токена Token Settings. В политике шаблон имени токена при назначении пользователям (Token name template for assigned tokens), зададим значение $Account_name и нажмём OK чтобы сохранить (рисунок 7).

Рисунок 7 – Параметр «Token name template for assigned tokens»

Включим настройку Enable token naming in the Self Service Center (пользователь сможет изменить имя токена при самостоятельном выпуске токена) (рисунок 8).

Рисунок 8 – Параметр «Enable token naming in the Self Service Center»

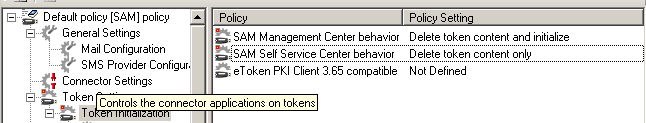

Затем выберем Token initialization (Инициализация токена) и ограничим инициализацию токена, разрешив ее делать только через центр управления SAM Management Center, для этого зададим политику SAM Management Center behavior и выберем Delete token content and initialize, а также политику SAM Self Service Center behavior и выберем Delete token content only (рисунок 9).

Рисунок 9 – Настройки инициализации токена

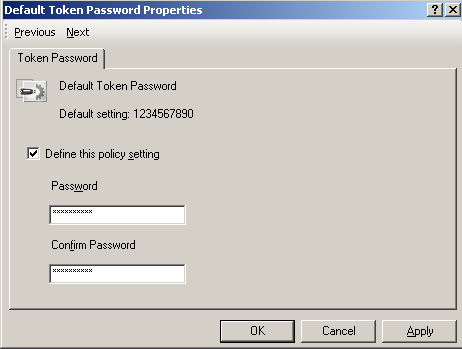

После чего выберем Token Password и зададим значение по умолчанию 1234567890 (рисунок 10).

Рисунок 10 – Настройка пароля токена

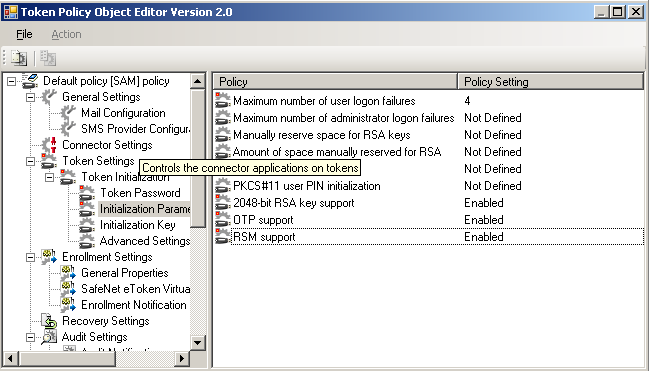

Перейдём к настройке параметров инициализации токенов. Выберем Initialization Parameters. Настроим максимальное число попыток подключений пользователя (Maximum number of user logon failures) = 4. Включим поддержку 2048-битных ключей RSA (2048-bit RSA key support), поддержку OTP токенов (OTP support) и поддержку (RSM support) (рисунок 11). После чего необходимо применить настройки.

Рисунок 11– Параметры инициализации токена

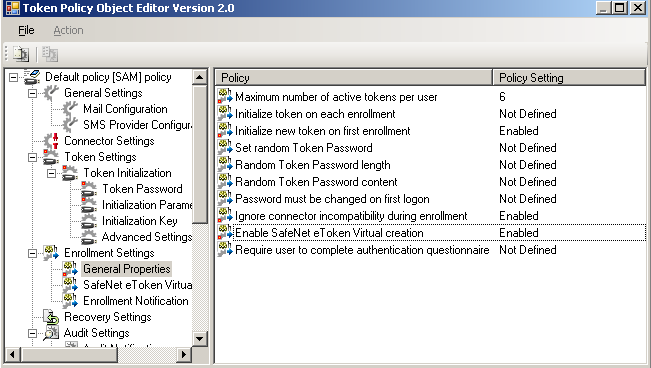

Зададим параметры выпуска токенов изображённые на рисунке 12.

Рисунок 12 – Параметры выпуска токенов

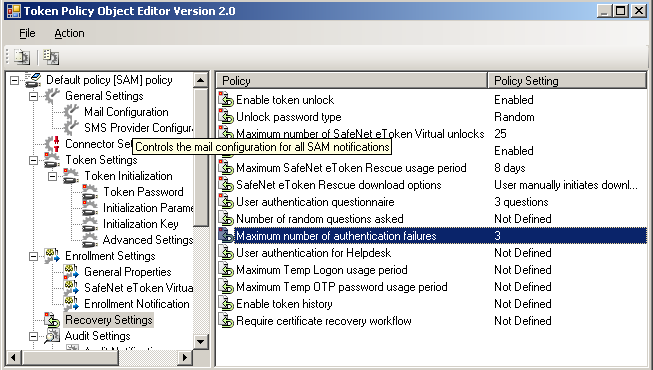

Для настройки параметров восстановления eToken выберем Recovery Settings (настройки восстановления). Затем установим настройки изображённые на рисунке 13.

Рисунок 13 – Параметры восстановления eToken

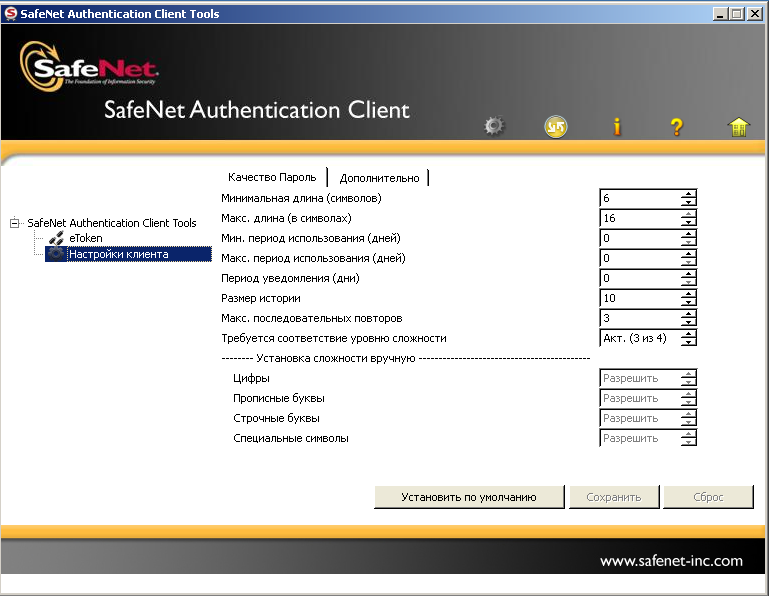

Перед выполнением следующей части работы необходимо инициализируйте eToken для очистки содержимого и сброса пароля к стандартному. Для этого в программе Safenet Authentication client (панель задач) выберем команду «Инструменты», далее откроем подробный вид, где для подключенного eToken необходимо задать команду инициации, запустив ее с параметрами по умолчанию (рисунок 14).

Рисунок 14 – Окно программы Safenet Authentication client tolls

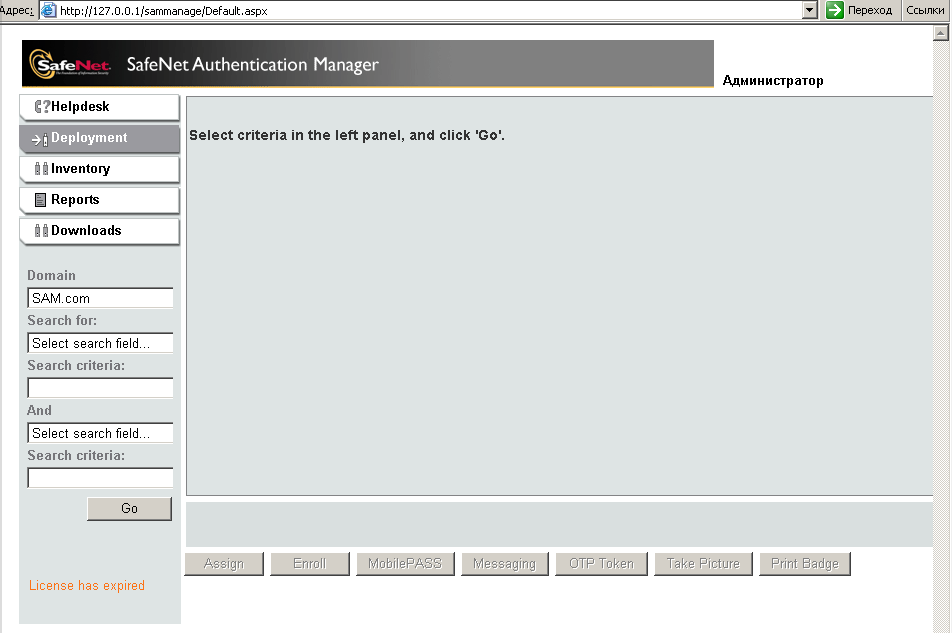

Далее запустим Internet Explorer, перейдём по адресу http://127.0.0.1/sammanage. Введём логин и пароль администратора. Откроется центр управления токенами SAM Management Center. Затем откроем вкладку Deployment (рисунок 15).

Рисунок 15 – Вкладка Deployment

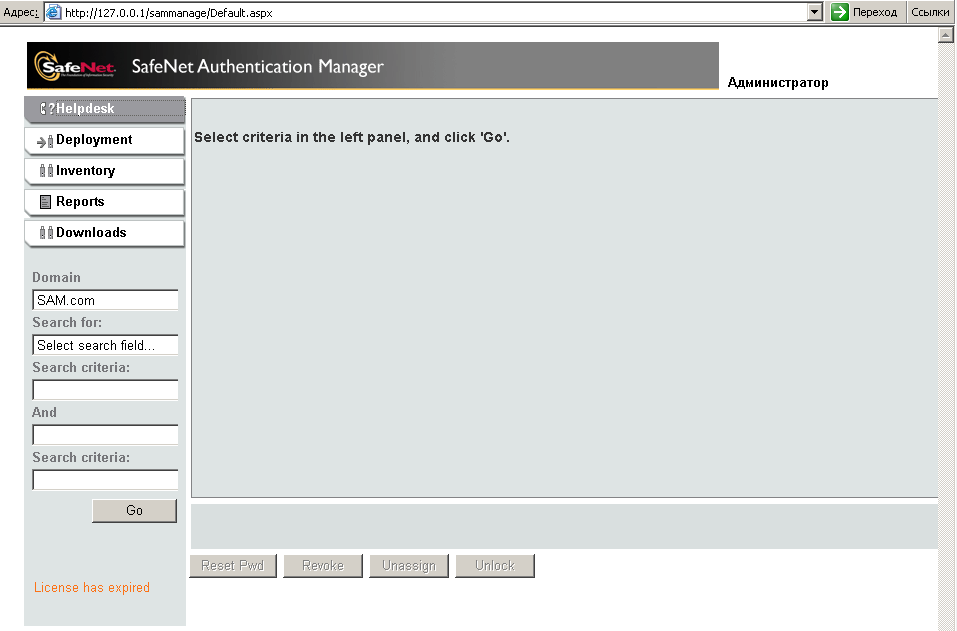

Далее перейдём в раздел Helpdesk (Поддержка) (рисунок 16).

Внизу страницы располагаются управляющие кнопки. Доступны следующие действия:

- Reset Pwd (Сбросить пароль). Позволяет сбросить текущее значение пароля eToken и заменить его стандартным паролем

- Revoke (Отозвать). Позволяет аннулировать сертификаты в памяти eToken и сделать его недоступным для использования

- Unassign (Открепить). Позволяет открепить eToken от конкретного пользователя, за которым он закреплен

- Unlock (Разблокировать). Позволяет разблокировать eToken, если он был заблокирован в результате превышения допустимого числа неудачных попыток аутентификации.

Рисунок 16 – Раздел Helpdesk

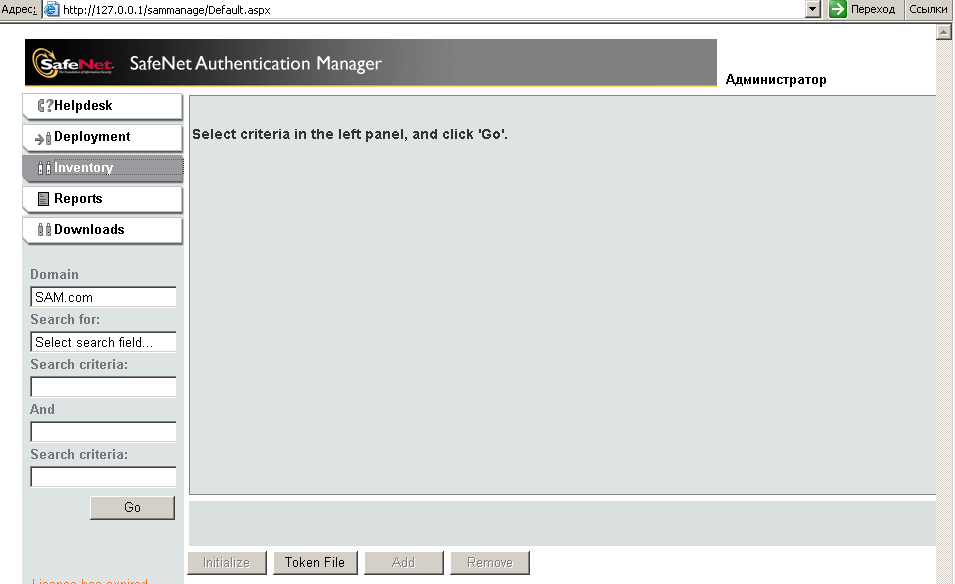

Далее необходимо ознакомиться с разделом Inventory (рисунок 17).

Данный раздел предоставляет администратору доступ к следующим возможностям:

- Инициализация eToken

- Загрузка инвентарного файла в базу данных SAM

- Добавление и удаление eToken из базы данных SafeNet Authentication Manager.

Рисунок 17 – Раздел Inventory

После ознакомимся с разделом Reports (рисунок 18).

Данный раздел позволяет просматривать различные отчеты, связанные с использованием eToken. Доступны следующие типы отчетов:

- Token Inventory (Учет). Список устройств eToken, находящихся в инвентаре SafeNet Authentication Manager

- Token History (История). Данные об устройствах eToken которые не назначены или удалены.

- Token Expiration (Срок истечения действия). Список eToken, которым назначена дата истечения срока действия.

- Token Audit (Аудит). Сведения аудита операций SafeNet Authentication Manager.

- OTP Usage (Использование OTP). События, связанные с аутентификацией по OTP, определенные в конфигурации веб-службы OTP.

- Token Connections (Подключенные eToken). Аппаратные eToken, подключенные с момента последнего обновления (необходима настройка MS SQL).

- Hourly Distribution (Почасовое распределение). Среднее число подключений аппаратных eToken в час (необходима настройка MS SQL).

Рисунок 18 – Раздел Reports

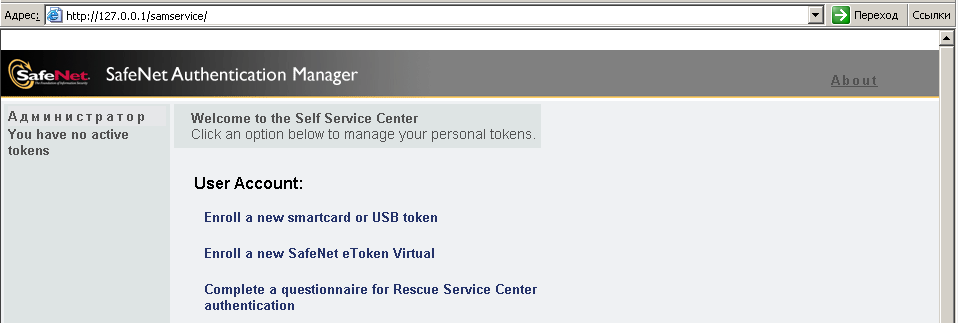

Далее ознакомимся с сайтом SAM Self Service Center (Центр самообслуживания SAM). Сайт SAM Self Service Center доступен по адресу http://127.0.0.1/samservice.

Главное окно сайта изображено на рисунке 19.

Рисунок 19 – Главное окно сайта SAM Self Service Center

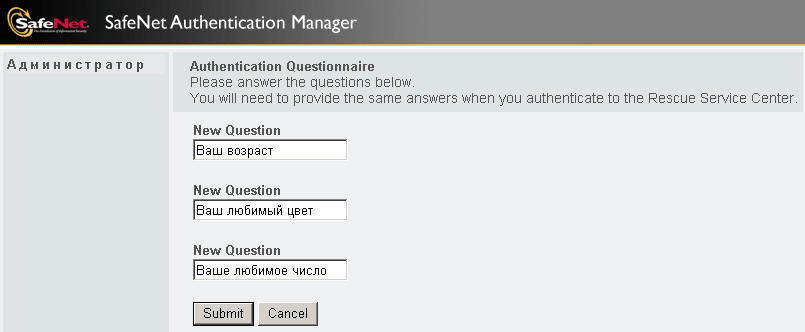

Для восстановления содержимого токена и разблокировки токена пользователю необходимо заполнить аутентификационную анкету. Заполним опросник (Complete the Questionnaire for Rescue Service Center authentication) (рисунок 20). А затем вернёмся на главную страницу.

Рисунок 20 – Окно опроса

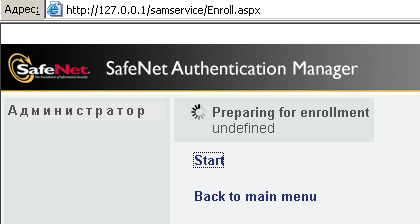

Щелкнем по ссылке Enroll a new smartcard or USB token (Выпустить аппаратный eToken). Нажмём Start (Начать) (рисунок 21). Отобразится предупреждение о том, что eToken будет инициализирован. Чтобы продолжить, нажмём Yes. Continue with the enrollment (Да, продолжить выпуск).

Рисунок 21 – Выпуск аппаратного токена

После проделанных действий в главном меню появится больше возможностей:

- I forgot the PIN (password) for the token – смена пароля, в случае, если пользователь его забыл

- Update the token content – обновление содержимого токена

- Change or reset the Token Password – смена или сброс ПИН токена

- Report the token as lost or damaged – сообщить о потере или повреждении токена

- Replace or upgrade the token – заменить или обновить токен

- Enroll a new SafeNet eToken Virtual Temp – выпустить новый eToken Virtual Temp

- Unassign the token – открепить токен

Перейдём к изучению возможности сброса токена с помощью кодов. Эта настройка доступна в разделе recovery settings TPO – «Enable token Unlock».

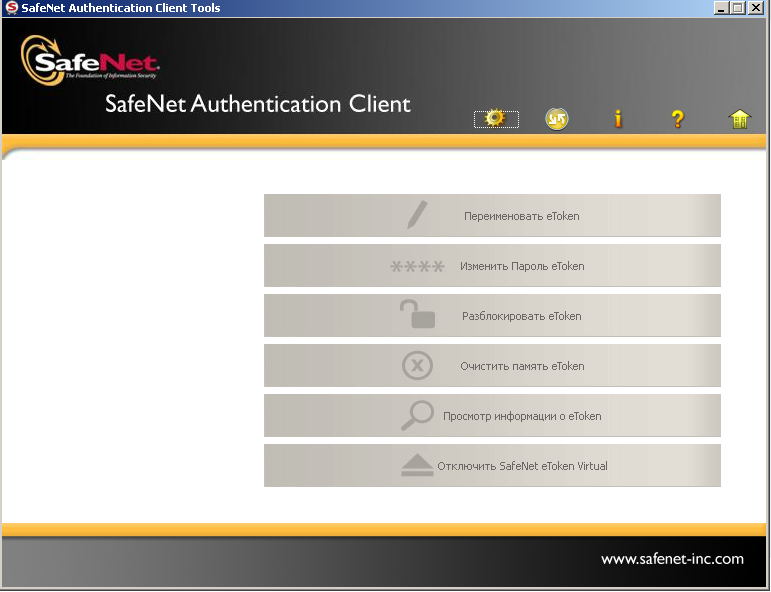

Для того чтобы сбросить токен необходимо открыть приложение SafeNet Authentication Client Tolls, а затем выбрать «Разблокировать eToken» (рисунок 22), тогда будет выдан код запроса для разблокирования токена.

Рисунок 22 – Окно SafeNet Authentication Client Tolls

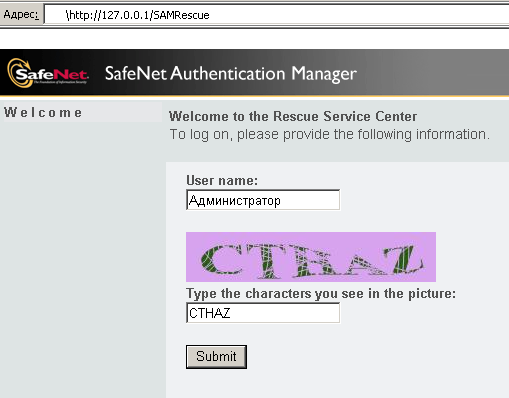

Далее необходимо открыть сайт http://127.0.0.1/SAMRescue, ввести имя пользователя и капчу (рисунок 23).

Рисунок 23 – Сайт SAMRescue

Затем необходимо пройти аутентификацию, ответив на вопросы, выбрать настройку «Unlock the token», ввести код запроса eToken Challenge Code, который был выдан в SAC Tools, после нажать Submit, тогда будет предоставлен код отзыва, останется скопировать данный код в SAC Tools и задать новый пароль.

3 Заключение

В ходе выполнения данной лабораторной работы был изучен основной функционал системы управления ключевыми носителями eToken – SafeNet Authentication Manager (SAM), и получены навыки работы с программой SAM, навыков настройки SAM и управления ключевыми носителями