пк.пр1

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

«ШИФРОВАНИЕ НА УРОВНЕ ФАЙЛОВЫХ СИСТЕМ»

Отчет по практической работе №1

по дисциплине «Прикладная криптография»

Студент гр. 739-1

______Климанов М.Д.

__.__.2022

Руководитель

Доцент кафедры КИБЭВС

____Якимук А.Ю.

__.__.2022

Томск 2022

1 Введение

Целью данной практической работы является ознакомление с шифрованием на уровне файловых систем различными методами криптозащиты, такими, как eCryptfs и EncFS.

2 Ход работы

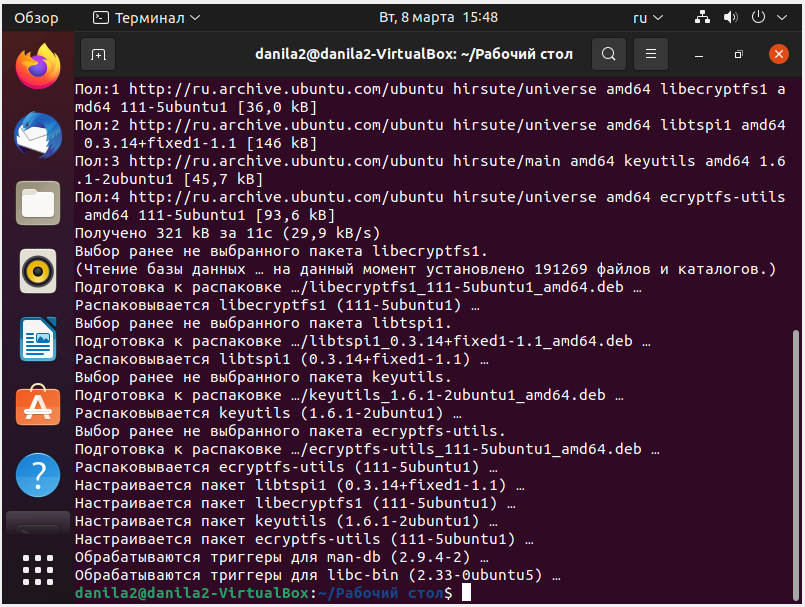

Для начала работы с eCryptfs, следует установить userspace-инструменты с помощью терминала, как это показано на рисунке 2.1.

Рисунок 2.1 – Установка userspace-инструментов для работы с eCrypts

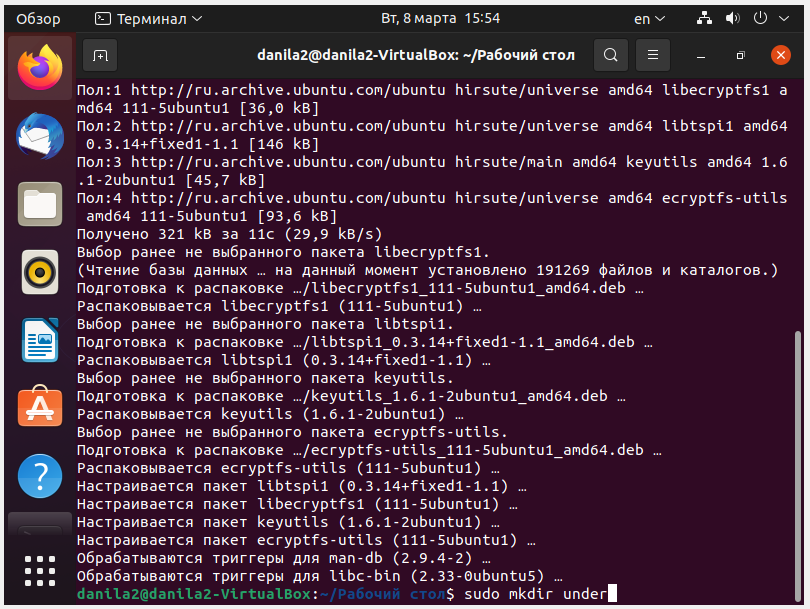

Далее с помощью команды, представленной на рисунке 2.2, создадим каталог и назовем его «under».

Рисунок 2.2 – Создание каталога

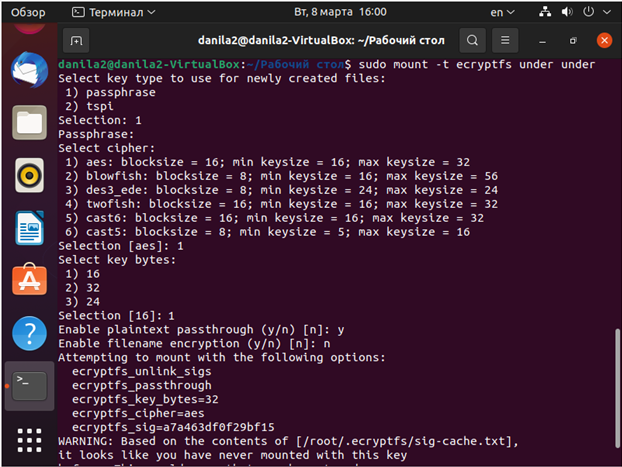

Данный каталог впоследствии будет зашифрован. Также смонтируем этот каталог. После ввода команды для монтирования, будет предложено выбрать алгоритм шифрования. В соответствии с 8-ым вариантом, выберем AES с размером ключа шифрования, равным 16 байт. Следующая опция разрешает или запрещает доступ к файлам, которые не были зашифрованы при помощи eCrypfs. В соответствии с вариантом, доступ разрешается. Так как шифрование имен файлов вариантов отключено, значит, в ответ на «Enable filename encryption» вводим «n» (рис. 2.3).

Рисунок 2.3 – Монтирование каталога и настройка шифрования

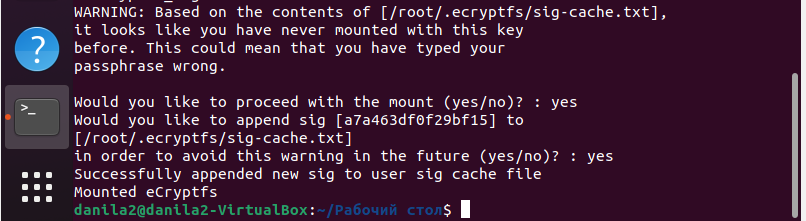

Затем на экран будут выведены все выбранные опции, а также если впервые монтируется и/или сигнатура этого монтирования не сохранена в кэше, то появится предупреждение, что пароль мог быть введен неверно. Далее требуется убедиться в верности выбранных опций и подтвердить монтирование. Будет предложено добавить сигнатуру монтирования в файл. Строчка «Mounted eCryptfs» доказывает успешное монтирование (рис. 2.4).

Рисунок 2.4 – Сообщение об успешном монтировании

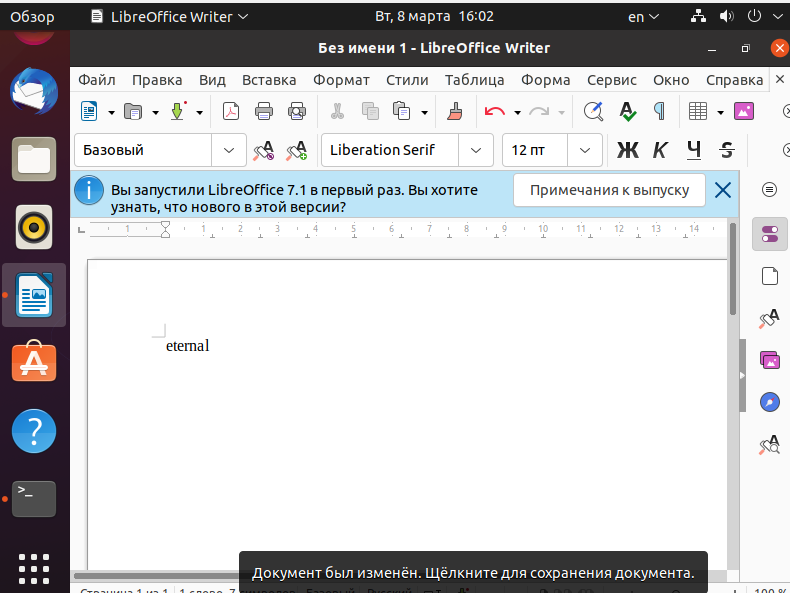

Далее проведена проверка работы созданного шифрованного каталога. Для этого был скопирован произвольный файл в этот каталог и произведена проверка его содержимого (рис. 2.5).

Рисунок 2.5 – Произвольный файл

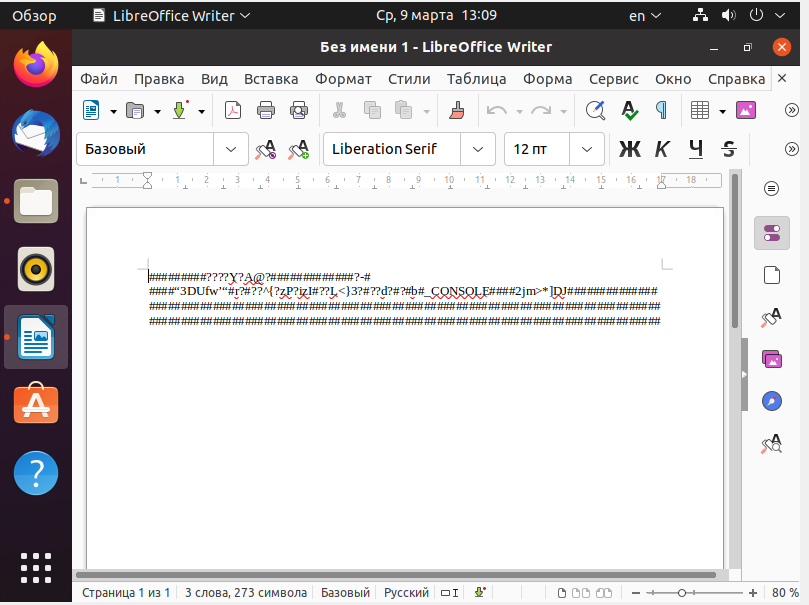

Теперь отмонтируем eCryptfs с помощью команды “sudo umount /путь/имя каталога/” (рис.2.6) и просмотрим содержимое файла теперь: файл был зашифрован (рис. 2.7).

![]()

Рисунок 2.6 – Отмонтирование eCryptfs

Рисунок 2.7 – Зашифрованный файл

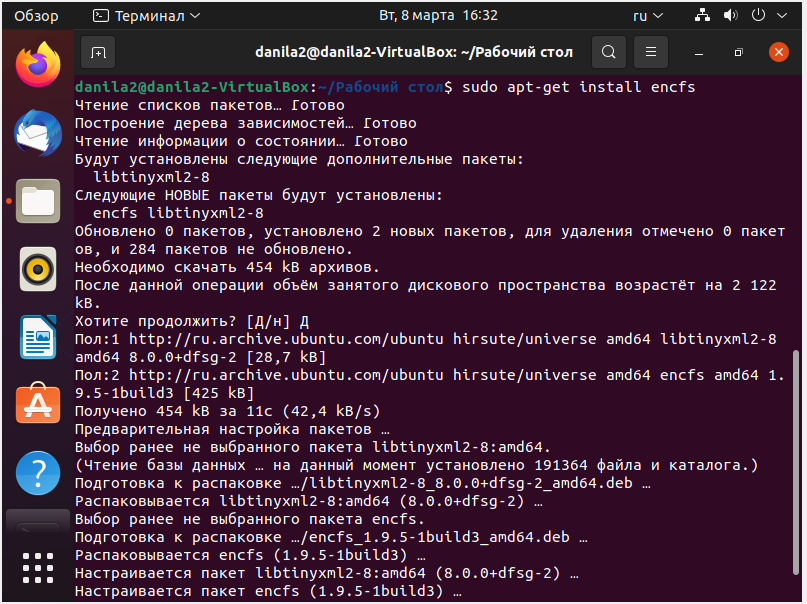

Далее предстоит работа с EncFS. Сначала требуется установить данную утилиту, было принято решение воспользоваться терминалом для этого (рис. 2.8 – 2.9).

Рисунок 2.8 – Установка EncFS (1)

Рисунок 2.9 – Установка EncFS (2)

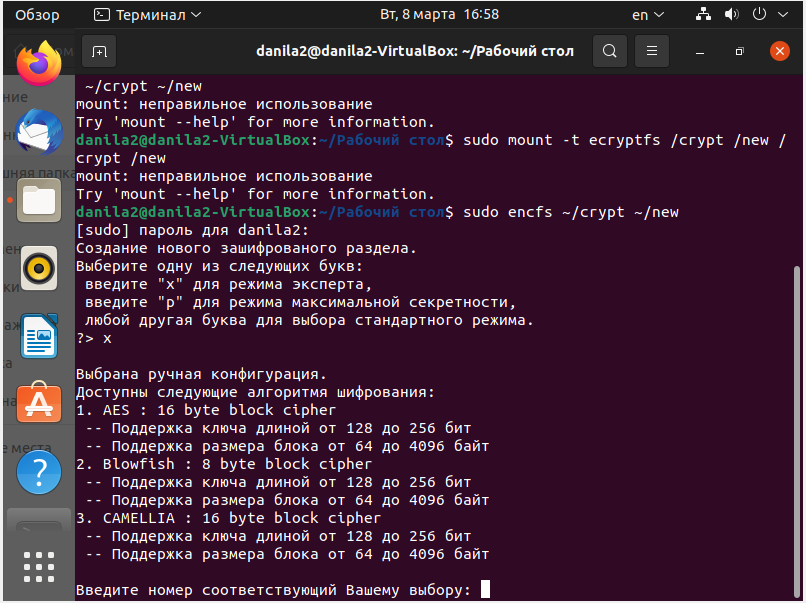

Синтаксис данной утилиты очень прост. Например, чтобы все файлы, помещаемые в каталог new были зашифрованы и записаны в таком виде в каталог crypt, достаточно выполнить команду “sudo encfs ~/crypt ~/new” (если каталоги не существуют, то они будут созданы автоматически). Затем выбрать опции шифрования. В соответствии с вариантом выберем экспертный режим (рис. 2.10).

Рисунок 2.10 – Установка EncFS (2)

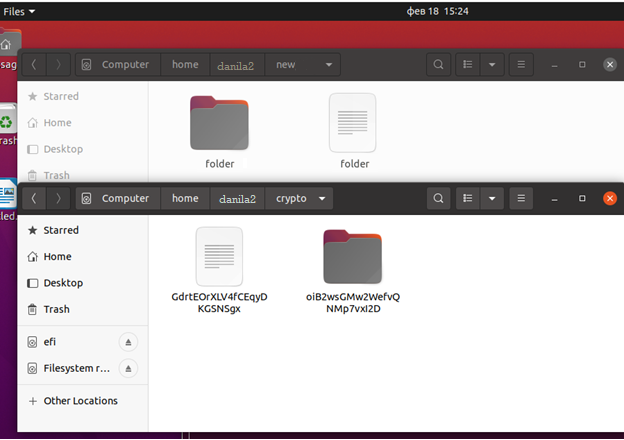

Теперь при перемещении файлов (для взаимодействия с зашифрованными каталогами необходимо запустить nautilus с правами суперпользователя: команда “sudo nautilus”) в каталог “new”, в каталоге “crypt” в свою очередь будут появляться зашифрованные копии этих файлов (рисунок 2.11).

Рисунок 2.11 – Содержимое каталогов “crypto” и “new”

3 Заключение

В ходе практической работы было проведено ознакомление с шифрованием на уровне файловых систем различными методами криптозащиты, такими, как eCryptfs и EncFS. Было выполнено индивидуальное задание.