пк.лаб6

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное

учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

Кросс-сертификация удостоверяющих центров

Отчет по лабораторной работе №6

по дисциплине «Прикладная криптография»

Выполнил

Студент гр. 739-1

_______Климанов М.Д.

23.05.2022

Принял

Доцент кафедры КИБЭВС

________ Якимук А.Ю.

__.__.2022

Томск 2022

Введение

Целью лабораторной работы является ознакомление с процедурой кросс-сертификации - установление доверия между двумя удостоверяющими центрами.

Ход работы

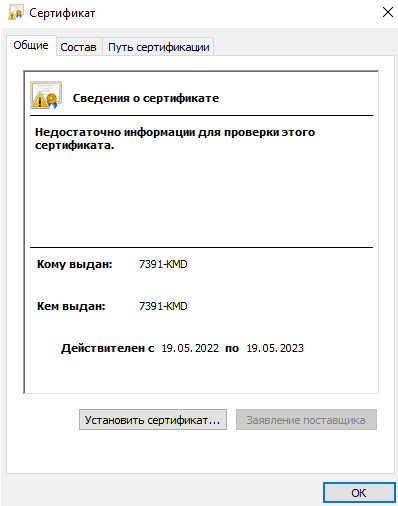

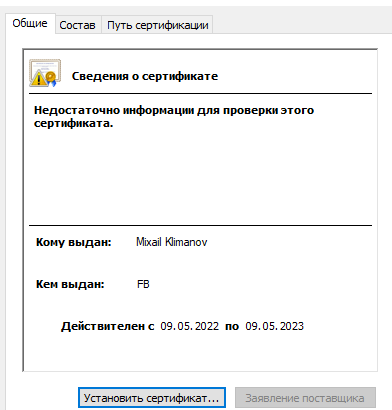

В качестве эксперимента скопируем сертификат пользователя полученный в предыдущей лабораторной работе, на УЦ ФБ. Система сообщит, что у нее недостаточно информации для проверки сертификата (рисунок 1).

Рисунок 1 – Скопированный на другую виртуальную машину сертификат

Во вкладке «Пути сертификации» свойств сертификата говорится, что невозможно обнаружить поставщика этого сертификата (рисунок 2).

Рисунок 2 – Путь сертификации для скопированного сертификата

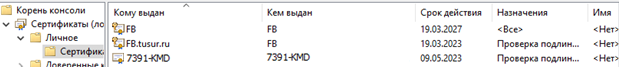

Система на первой вкладке предлагает установить данный сертификат. Установим сертификат на локальном компьютере в раздел «Личное». Проверим наличие сертификата в данном хранилище (рисунок 3).

Рисунок 3 – Наличие сертификата в целевом разделе

Если зайти в свойства сертификата в хранилище, то можно заметить, что данные во вкладках остались прежними. Доверия к данному сертификату в данный момент нет. Для того, чтобы это исправить можно осуществить 2 варианта подтверждения доверия к издателю. Первым вариантом является копирование корневого сертификата УЦ, который выдал данный сертификат, и установка данного сертификата на данном компьютере в разделе «Доверенные издатели» (рисунок 4). Другим вариантом является процедура кросссертификации.

Рисунок 4 – Свойства корневого сертификата другого УЦ

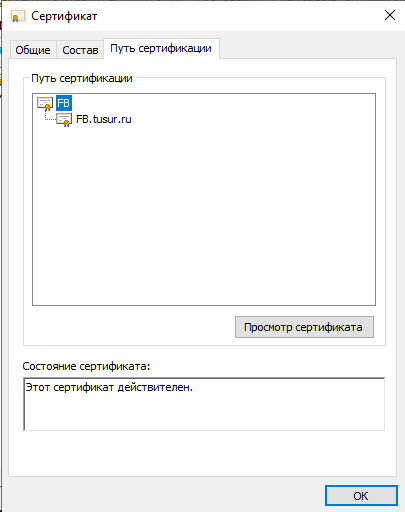

Для выпуска кросс-сертификата необходимо наличие корневого сертификата от удостоверяющего центра, к которому будет предоставлено доверие на УЦ ФБ. Переключимся к виртуальной машине с нашим удостоверяющим центром. Запустим оснастку «Центр сертификации», перейдем в раздел «Выданные сертификаты» и выберем любой сертификат. Во вкладке «Путь сертификации» выберем верхний уровень и нажмем кнопку «Просмотр сертификата» (рисунок 5).

Рисунок 5 – Выбор корневого УЦ

На виртуальной машине УЦ ФБ уже выполнены все действия, которые необходимы для проведения кросс-сертификации удостоверяющих центров. Отметим, что кросс-сертификация — это весьма обширная тема. Для нашего сценария нет необходимости рассматривать подробности т.н. qualified subordination, поэтому ограничимся самым простым вариантом, без дополнительных ограничений

Для этого создадим текстовый файл с именем «Policy.inf» и следующим содержанием:

[Version]

Signature = $WindowsNT$

[RequestAttributes]

CertificateTemplate = CrossCA

Далее экспортируем созданный текстовый файл с именем «Policy.inf» на виртуальную машину УЦ ФБ.

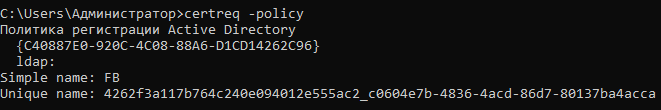

Установим сертификат на виртуальной машине УЦ ФБ при помощи командной строки и следующей команды (рисунок 6):

Рисунок 6 – Результат выполнения команды

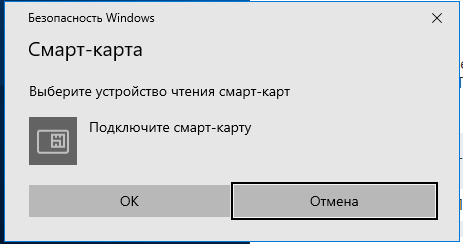

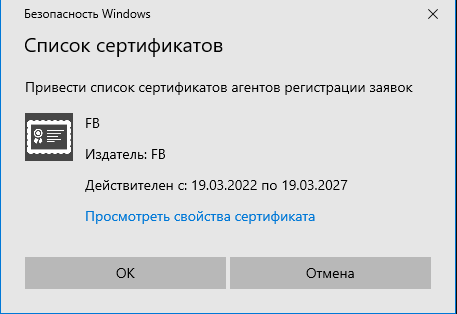

После ввода команды выберем в диалоговом окне сертификат и файл «Policy.inf». Затем откажемся от считывания смарт-карты (рисунок 7), выберем сертификат подписи (рисунок 8) и укажем путь для сохранения запроса.

Рисунок 7 – Отказ от считывания смарт-карты

Рисунок 8 – Выбор сертификата подписи

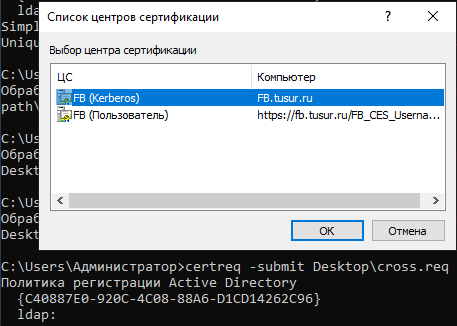

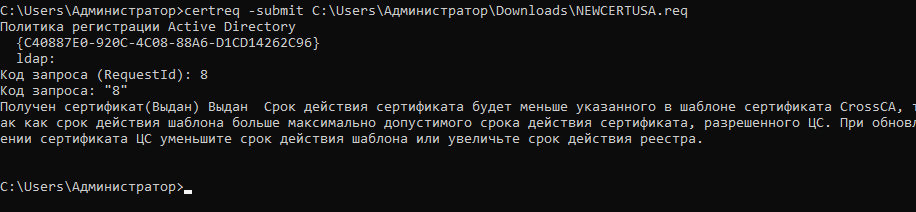

Далее система предложит сохранить сформированный запрос. Выполним его также через командную строку (рисунок 9).

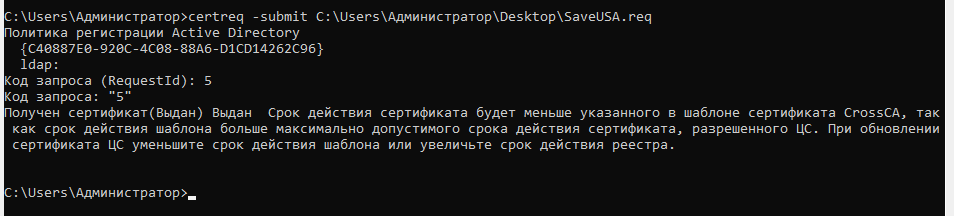

Рисунок 9 – Результат выполнения команды

Система выдаст требуемый сертификат. Единственное отличие в результате будет заключаться в изменении срока действия сертификата (рисунок 10).

Рисунок 10 - Результат выполнения команды с уведомлением об изменении срока действия сертификата

Далее можно установить полученный сертификат. Для этого во вкладке свойств полученного сертификата нажмем на кнопку «Установить сертификат». Откроется мастер импорта сертификатов. В качестве расположения хранилища выберем «Локальный компьютер и автоматический выбор хранилища. Сертификат будет помещен в раздел «Промежуточные центры сертификаты» (рисунок 11).

Рисунок 11 – Установленный сертификат

Если зайти в свойства сертификата пользователя NNNN-FIO (рисунок 12), то можно увидеть, что в пути сертификации для него указано, что сертификат действителен и это подтверждено двумя удостоверяющими центрами.

Рисунок 12 – Результат выполнения команды

Чтобы разобраться с тем, какие настройки необходимо было осуществить для возможности осуществления кросс-сертификации осуществим обратное построение доверия.

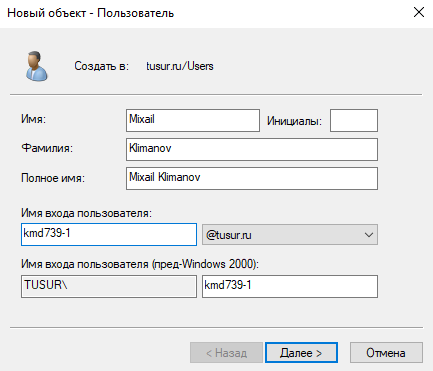

Для того, чтобы сертификат был от другого пользователя, а не от администратора, создадим пользователя через оснастку «Active Directory – пользователи и компьютеры» с нашими инициалами (рисунок 13). Добавим созданного пользователя в группу администраторов домена.

Рисунок 13 – Создание пользователя на виртуальной машине УЦ ФБ

Зайдем на сайт веб-регистрации УЦ ФБ и запросим сертификат для созданного пользователя. В оснастке «Центр сертификации» выберем созданный сертификат (рисунок 14). Экспортируйте его. Для этого на вкладке «Состав» нажмем на кнопку «Копировать в файл». По аналогии экспортируйем корневой сертификат УЦ ФБ на вкладке «Путь сертификации».

Рисунок 14 – Путь сертификации для сертификата пользователя

Скопируем ранее созданный текстовый файл с именем «Policy.inf» и оба сертификата на виртуальную машину с нашим удостоверяющим центром.

Установим сертификат пользователя, полученный от УЦ ФБ. Удостоверимся, что к нему нет доверия (рисунок 15). Для этого запустим оснастку «Сертификаты» и просмотрим сертификат в разделе «Личное».

Рисунок 15 – Отсутствие доверия к сертификату пользователя УЦ ФБ

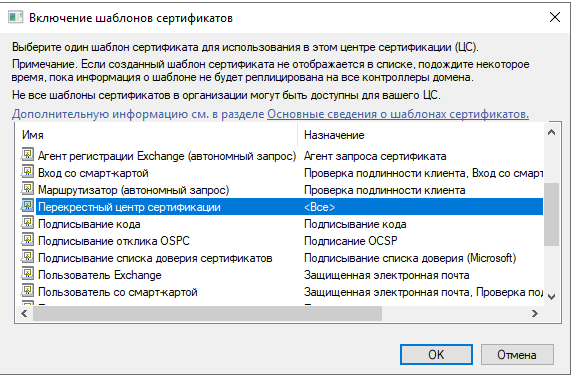

Для осуществления процедуры кросс-сертификации необходимо включить один из встроенных шаблонов сертификатов. Для этого в оснастке «Центр сертификации» и для раздела «Шаблоны сертификации» выберем в меню «Создать» пункт «Выдаваемый шаблон сертификата».

В предложенном списке выберем шаблон «Перекрестный центр сертификации» (рисунок 16) и нажмем «ОК».

Рисунок 16 - Включение шаблона «Перекрестный центр сертификации»

Поскольку удостоверяющий центр уже был настроен, далее можно перейти к запросу сертификата на основе включенного шаблона. Проделайте те же действия в консоли, которые проводились для УЦ ФБ.

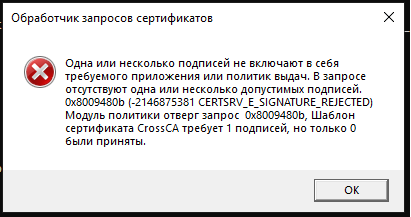

На этапе выполнения подтверждения запроса для кросссертификата будет получена ошибка (рисунок 17).

Рисунок 17 – Результат выполнения команды

Выполним запрос на сертификат (рисунок 18). Система выдаст требуемый сертификат без каких-либо замечаний. Сохраним сертификат на локальном диске, а после установим его в хранилище сертификатов.

Рисунок 18 – Результат выполнения команды

Заключение

В процессе выполнения данной лабораторной работы, ознакомились с процедурой кросс-сертификации - установлением доверия между двумя удостоверяющими центрами.