пк.ла4

.docxМинистерство высшего образования и науки Российской Федерации

Федеральное государственное бюджетное образовательное учреждение

высшего профессионального образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ

УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности

электронно-вычислительных систем (КИБЭВС)

УСТАНОВКА И НАСТРОЙКА ACTIVE DIRECTORY CERTIFICATE SERVICES

Отчет по лабораторной работе №4

по дисциплине «Прикладная криптография»

Студент гр.739-1

______ Климанов М.Д.

12.04.2022г

Принял

Руководитель

ст. преподаватель кафедры КИБЭВС

_______Якимук А.Ю.

__.__.2022г

1 Введение

Целью данной лабораторной является ознакомление с процессом установки и настройки служб необходимых для функционирования удостоверяющего центра на примере Active Directory Certificate Services (службы сертификации).

2 Ход работы

2.1 Установка и настройка Active Directory Certificate Services

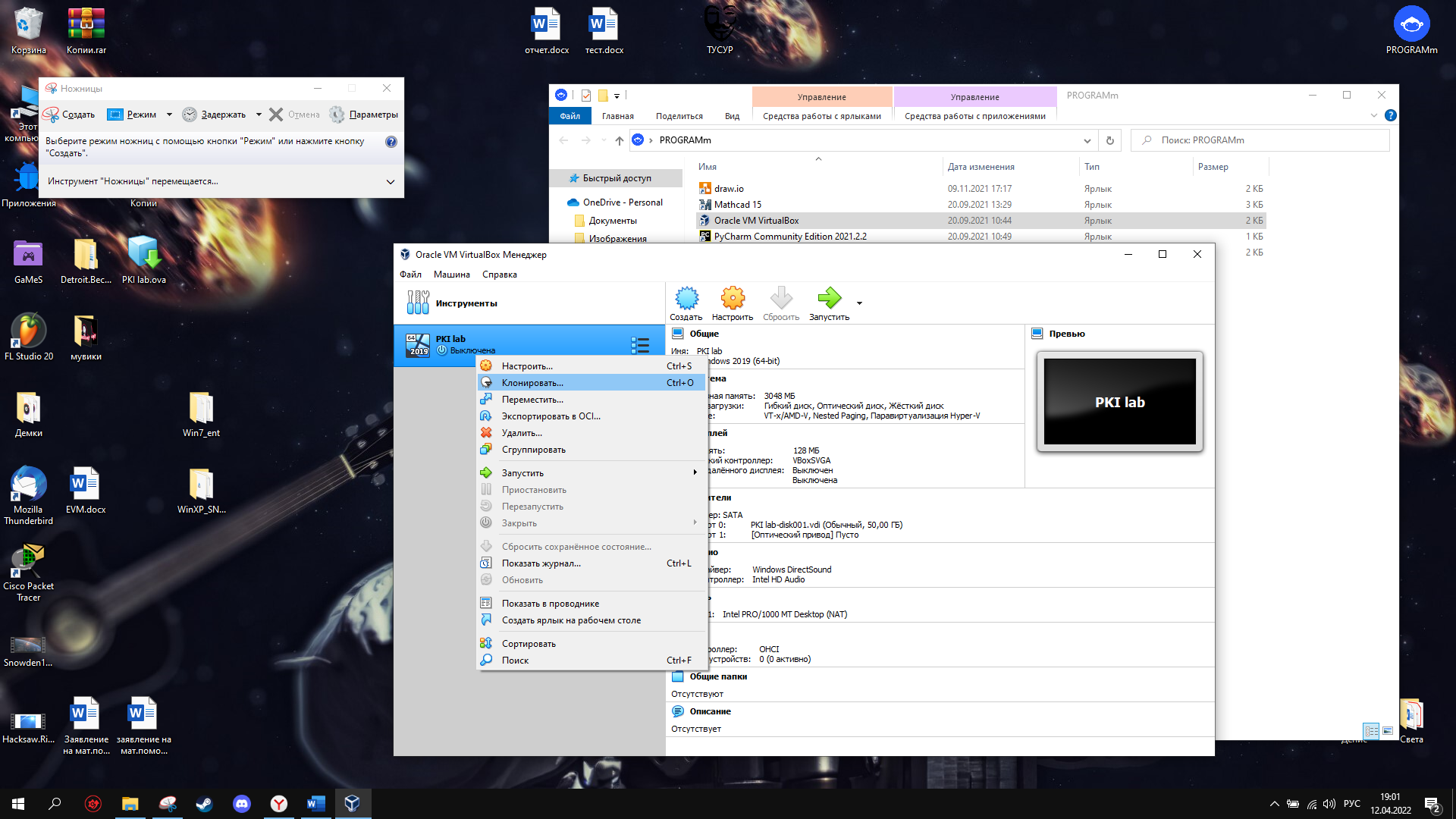

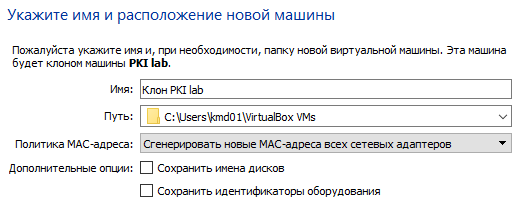

Создадим клон виртуальной машины (рисунок 1). Среди параметров клонирования необходимо сгенерировать новые MAC-адреса всех сетевых адаптеров (рисунок 2).

Рисунок 1 – Клонирование ВМ

Рисунок 2 – Параметры клонирования ВМ

Выбираем тип клонирования «Полное клонирование» (рисунок 3).

Рисунок 3 – Пункт «Роли и компоненты»

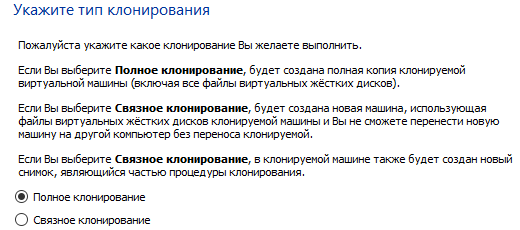

В диспетчере сервера выберем пункт «Добавить роли и компоненты» (рисунок 4).

Рисунок 4 – Диспетчер

В мастере добавления ролей выбираем пункт «Установка ролей или компонентов», затем пункт «Выберете сервер из пула 4 серверов».

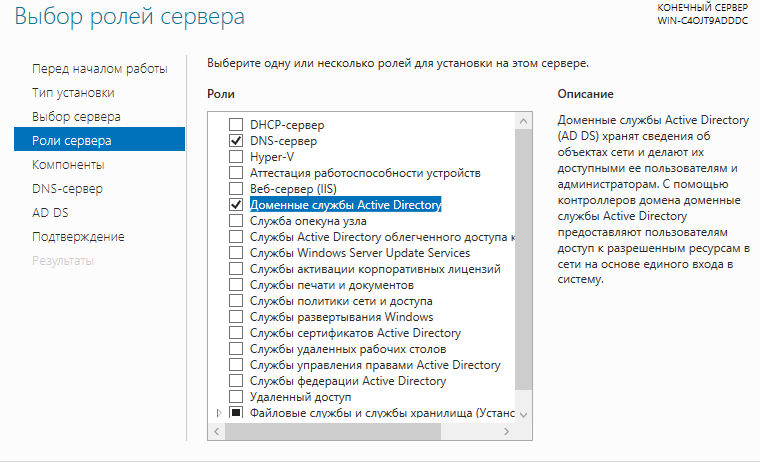

Далее отметить галочкой пункты «DNS-сервер» и «Доменные службы Active Directory» (рисунок 5).

Рисунок 5 – Выбор ролей сервера для установки

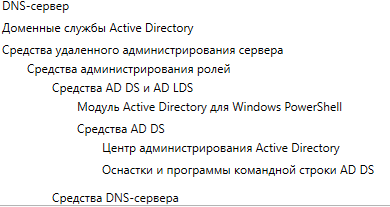

Добавим необходимые для установки компоненты, нажимая на кнопку «Добавить компоненты» (рисунок 6).

Рисунок 6 – Добавления компонентов (ч.1)

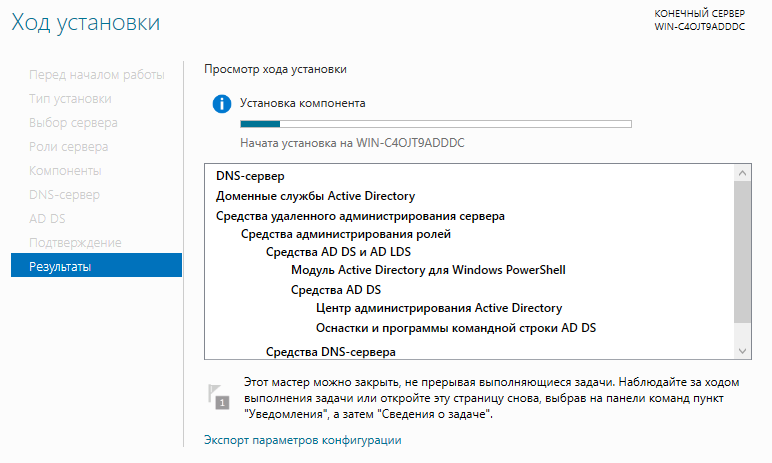

Далее нужно дождаться окончания установки и нажать «Повысить роль этого сервера до уровня контроллера домена» (рисунок 7).

Рисунок 7 – Добавления компонентов (ч. 2)

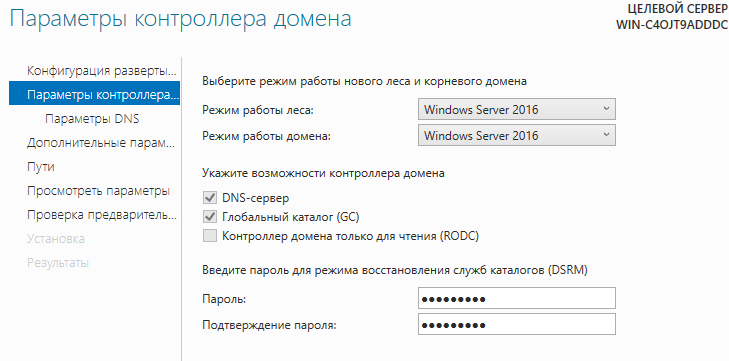

В мастере выберем «Добавить новый лес», зададим имя корневого домена (рисунок 8).

Рисунок 8 – Имя корневого домена

Затем в следующем окне вводим пароль для режима восстановления служб каталогов (DSRM) (рисунок 9).

Рисунок 9 – Задание пароля

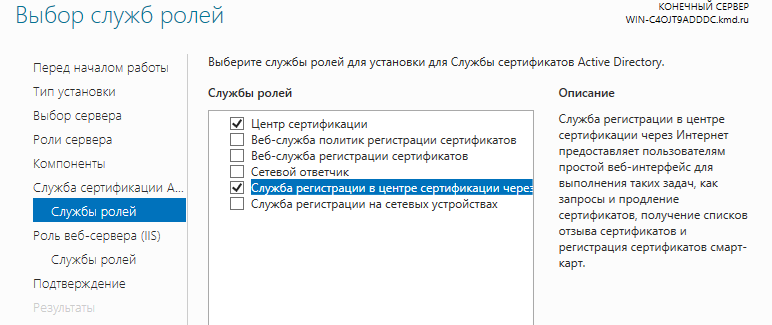

В диспетчере серверов снова выбираем пункт «Добавить роли и компоненты». Тип установки – «Установка ролей или компонентов», выбор сервера – «Выберете сервер из пула серверов». При выборе ролей сервера кликаем на пункт «Службы сертификатов Active Directory». При выборе служб кликаем на пункты «Центр сертификации» и «Служба регистрации в центре сертификации через Интернет». Добавим необходимые для установки компоненты (рисунок 10). Остальные настройки остаются по умолчанию, запускаем установку.

Рисунок 10 – Выбор служб ролей

Дожидаемся окончания установки и нажимаем «Настроить службы сертификатов Active Directory на конечном сервере» (рисунок 11).

Рисунок 11 – Пункт «Настроить службы сертификатов AD на конечном сервере»

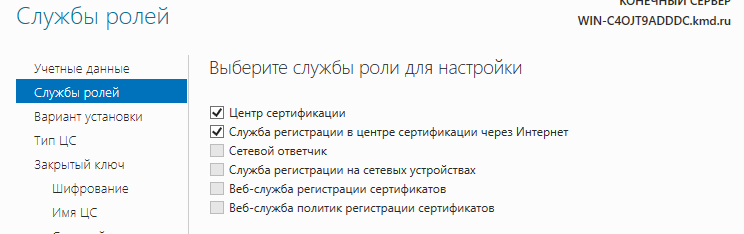

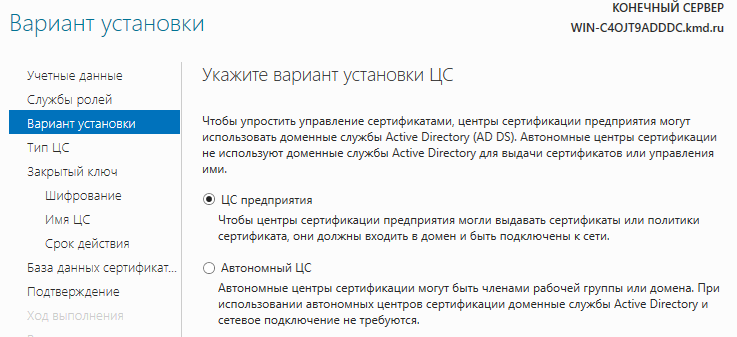

В появившемся окне при выборе служб ролей выбираем пункты «Центр сертификации» и «Служба регистрации в центре сертификации через Интернет» (рисунок 12). Вариант установки – «ЦС предприятия» (рисунок 13).

Рисунок 12 – Выбор служб ролей при настройке службы сертификатов AD

Рисунок 13 – Выбор варианта установки ЦС

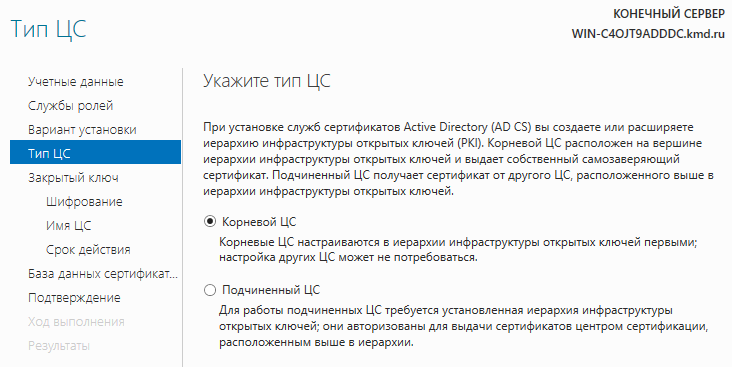

При задании типа ЦС выбираем «Корневой ЦС» (рисунок14).

Рисунок 14 – Выбор типа центра сертификации

Следующее окно позволяет выбрать тип закрытого ключа для работы будущего ЦС: готовый или новый закрытый ключ. Выбираем новый ключ, пункт «Создать новый закрытый ключ» (рисунок 15).

Рисунок 15 – Выбор типа закрытого ключа

После шага с выбором установки закрытого ключа требуется выполнить настройки шифрования будущего ЦС.

Для начала установки нажимаем кнопку «Настроить».

2.2 Работа с веб-службой регистрации сертификатов

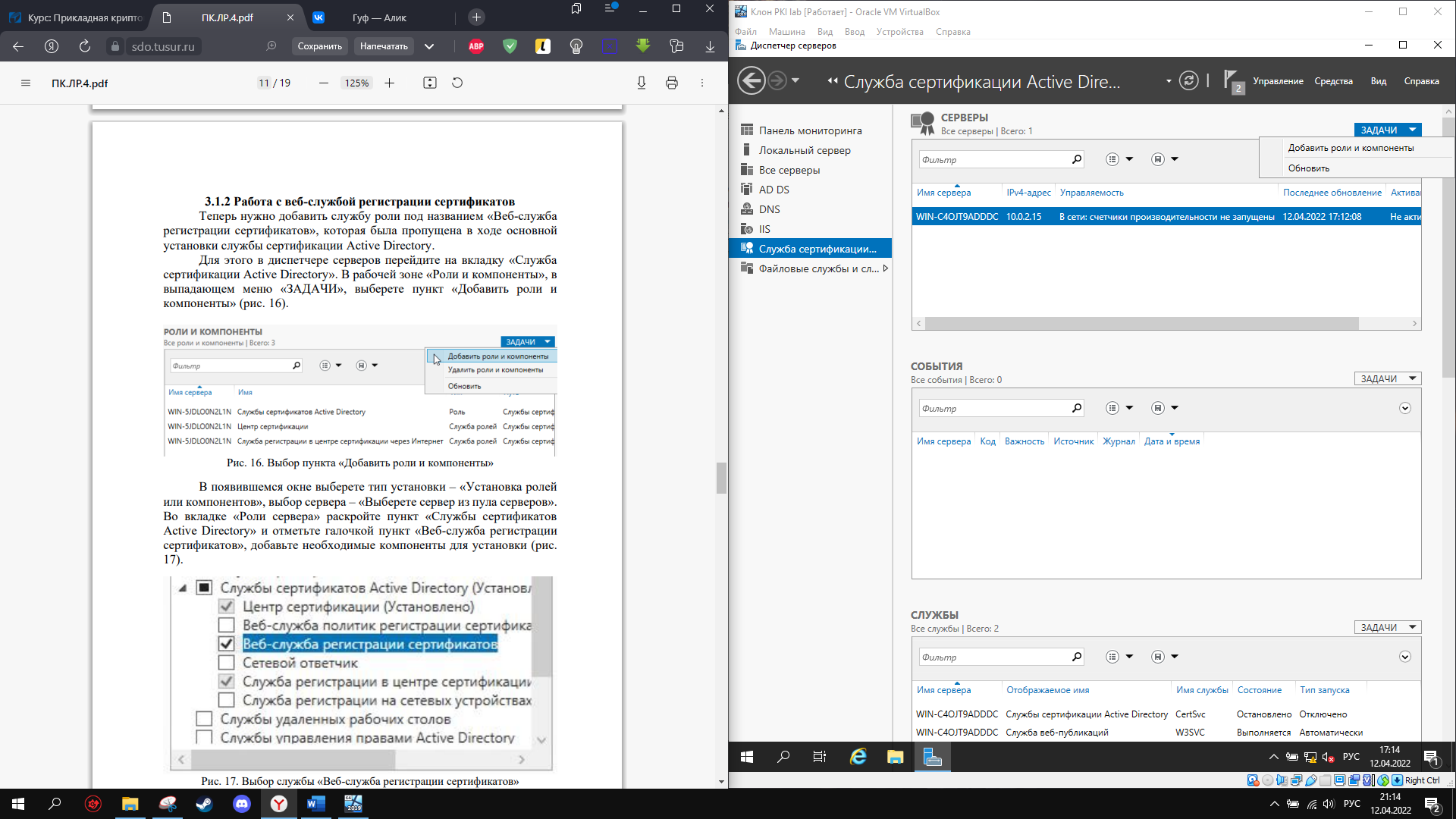

Добавляем службу роли под названием «Веб-служба регистрации сертификатов». В диспетчере серверов перейдем на вкладку «Служба сертификации Active Directory». В рабочей зоне «Роли и компоненты», в выпадающем меню «ЗАДАЧИ», выбираем пункт «Добавить роли и компоненты» (рисунок 16).

Рисунок 16 – Выбор пункта «Добавить роли и компоненты»

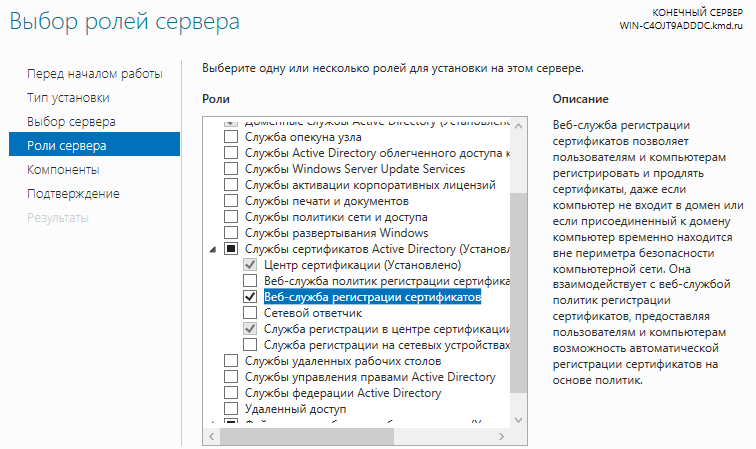

Выбираем тип установки – «Установка ролей или компонентов», выбор сервера – «Выберете сервер из пула серверов».

Во вкладке «Роли сервера» раскроем пункт «Службы сертификатов Active Directory» и отметим галочкой пункт «Веб-служба регистрации сертификатов» (рисунок 17).

Рисунок 17 – Выбор службы

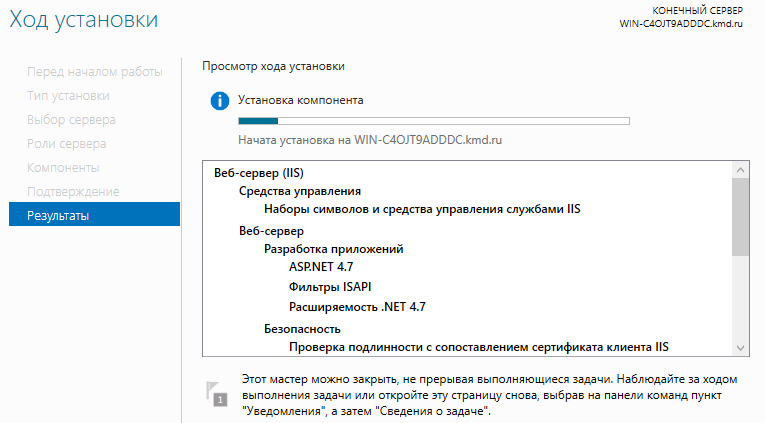

Остальные настройки остаются умолчанию, после завершения установки нажимаем на строку «Настроить службы сертификатов Active Directory на конечном сервере» (рисунок 18).

Рисунок 18 – Установка службы

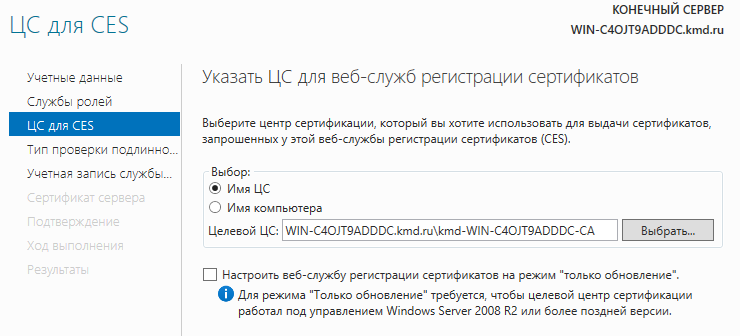

В появившемся окне выбираем пункт «Веб-служба регистрации сертификатов». Далее выбираем ЦС, к которому будет прикреплена данная служба, «Имя ЦС (рисунок 19).

Рисунок 19 – Выбор ЦС для службы

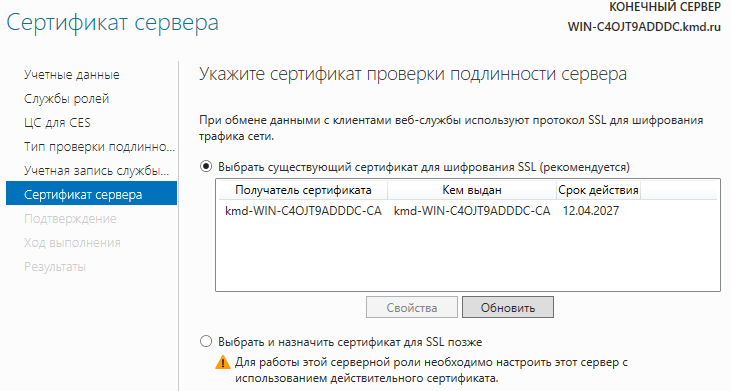

В следующем окне выбираем пункт «Имя и пароль пользователя». Учетная запись службы CES – «Использовать встроенный идентификатор пула приложений», сертификат сервера – «Выбрать существующий сертификат для шифрования SSL (рекомендуется)» (рисунок 20).

Рисунок 20 – Выбор сертификата сервера

2.3 Настройка удостоверяющего центра

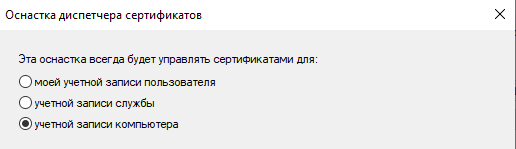

Запускаем командную строку, меню «Пуск» – «Выполнить», после чего введем команду «mmc». Нажимаем сочетание клавиш на клавиатуре Ctrl+M, выберем пункт «Добавить или удалить оснастку…», «Сертификаты», «Добавить». Выбираем пункт «учетной записи компьютера», потом – «локальным компьютером» (рисунок 21-22).

Рисунок 21 – Выбор управляющего оснасткой

Рисунок 22 – Выбор компьютера

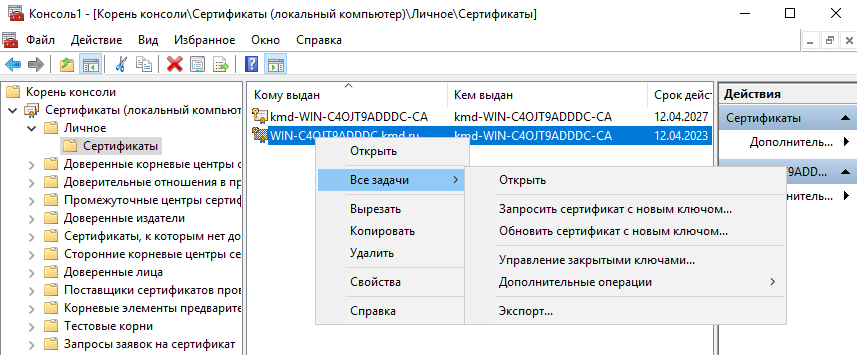

Получим сертификат для веб-сервера с новым ключом. Для чего в контекстном меню данного сертификата, выберем «Все задачи» – «Запросить сертификат с новым ключом» (рисунок 23).

Рисунок 23 – Выбор пункта «Запросить сертификат с новым ключом»

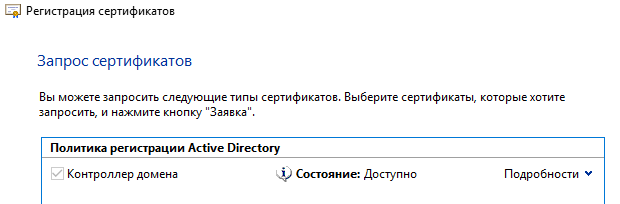

В появившемся окне необходимо выбрать типы сертификатов. Нажимаем кнопку «Заявка» (рисунок 24).

Рисунок 24 – Запрос сертификата

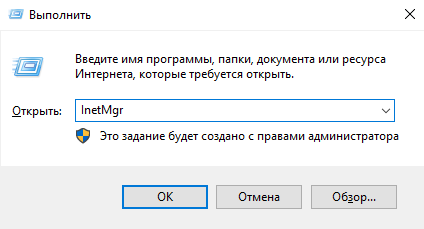

Приступим к связыванию сертификата с веб-сервером. Нажимаем меню «Пуск» – «Выполнить». Наберите команду «InetMgr» (рисунок 25).

Рисунок 25 – Вызов программы управления информационными службами интернета

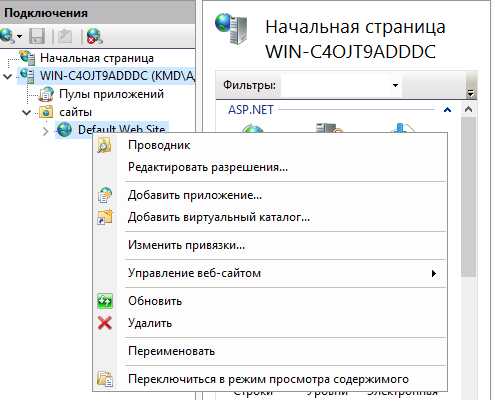

В левой части открывшегося окна необходимо нажать на название сервера, а затем «Сайт» – «Default Web Site»– «Изменить привязки» (рисунок 26).

Рисунок 26 – Выбор пункта «Изменить привязки»

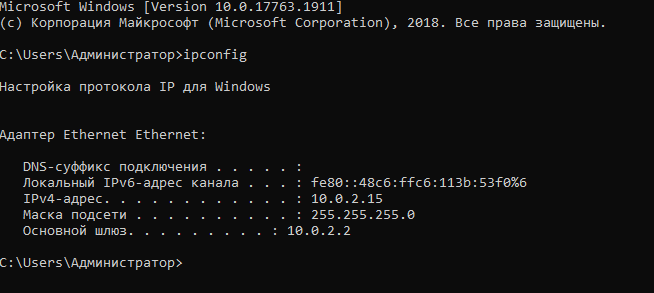

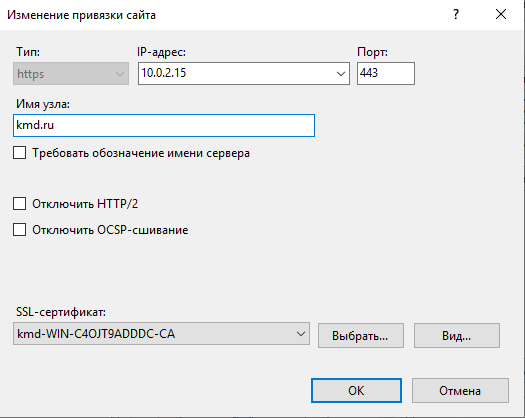

Для протокола https с помощью кнопки «Изменить» настроим параметры. Вызовите команду ipconfig для того, чтобы определить корректный IP-адрес виртуальной машины (рисунок 27).

Рисунок 27 – Определение IP-адреса виртуальной машины

Далее выбираем IP-адрес виртуальной машины (в данном случае 192.254.66.39) и полученный недавно сертификат (рисунок 28).

Рисунок 28 – Изменение привязки сайта

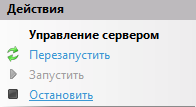

После изменения привязки сайта, в диспетчере служб IIS слева в разделе «Управление веб-сайтом», нажимаем кнопку «Перезапустить» (рисунок 29).

Рисунок 29 – Кнопка «Перезапустить»

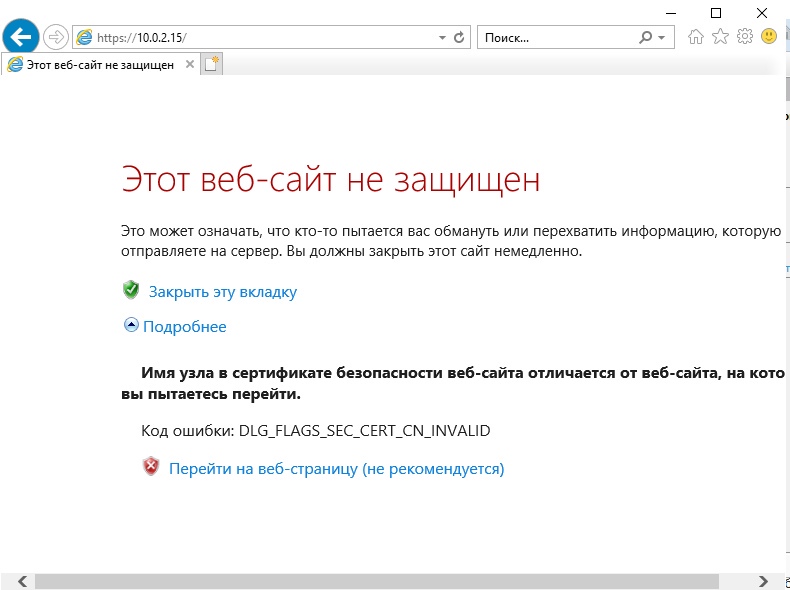

Запускаем браузер Internet Explorer. При переходе на сайт может появиться (зависит от настроек браузера) сообщение (рисунок 30).

Рисунок 30 – Сообщение «Этот веб-сайт не защищен»

Нажимаем «Перейти на веб-страницу (не рекомендуется. Появляется окно с вводом имени пользователя и пароля. Вводим «администратор» и текущий пароль от учетной записи администратора.

3 Заключение

В ходе выполнения данной лабораторной работы ознакомились с процессом установки службы Active Directory Certificate Services (службы сертификации) и особенностями работы с сертификатами.

Томск 2022