2 семестр / БОС5

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

РАЗГРАНИЧЕНИЕ ДОСТУПА К УСТРОЙСТВАМ

Отчет по лабораторной работе №5

по дисциплине «Безопасность операционных систем»

Вариант 5

Студент гр. 739-1

![]() Климанов

М. Д.

Климанов

М. Д.

26.10.2021

Руководитель

Преподаватель кафедры

КИБЭВС

__________Мосейчук В.А

__.__.2021

Томск 2021

1 Введение

Целью данной работы является практическое изучение принципов разграничения доступа к устройствам на основе программного продукта DeviceLock.

2 Ход работы

2.1 Настройка DeviceLock Management Console

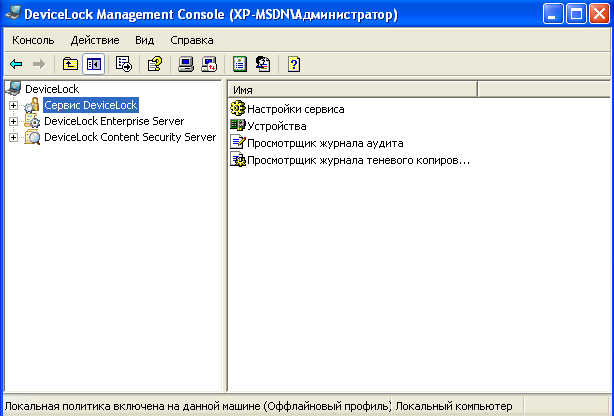

Нужно войти под учётной записью «Администратор». Запустить «DeviceLock Management Console» (рисунок 2.1).

Рисунок 2.1 – DeviceLock Management Console

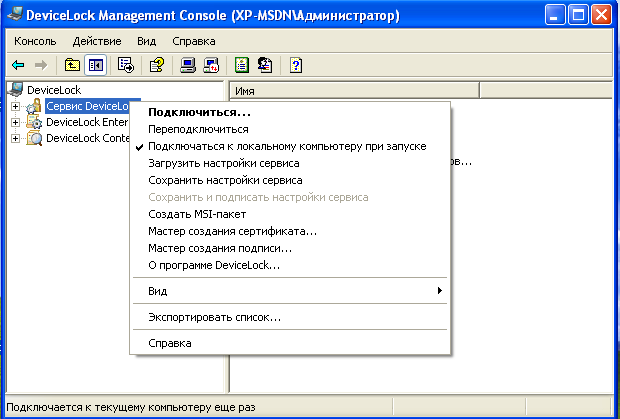

Далее нужно подключить «DeviceLock Management Console» к компьютеру. Для этого в контекстном меню «Сервис DeviceLock» требуется выбрать «Подключиться…» и дополнительно включить настройку «Подключаться к локальному компьютеру при запуске» для автоматического подключения сервиса (рисунок 2.2).

Рисунок 2.2 - Подключение консоли DeviceLock

Затем нужно добавить учетную запись «Администратор» в качестве администратора DeviceLock (рисунок 2.3).

Рисунок 2.3 - Добавление администратора DeviceLock

2.2 Разграничение доступа к устройствам

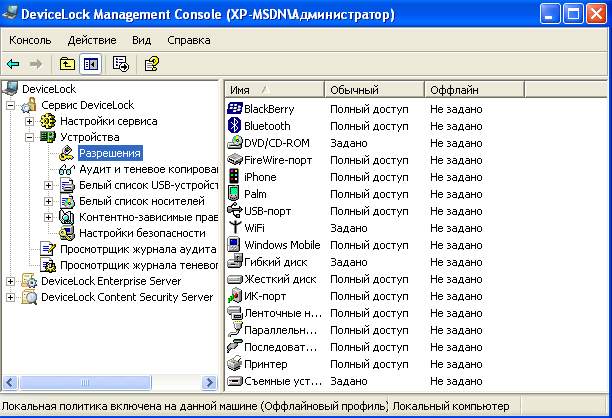

Если у пользователя отсутствуют права доступа к данному устройству, будет возвращено сообщение об ошибке – «доступ запрещён». Необходимо запретить доступ учетной записи «user» к приводу DVD/CD-ROM (рисунок 2.4).

Рисунок 2.4 – Разрешения для устройств

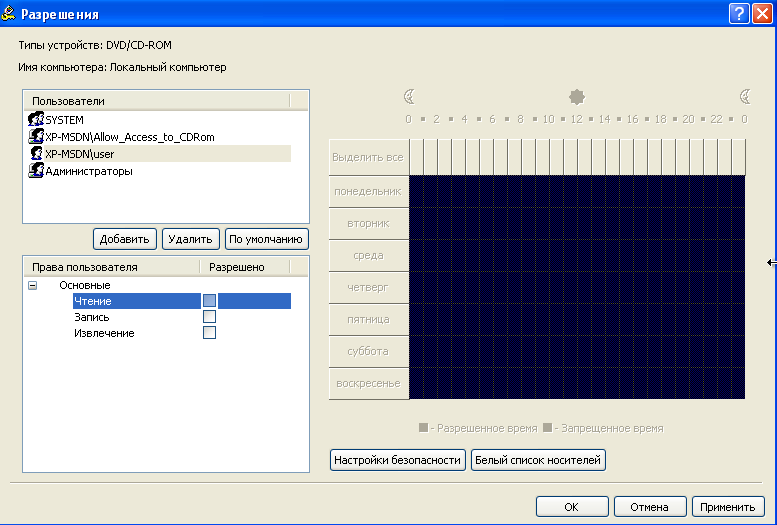

На рисунке 2.5 представлен запрет пользователю «user» на использование DVD/CD-ROM.

Рисунок 2.5 – Запрет на пользование для «user»

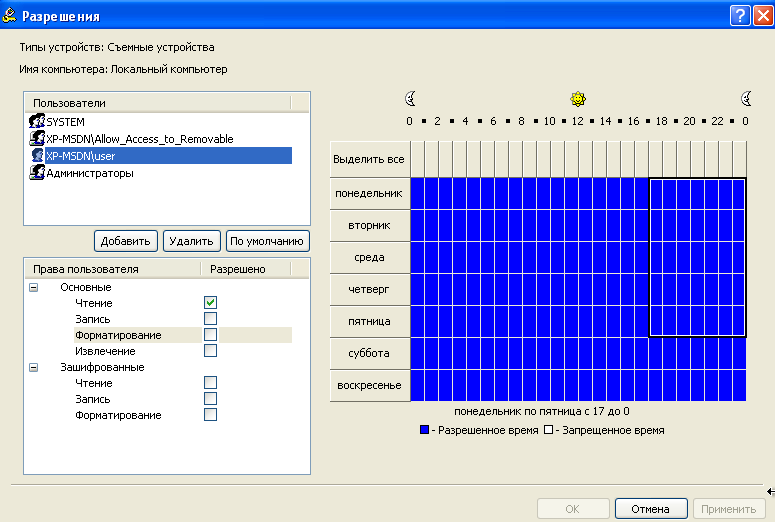

Далее требуется разрешить пользователю «user» только чтение файлов со съемных носителей (рисунок 2.6).

Рисунок 2.6 - Разрешения для съемных устройств

Нужно проверить работоспособность данного разрешения, поэтому с помощью пользователя «user» нужно попробовать создать файл на съемном носителе. На рисунке 2.7 представлена ошибка при создании на съемном носителе.

Рисунок 2.7 – Ошибка при создании файла

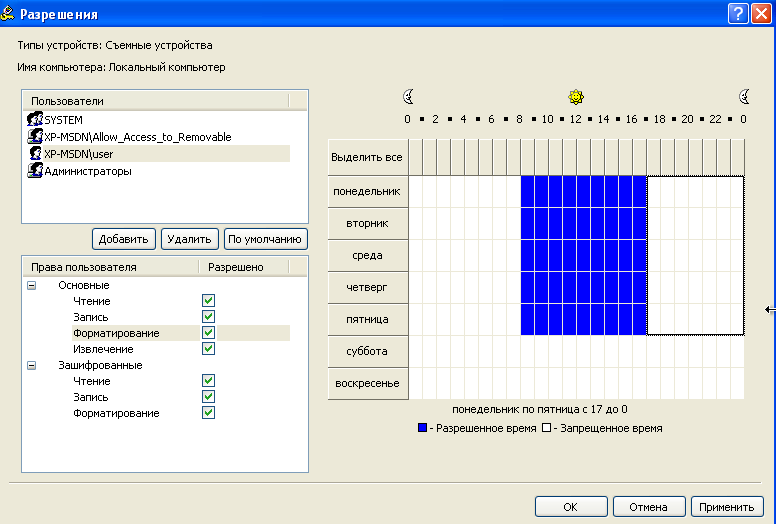

Необходимо заново войти под учётной записью «Администратор» и установить пользователю «user» полный доступ к съёмным устройствам в будние дни с 8:00 до 17:00 (рисунок 2.8).

Рисунок 2.8 – Разграничения доступа к устройствам по дням недели и времени суток

2.3 Белый список устройств

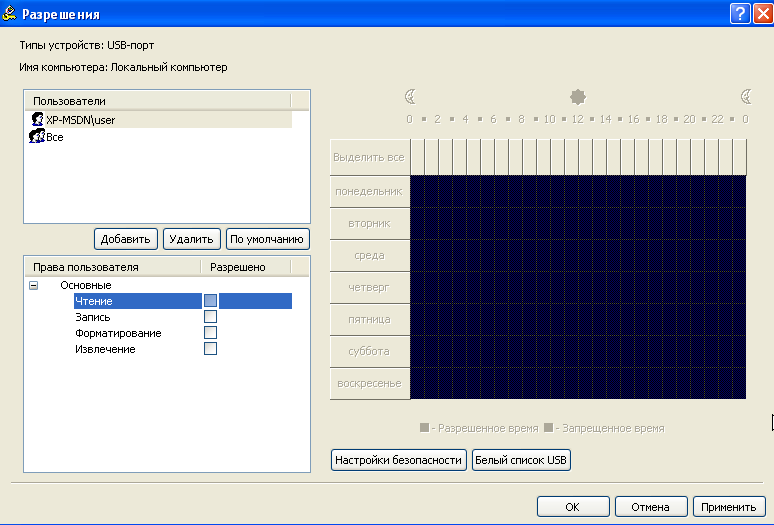

Под учётной записью «Администратор» необходимо запретить доступ к USB-порту для учётной записи «user» (рисунок 2.9).

Рисунок 2.9 – Разрешения для USB-порта

Так как разграничению доступа подвергаются все USB-устройства, возникает необходимость делать исключения для USB-устройств, разрешённых к использованию в организации.

Исключения можно указывать двумя способами:

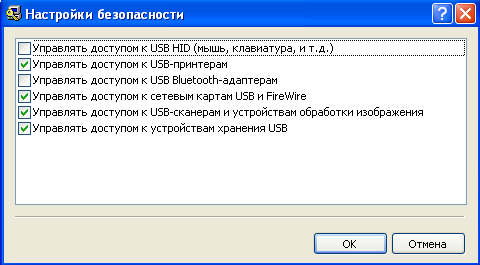

- через «Настройки безопасности» (рисунок 2.10);

- через «Белый список» на основе идентификации модели или конкретного экземпляра устройства.

Рисунок 2.10 – Настройка безопасности

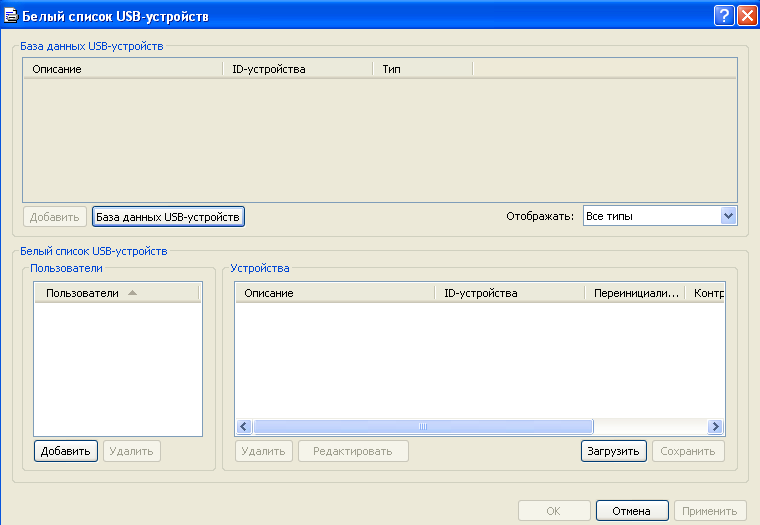

Перед тем как устройство может быть авторизовано через белый список, оно должно быть добавлено в базу данных. Для это нужно перейти во вкладку «Устройства – Белый список USB» (рисунок 2.11), в контекстном меню выбрать «Управление». В появившемся окне (рисунок 2.12) перейти в «Базу данных USB-устройств».

Рисунок 2.11 – Переход к вкладке «Белый список USB»

Рисунок 2.12 - Белый список USB-устройств

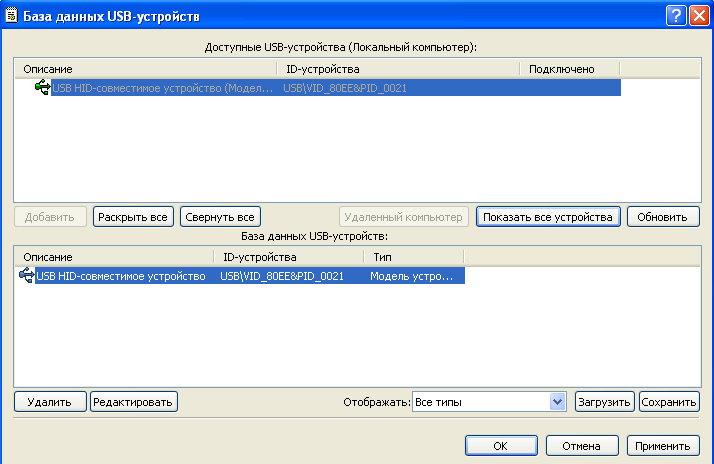

Необходимо добавить в «Базу данных устройств» те USB-устройства, к которым необходимо разрешить доступ, выбрав устройство и нажав кнопку «Добавить» (рисунок 2.13).

Рисунок 2.13 - База данных USB-устройств

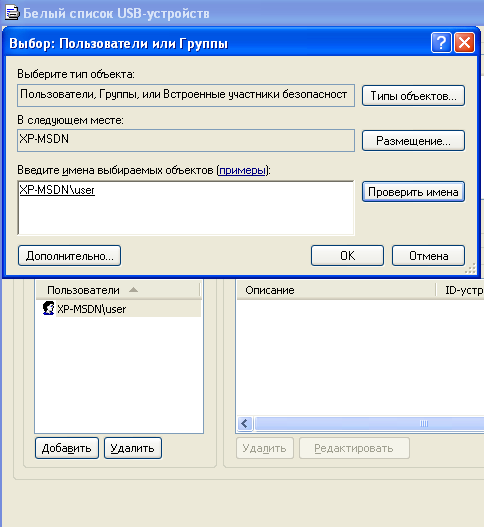

Чтобы разрешить пользователю «user» доступ к USB-устройству из базы данных, нужно добавить его учётную запись (рисунок 2.14).

Рисунок 2.14 – Добавление устройства в белый список пользователя

2.4 Аудит использования устройств

Применение аудита для пользователя «user» к съемным устройствам можно в разделе «Устройства – Аудит и теневое клонирование» (рисунок 2.15).

Рисунок 2.15 - Настройка аудита для съёмных устройств

Далее нужно войти под учётной записью «Администратор».

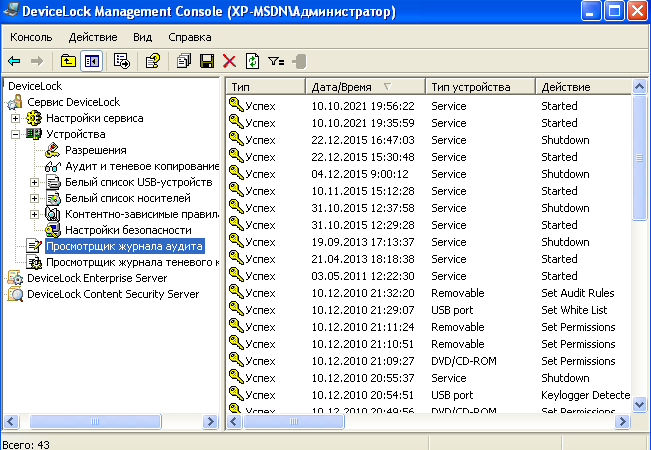

Доступ к результатам аудита можно получить во вкладке «Просмотрщик журнала аудита» (рисунок 2.16).

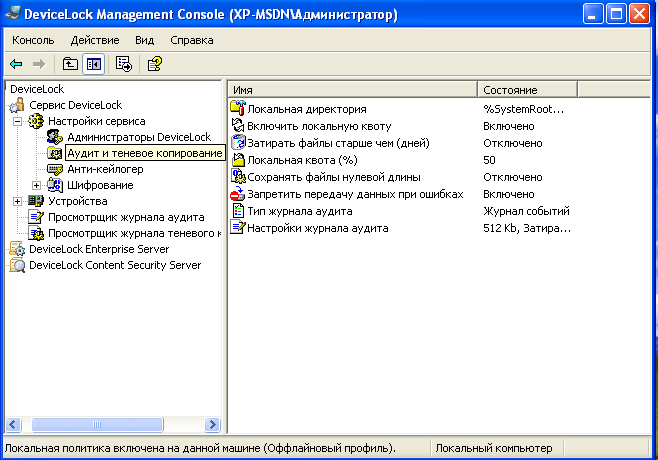

Журналы аудита могут храниться как в стандартных журналах ОС «Windows», так и в журналах DeviceLock. Для этого необходимо перейти во вкладку «Настройка сервиса – Аудит и теневое копирование» (рисунок 2.17).

Рисунок 2.16 – Просмотрщик журнала аудита

Рисунок 2.17 – Вкладка «Настройка сервиса – Аудит и теневое копирование»

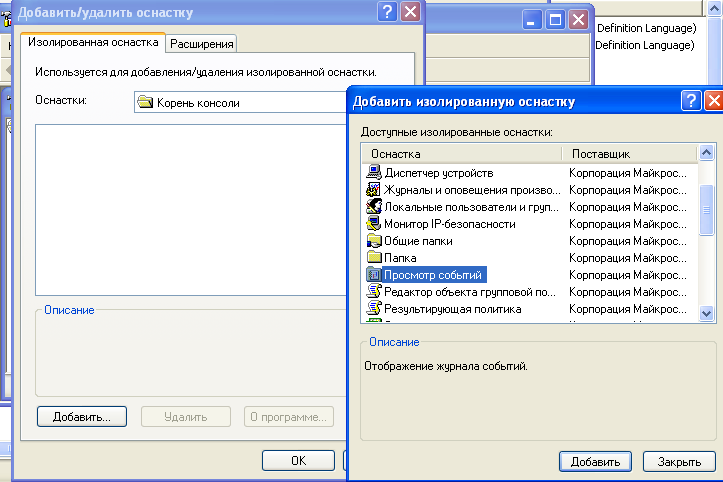

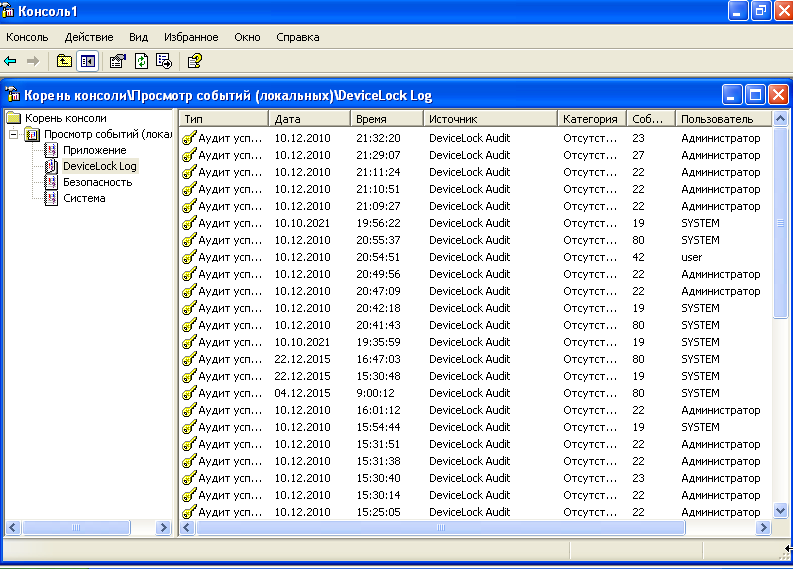

Для того чтобы просмотреть журнал аудита через стандартный журнал «Windows», нужно запустить консоль управления «Пуск – Выполнить – MMC». В ней добавить оснастку «Просмотр событий» (рисунок 2.18). Вкладка «DeviceLock Log» предоставляет журнал аудита (рисунок 2.19).

Рисунок 2.18 – Добавление оснастки

Рисунок 2.19 – Вкладка «Devicelock Log»

2.5 Теневое копирование файлов

Теневое копирование позволяет сохранять копии всех файлов, которые пользователь копирует на съёмные носители или отправляет на печать. Сохранённые файлы могут быть в дальнейшем проанализированы на предмет наличия в них конфиденциальной информации.

Для включения для пользователя «user» теневого копирования файлов на съёмных устройствах. Нужно перейти в раздел DeviceLock «Устройства – Аудит и теневое копирование» (рисунок 2.20).

Рисунок 2.20 – Включение теневого копирования для съёмных устройств

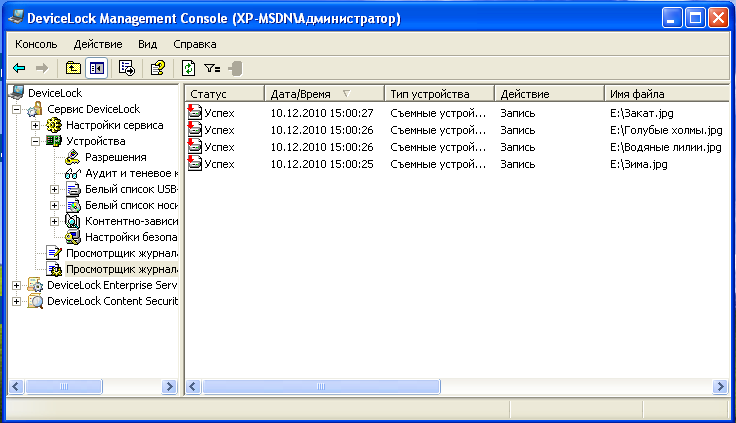

Под учётной записью «user» нужно подключить съёмное устройство и скопировать на него текстовый или графический файл. Под учётной записью «Администратор» необходимо открыть раздел DeviceLock «Просмотрщик журнала теневого копирования» (рисунок 2.21).

Рисунок 2.21 - Просмотрщик журнала теневого копирования

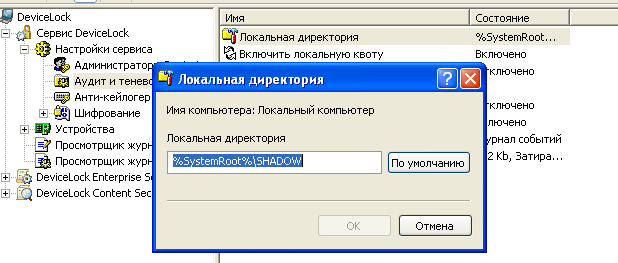

Выбор места хранения теневых копий файлов возможен в разделе «Настройки сервиса – Аудит и теневое копирование – Локальная директория» (рисунок 2.22).

Рисунок 2.22 - Каталог хранения для теневого копирования

2.5 Индивидуальное задание

В таблице 2.1 представлено задание согласно 5 варианту.

Таблица 2.1 - Задание

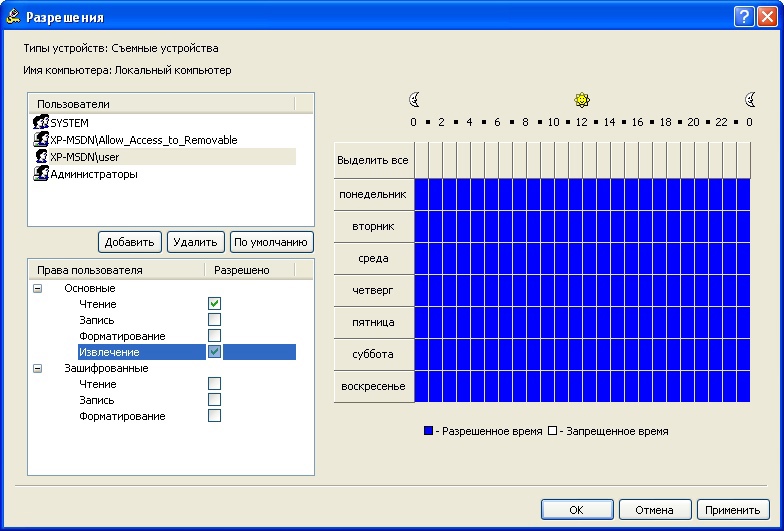

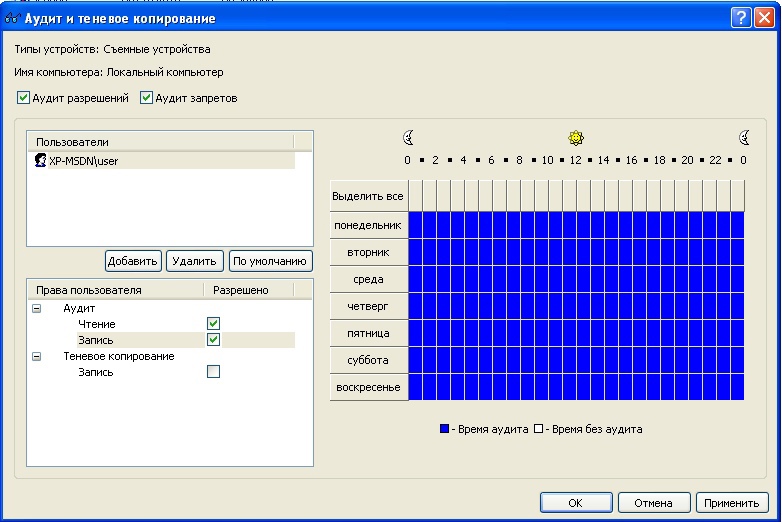

На рисунках 2.23 – 2.26 представлены разрешения для параллельного порта, жесткого диска и съемных устройств согласно таблице 2.1.

Рисунок 2.23 – Разрешения для параллельного порта

Рисунок 2.24 – Разрешения для жесткого диска

Рисунок 2.25 – Разрешения для съемных устройств

Рисунок 2.26 – Аудит для съемных устройств

3 Заключение

В ходе данной лабораторной работы были изучены принципы разграничения доступа к устройствам на основе программного продукта DeviceLock.

Отчет был выполнен в соответствии ОС ТУСУР 2013.