ОИБ1,2

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное

учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра комплексной информационной безопасности

электронно-вычислительных систем (КИБЭВС)

Угрозы и меры защиты от них

Отчет по практической работе №2

по дисциплине «Основы информационной безопасности»

|

Студента гр. 739-1 _______ Климанов М.Д. 30.04.2020 Принял Преподаватель кафедры КИБЭВС _______ Косаченко Т. С. 30.04.2020

|

Введение

1.Целью практической работы является изучение графического языка IDEF0, его концепции, синтаксиса и основных понятий, также выполнение построения модели IDEF0 и построение таблицы «Угрозы и меры защиты от них по модели IDEF0».

2.Задание: построение модели IDEF0 и таблицы «Угрозы и меры защиты» на тему “Регистрация на сайте”.

2 Ход работы

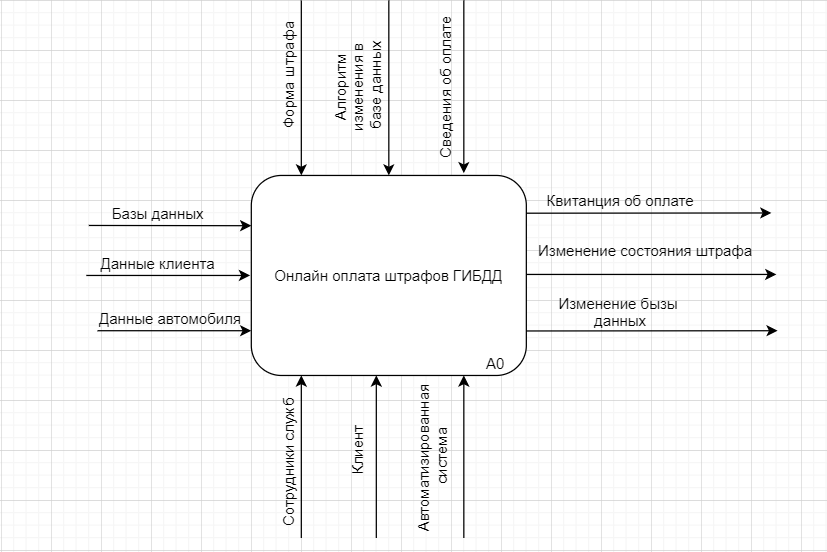

2.1 Черный ящик

Рисунок 2.1 ̶ Черный ящик

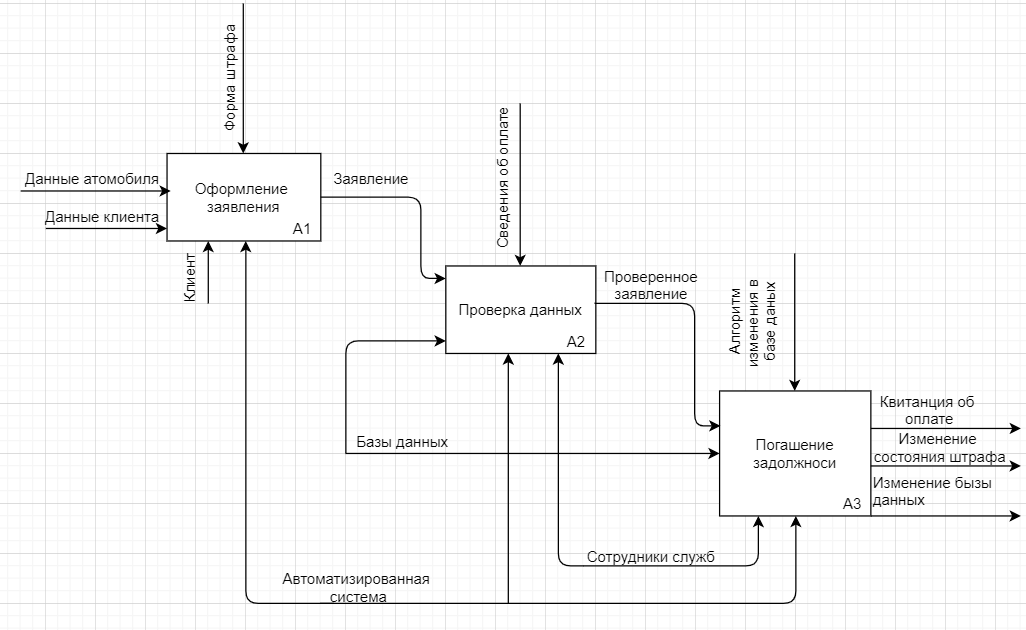

2.2 Декомпозиция

Рисунок 2.2 ̶ Декомпозиция

Таблица «Угрозы и меры защиты» по данной модели IDEF0 представлена под номером 1.

Таблица 1

Объект/элемент |

Угроза |

Нарушение в ходе реализации |

Организационные меры защиты |

Технические меры защиты |

Горизонтальные стрелки |

||||

Данные автомобиля |

Кража данных автомобиля |

Конфиденциальность |

Правила сотрудников |

Разрешение по доступу |

Удаление данных автомобиля |

Целостность |

Список допущенных к информации сотрудников |

Резервное копирование |

|

Данные пользователя |

Кража данных пользователя |

Конфиденциальность |

Правила сотрудников |

Разрешение по доступу |

Удаление данных пользователя |

Целостность |

Список допущенных к информации сотрудников |

Резервное копирование |

|

Заявление |

Перехват данных |

Конфиденциальность |

Список допущенных к информации сотрудников |

Временные метки, шифрование |

Подмена информации |

Целостность |

Контроль потоков, аутентификация |

Присвоение заявлению водяного знака |

|

Проверенное заявление |

Несанкционированная отмена заявления |

Конфиденциальность |

Список допущенных к информации сотрудников |

Разграничение доступа |

Несанкционированное изменение заявления |

Целостность |

Список допущенных к информации сотрудников |

Разграничение доступа |

|

Продолжение таблицы 1 |

||||

Базы данных |

Несанкционированное изменение базы данных |

Целостность |

Список допущенных к информации сотрудников |

Резервное копирование, разграничение прав доступа |

Неправомерный доступ, съем информации |

Конфиденциальность |

Контроль доступа к данным носителя информации |

Шифрование |

|

Квитанция об оплате |

Перехват данных |

Конфиденциальность |

Список допущенных лиц |

Разграничение прав доступ |

Подмена информации |

Целостность |

аутентификация |

Разграничение прав доступа |

|

Изменение состояния штрафа |

Перехват информации |

Конфиденциальность |

Регламент по использованию VPN |

Шифрование |

Ошибка заполнения базы данных

|

Целостность |

- |

Аудит |

|

Продолжение таблицы 1 |

|||||

Изменение базы данных |

Несанкционированное копирование базы данных |

Конфиденциальность |

Список допущенных лиц

|

Разграничение прав доступа |

|

Несанкционированное изменение базы данных |

Целостность

|

Список допущенных лиц |

Разграничение прав доступа |

||

Вертикальные стрелки |

|||||

Клиент |

Общедоступность |

Конфиденциальность |

- |

- |

|

Шантаж |

Целостность |

Соблюдение прав человека |

Разграничение прав доступа, улучшение приложения/сайта |

||

Форма штрафа |

Общедоступно |

Конфиденциальность |

- |

- |

|

Искажение форм для регистрации |

Целостность |

Инструктаж персонала |

Аудит |

||

Сведения об оплате |

Несанкционированное изменение |

Целостность |

Список допущенных лиц |

Разграничение прав доступа |

|

Перехват данных |

Конфиденциальность |

Список допущенных лиц |

Разграничение прав доступа |

||

Алгоритм изменения в базе данных |

Разглашение сведений о работе алгоритма |

Конфиденциальность |

Подписание соглашения о неразглашении |

Аудит |

|

Угроза сбоя добавления пользователя в базу данных |

Целостность |

- |

Обновление ПО |

||

Продолжение таблицы 1 |

||||

Автоматизированная система |

Утечка информации о самой системы |

Конфиденциальность |

Правила сотрудников |

Шифрование |

Внедрение вредоносного ПО |

Целостность |

Инструктаж администраторов |

Установка антивируса |

|

Сотрудники служб |

Подмена |

Целостность |

Введение пропускного режима |

Установление камер видеонаблюдения |

Шантаж |

Конфиденциальность |

Инструктаж сотрудников |

Использование проверенных интернет ресурсов |

|

3. Заключение

В ходе выполнения практической работы была отображена таблица с возможными угрозами и мерами защиты от них. Был написан отчет согласно Образовательному Стандарту ТУСУР 01– 2013.

Томск 2020