- •Атаки на траспортную инфрастуктуру сети

- •Введение

- •Затопление syn-пакетами

- •Подделка tcp-сегмента

- •Сброс tcp-соединения

- •2 Icmp-атаки

- •2.1 Атака перенаправлением трафика

- •2.2 Icmp-атака Smurf

- •2.3 «Пинг смерти» (Ping of Death)

- •2.4 Ping-затопление

- •Атака udp-затоплением

- •Атака icmp/udp-затоплением

- •Атака udp/echo/chargen-затоплением

- •Атака на ip-опции

- •Атака на фрагментацию

- •5. Атаки на dns

- •5 .2 DDoS-атаки отражением от dns-серверов

- •Уязвимости протокола bgp

- •Заключение

- •Список используемых источников

Министерство образования Республики Беларусь

Учреждение образования

БелорусскиЙ государственный университет

информатики и радиоэлектроники

Факультет информационной безопасности

Кафедра инфокоммуникационных технологий

Пояснительная записка

к курсовому проекту

на тему

Атаки на траспортную инфрастуктуру сети

БГУИР КП 1-45 01 02-01 016 ПЗ

Студент |

|

|

Руководитель |

|

Н. Н. Ловчий |

Минск 2023

СОДЕРЖАНИЕ

ВВЕДЕНИЕ 3

1 TCP-атаки 4

1.1 Затопление SYN-пакетами 4

1.2 Подделка TCP-сегмента 7

1.3 Сброс TCP-соединения 8

2 ICMP-атаки 9

2.1 Атака перенаправлением трафика 9

2.2 ICMP-атака Smurf 11

2.3 «Пинг смерти» (Ping of Death) 13

2.4 Ping-затопление 14

3 UDP-атаки 14

3.1 Атака UDP-затоплением 14

3.2 Атака ICMP/UDP-затоплением 14

3.3 Атака UDP/echo/chargen-затоплением 15

4 IP-атаки 15

4.1 Атака на IP-опции 15

4.2 Атака на фрагментацию 16

5. Атаки на DNS 17

5.1 DNS-спуфинг 17

5.2 DDoS-атаки отражением от DNS-серверов 18

6 Уязвимости протокола BGP 19

ЗАКЛЮЧЕНИЕ 21

СПИСОК ИСПОЛЬЗУЕМЫХ ИСТОЧНИКОВ 22

Введение

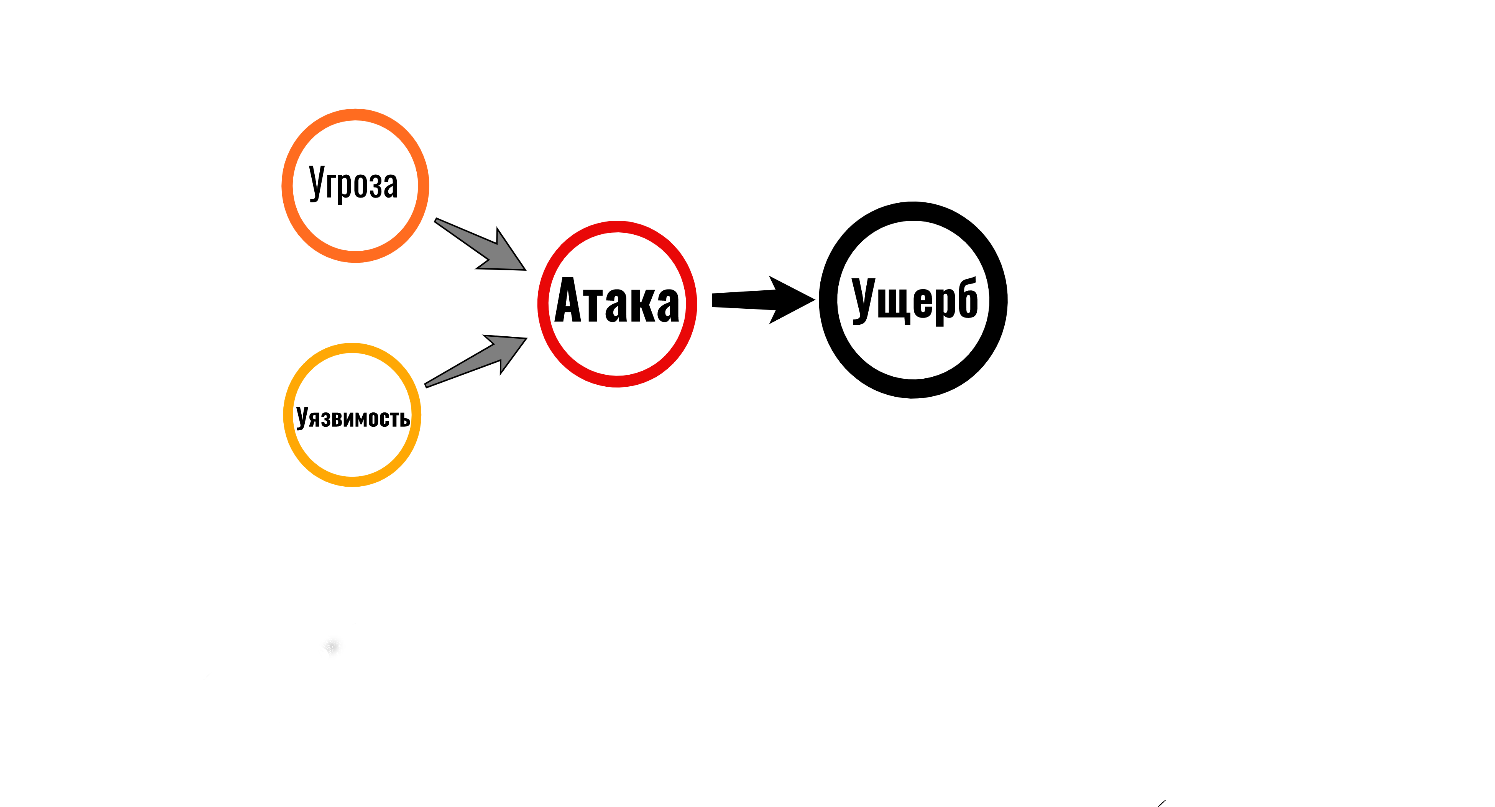

Одними из базовых понятий информационной безопасности являются угроза, атака и ущерб.

Угроза (threat) – набор обстоятельств и действий, которые потенциально могут привести к нарушению безопасности системы (т. е. к нарушению ее конфиденциальности, целостности и доступности, если пользоваться моделью КДЦ).

Атака (attack) – реализованная угроза.

Ущерб (loss, impact) – негативное влияние на систему, оказываемое проведённой атакой.

Мы рассмотрим только технические угрозы, т. е. угрозы, исходящих из искусственно созданного человеком мира техники и технологий (в частности, из Интернета), не принимая во внимание угрозы, возникающие от природных катаклизмов, военных действий, террористических атак или экономических потрясений. К числу технических угроз относятся, например, неправильное использование и утрата данных, ошибки в работе программ, неисправность оборудования. Атака может произойти только тогда, когда одновременно существуют уязвимость и направленная на использование этой уязвимости угроза (рис. 1.1). То есть вполне возможна ситуация, когда система имеет некую уязвимость, но эта уязвимость еще не стала известной злоумышленникам, т. е. в данном случае соответствующая угроза отсутствует, а значит, и атака не может быть проведена. Аналогично, существование общеизвестной угрозы не влечет никакой опасности для системы, в которой нет соответствующей уязвимости. Например, существование общеизвестной угрозы протоколу TCP в реализации Microsoft не представляет опасности для ИС, использующих ОС Unix.

Таким образом, любая угроза направлена на поиск и/или использование уязвимостей системы. В некоторых случаях злоумышленник работает наощупь, пытаясь обнаружить тот или иной дефект системы. Система реагирует на такого рода угрозы выдачей сообщений о мелких, но странных неполадках, а также флуктуациями в статистических характеристиках работы системы, на основании которых администратор сети или специалист по безопасности может заподозрить подготовку атаки.

Типы и примеры атак

Пассивные и активные атаки

Атаки разделяют на активные и пассивные.

Активные атаки включают явные воздействия на систему, изменяющие ее состояние. Это могут быть зловредный программный код- вирус, внедрённый в исполняемую системой программу, или искажения данных на страницах взломанного веб-сайта, блокировка сетевого сервиса путем бомбардировки его ложными запросами или внедренное в коммуникационный протокол ложное сообщение. Главной отличительной чертой активных атак является то, что после своего завершения они, как правило, оставляют следы.

Рис.

1.1

Логическая

связь между понятиями «уязвимость»,

«угроза», «ущерб»

ассивные

атаки не нарушают нормальной работы

ИС, они связаны со сбором информации о

системе, например прослушиванием

внутрисетевого трафика или перехватом

сообщений, передаваемых по линиям связи.

Во многих случаях пассивные атаки не

оставляют следов, поэтому их очень

сложно выявить, часто они так и проходят

незамеченными.

ассивные

атаки не нарушают нормальной работы

ИС, они связаны со сбором информации о

системе, например прослушиванием

внутрисетевого трафика или перехватом

сообщений, передаваемых по линиям связи.

Во многих случаях пассивные атаки не

оставляют следов, поэтому их очень

сложно выявить, часто они так и проходят

незамеченными.

1 TCP-атаки