Транспортные и мультисервисные системы и сети связи.-5

.pdf

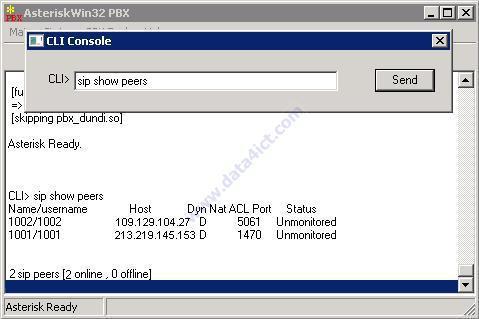

Рис. 6.47. Информация об абонентах

6.2. Проектирование системы обеспечения защищенного

маршрутизируемого взаимодействия при использовании программного

обеспечения VIPNET OFFICE

В связи с широким распространением персональных компьютеров не только как средств обработки информации, но и как оперативных средств коммуникации (электронная почта),

возникают проблемы, связанные с обеспечением защиты информации от ее перехвата,

преднамеренных или случайных искажений. Развитие информационных технологий сопровождается, к сожалению, ростом компьютерных преступлений, связанных с хищением конфиденциальной и другой информации, а также обусловленных этим обстоятельством материальных потерь. Первое компьютерное преступление, совершенное в городе Миннеаполисе в 1958 г., состояло в подделке банковских документов с помощью компьютера. По некоторым данным, утечка 20 % коммерческой информации в 60 % случаев приводит к банкротству фирмы. И это немудрено, поскольку по существующей статистике при ограблении банка потери (в среднем) составляют 19 тысяч долларов, а при компьютерном преступлении – 560 тысяч долларов.

Актуальность проблемы защиты информации подчеркивается тем обстоятельством, что персональный компьютер или автоматизированное рабочее место является частью систем

обработки информации, систем коллективного пользования, вычислительных сетей.

152

Причины активизации компьютерных преступлений заключаются именно в том, что информационные технологии позволили реализовать идею академика В. М. Глушкова о безбумажных технологиях [1], создающих «…прочную основу для перестройки управления социально-экономическими процессами на основе безбумажной технологии в масштабах целой отрасли, крупного региона и даже целой страны». Однако обоснованное им еще в ХХ в. объединение вычислительных машин в крупные сети, впоследствии реализованное в виде всемирной сети Интернет, вызвало необходимость в предъявлении достаточно жестких требований к надежности и достоверности передаваемой информации, к предотвращению несанкционированного доступа к документам, передаваемым по сетям связи.

ViPNet OFFICE

ViPNet OFFICE — программное обеспечение для организации виртуальных частных защищенных сетей (VPN) типовых конфигураций (защищенных сетей ViPNet™). ViPNet OFFICE предназначен для использования в небольших локальных и распределенных IP-сетях и обеспечивает защищенную работу удаленных пользователей с любым типом подключения к сети Интернет.

ViPNet OFFICE — это программный комплекс, в состав которого входит три основных компонента:

ViPNet Manager (Менеджер) — рабочее место Администратора защищенной сети,

предназначенное для развертывания и управления VPN-сетью. ViPNet Менеджер обладает интерфейсом, удобным и доступным даже для неподготовленных пользователей, что позволяет более простым и понятным образом задавать и изменять структуру защищенной

VPN-сети.

ViPNet Coordinator (Координатор) — серверное программное обеспечение, которое выполняет функции межсетевого экрана, сервера IP-адресов, сервера защищенной почты.

ViPNet Client (Клиент) — программное обеспечение, которое устанавливается на рабочее место пользователя и выполняет функцию персонального сетевого экрана. В состав ViPNet Client входят такие программы как «Деловая почта», «Файловый обмен», «Обмен защищенными сообщениями» (чат), «Контроль приложений», а также поддерживаются механизмы ЭЦП — всё это делает рабочее место пользователя не только защищенным, но и многофункциональным.

При первоначальном развертывании ViPNet OFFICE обладает фиксированной конфигурацией. Существуют 4 фиксированные конфигурации:

ViPNet OFFICE 1–5 (1 — ViPNet Менеджер, 1 — ViPNet Координатор, 5 — ViPNet

Клиент, 5 — туннельных лицензий);

153

ViPNet OFFICE 2–10 (1 — ViPNet Менеджер, 2 — ViPNet Координатор, 10 — ViPNet

Клиент, 10 — туннельных лицензий);

ViPNet OFFICE 2–0 (1 — ViPNet Менеджер, 2 — ViPNet Координатор, 20 — туннельных лицензий);

ViPNet Office 3–0 (1 — ViPNet Менеджер, 3 — ViPNet Координатор, 30 — туннельных лицензий).

Основные отличия между ViPNet CUSTOM и ViPNet OFFICE:

Основное отличие программного комплекса ViPNet OFFICE от ViPNet CUSTOM состоит в том, что для развертывания, модификации и управления защищенной VPN-сетью в ViPNet OFFICE используется ViPNet Manager, а не ViPNet Administrator.

ViPNet Manager обладает интерфейсом, удобным и доступным даже для неподготовленных пользователей, что позволяет более простым и понятным образом задавать и изменять структуру защищенной VPN-сети.

При необходимости, ViPNet OFFICE позволяет расширять фиксированную конфигурацию (путем добавления лицензий на программные компоненты ViPNet Coordinator

и ViPNet Client), изменять количество туннельных лицензий, в зависимости от необходимого количества данных компонент в защищенной сети.

ViPNet OFFICE позволяет осуществлять межсетевое взаимодействие между двумя VPN-

сетями, построенными как на базе ViPNet OFFICE, так и на базе ViPNet CUSTOM. Благодаря этому возможно организовать VPN-сети любых произвольных конфигураций.

Основные преимущества:

Простое и понятное программное обеспечение для создания защищенной сети, для использования которого не требуется специальных познаний в области защиты информации,

а также приобретения дополнительного оборудования и изменения структуры уже существующей сети.

Минимальные затраты на создание и обслуживание собственной VPN-сети.

Надежная защита сетевого трафика, не мешающая работе дополнительных приложений и прикладных задач.

Гибкий подход к построению VPN-сетей на базе уникальных технологий ViPNet

позволяет создавать и связывать между собой разные сети ViPNet, обеспечивать более гибкий подход к созданию различных сетевых конфигураций, создавать территориально распределенные подсети, управляемые из центрального офиса.

Мастер развертывания сети позволяет пошагово создать структуру сети без дополнительных настроек на сетевых узлах.

154

Возможность ограничивать интерфейс пользователя на сетевом узле позволяет централизованно управлять политиками безопасности в защищенной сети.

Автоматизированная обработка и прием запросов на сертификаты ЭЦП.

Совместимость с решениями Linux, включая возможность централизованного обновления ПО на Linux-координаторах и ПАК.

С помощью ViPNet OFFICE Вы сможете:

Обеспечить защищенный обмен данными, в том числе и защищенный документооборот между несколькими офисами или филиалами компании. При этом в каждом из филиалов может быть собственная VPN-сеть либо подсеть, управляемая из центрального офиса.

Организовать удаленный защищенный доступ сотрудников компании или руководства через Интернет к конфиденциальным ресурсам локальной сети компании и одновременно обеспечить защиту их мобильных компьютеров от возможных сетевых атак.

Обеспечить разграничение доступа внутри локальной сети, например, обеспечить доступ к серверу с конфиденциальной информацией определенной группе лиц, при этом остальные пользователи той же сети не будут даже подозревать о его существовании.

Обеспечить простое и удобное использование электронно-цифровой подписи как внутри

VPN-сети, так и с помощью стандартных почтовых офисных приложений (Microsoft Outlook,

Outlook Express).

Типовая схема защищенной сети на базе решения ViPNet OFFICE:

Комментарии к схеме:

ПО ViPNet Manager устанавливается в Центральном офисе компании.

155

ПО ViPNet Coordinator устанавливается в Центральном офисе и Филиалах компании, на входе в локальную сеть, на серверы-маршрутизаторы, и выполняет роль межсетевого экрана и криптошлюза для организации защищенных туннелей между удаленными локальными сетями.

ПО ViPNet Client может быть установлено как внутри локальных сетей (на рабочих станциях сотрудников), так и на мобильные компьютеры для организации защищенного удаленного доступа к ресурсам локальных сетей. ViPNet Client в этом случае выполняет роль персонального сетевого экрана и шифратора IP-трафика.

Одновременно с работой в защищенной сети ViPNet Coordinator и ViPNet Client могут выполнять фильтрацию обычного, незашифрованного IP-трафика, что позволяет обеспечить необходимую работу серверов и рабочих станций с открытыми ресурсами Интернета (веб-

страницами) или локальных сетей (сетевыми принтерами, незащищенными рабочие станции и серверами).

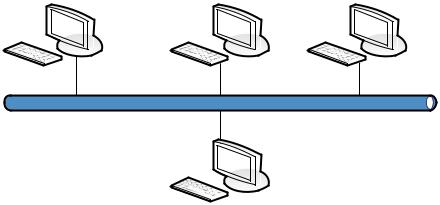

Испытание системы защищенного межсетевого взаимодействия В качестве объекта испытания будет выступать виртуальная сеть, состоящая из четырех

виртуальных машин (далее ВМ), развернутая в среде VMwareWorkstation. На трех ВМ выполняется установка ПО ViPNetOFFICE, обеспечивая, таким образом, защищенное межсетевое взаимодействие в данном сегменте сети. Четвертая ВМ служит интересам предполагаемого злоумышленника и предназначена для захвата циркулирующего в сети трафика с помощью программы-сниффера Wireshark .

Данный макет моделирует межсетевое взаимодействие между компьютерами головного отделения и филиала учреждения посредствам открытых ССОП. Так как ССОП находятся вне контролируемой зоны, возможен перехват ПДн злоумышленником и нарушение их конфиденциальности, целостности и доступности.

156

ВМ1 |

ВМ2 |

ВМ3 |

ViPNetCoordinator |

VIPNet Manager |

VIPNet Client |

Ethernet

ВМ4 Злоумышленник

Рис. 6.47. Схема макета VIPNet

План испытания Испытание состоит из нескольких этапов, характерной особенностью которых является

исследование открытого и защищенного сетевого взаимодействия:

разворачивание виртуальной сети;

исследование открытого сетевого взаимодействия:

перехват и анализ текстового файла;

перехват и анализ ping-пакетов;

установка ПО ViPNetOFFICE;

исследование защищенного сетевого взаимодействия:

перехват и анализ текстового файла;

перехват и анализ ping-пакетов.

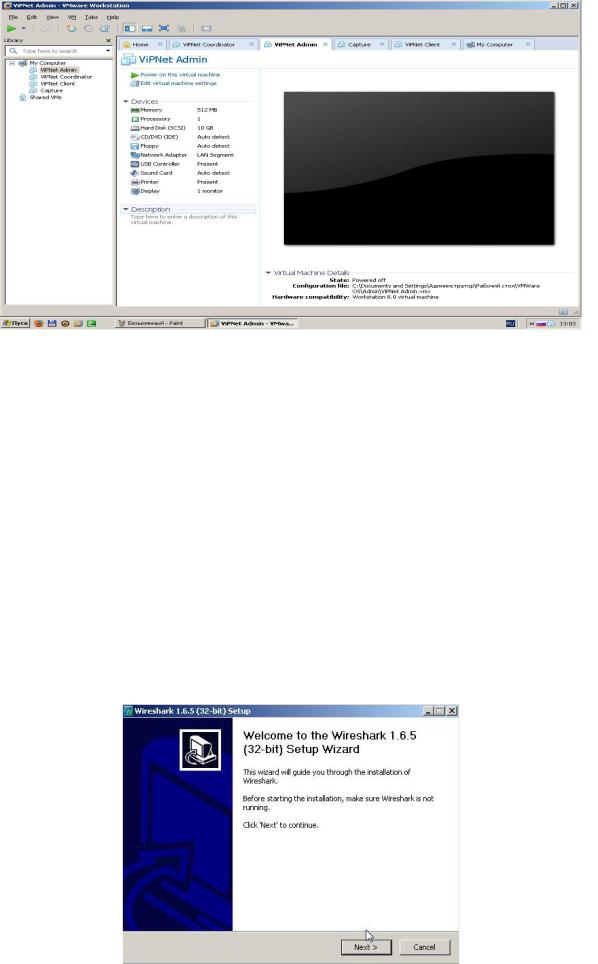

Ход испытания Разворачивание виртуальной сети

После выполнения установки VMwareWorkstationв ней создаются четыре ВМ со следующими основными параметрами:

объем ОЗУ 512 Мбайт;

объем жесткого диска 10 Гбайт;

ОСWindowsXP.

157

Рис. 6.48. ОбщийвидVMwareWorkstation

Виртуальные машины объединяются в виртуальную сеть c адресацией, представленной в таблице 6.4.

|

|

Таблица 6.4. |

Сетевая адресация виртуальных машин |

||

|

|

|

|

|

|

|

ВМ 1 |

ВМ 2 |

|

ВМ 3 |

ВМ 4 |

|

|

|

|

|

|

IPадрес |

192.186.1.1 |

192.186.1.2 |

|

192.186.1.3 |

192.186.1.4 |

|

|

|

|

|

|

Маска |

255.255.255. |

255.255.255. |

|

255.255.255. |

255.255.255.0 |

подсети |

0 |

0 |

|

0 |

|

|

|

||||

|

|

|

|

|

|

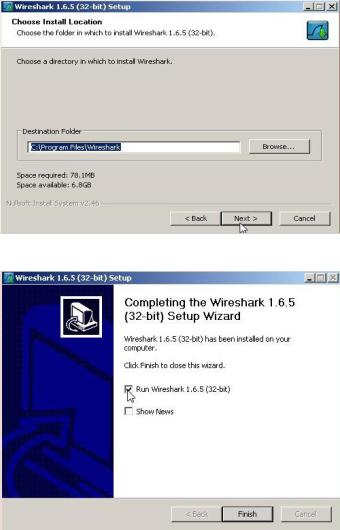

На ВМ 4 устанавливается программа-сниффер Wireshark, с помощью которой захватывается и анализируется сетевой трафик. Процесс установки отображен на следующих рисунках.

158

Рис. 6.49. Мастер установки Wireshark

Рис. 6.50. Выбор директории установки

Рис. 6.51. Завершение установки Исследование открытого сетевого взаимодействия

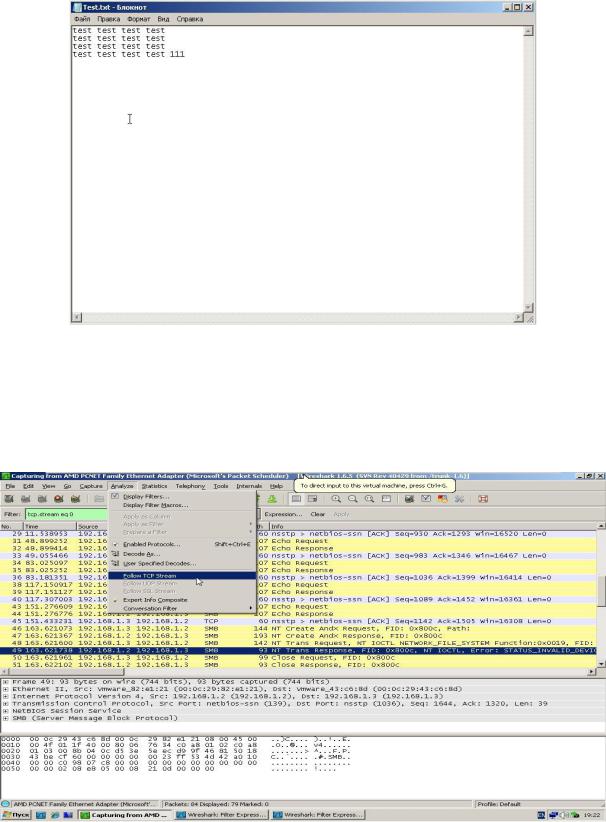

Для исследования открытого сетевого взаимодействия на ВМ 2 создается текстовый файл Test.txt, который передается на ВМ 3 по протоколу SMB (ServerMessageBlock).

159

Рис. 6.52. Текстовый файл Test.txt

При передаче происходит захват пакетов на ВМ 4, что отображается в окне сниффера

Wireshark. Протокол SMB принадлежит стеку TCP, поэтому при анализе отображается содержимое TCP-пакетов.

Рис. 6.53. Процесс отображения TCP-пакетов

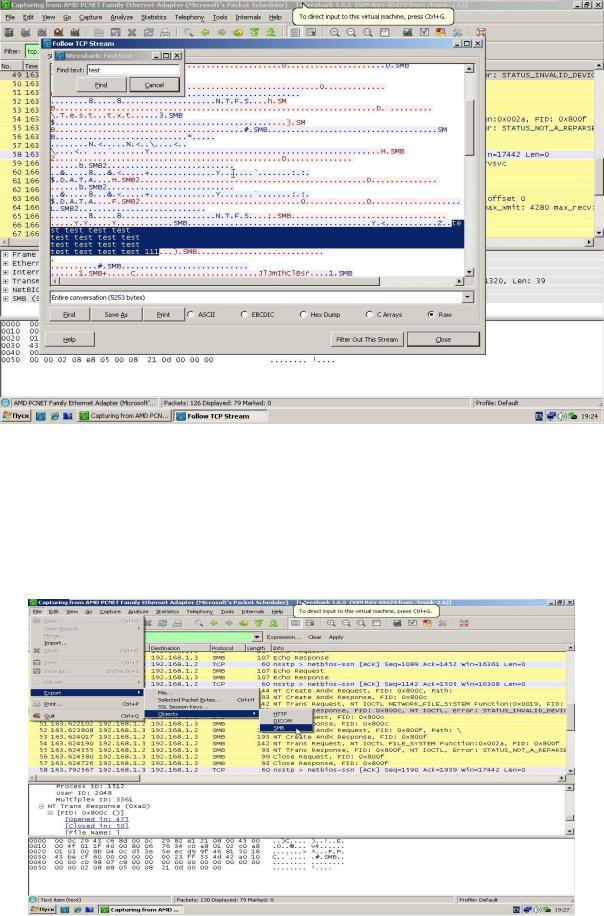

На следующем рисунке видно, что среди содержимого пакетов отображается переданный текст файла Test.txt.

160

Рис. 6.54. Содержимое TCP-пакетов

Так же в программе Wireshark существует возможность работать с SMBтрафиком, то есть непосредственно перехватить передаваемый файл Test.txt. Этот процесс отображается на следующих рисунках.

Рис. 6.55. Выбор SMB объекта для экспорта

161