Информационная безопасность / Eremenko - Sistemy zashchity informatsii 2016

.pdf

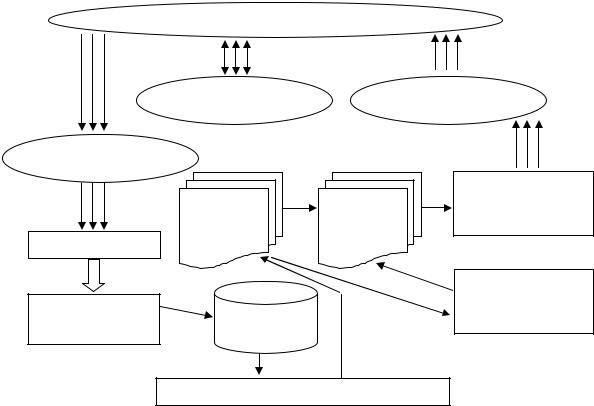

объекта защиты в виде последовательности взаимосвязанных функций.

С помощью различных средств обнаружения проводится мониторинг угроз, которые не могут быть устранены превентивными мерами защиты. При помощи знаний об угрозах, потенциальных нарушителях и основных уязвимых местах объекта защиты, накопленных в хранилище данных, происходит выявление текущих угроз.

Выход

Угрозы

Превентивные |

Средства |

|

противодействия |

||

меры защиты |

||

|

Средства

обнаружения

|

Модели |

|

Реализация |

|

Модели |

мероприятий |

|

|

сценариев |

противодей- |

по нейтрализации |

|

развития |

ствия |

|

Мониторинг |

атак |

атакам |

|

|

|

|

Организация |

Выявление |

|

|

мероприятий |

Хранилище |

|

по нейтрализации |

|

угроз |

|

||

|

|

||

данных |

|

|

|

|

|

|

Анализ и оценка

Вход

Рис. 21. Общая функциональная модель КСЗИ объекта защиты

Они анализируются и оцениваются на основе моделей сценариев развития атак. На основе полученных данных и при помощи моделей противодействия атакам организуются, а затем и реализуются мероприятия по нейтрализации выявленных угроз средствами противодействия.

51

В общем виде модель КСЗИ включает в себя компоненты, описывающие подсистемы обнаружения барьеров, принятия решений и реагирования, а также множество функций модели КСЗИ.

3.4.Построение математической модели оценки рисков реализации угроз безопасности

Внастоящее время под риском реализации угрозы безопасности объекту защиты целесообразно понимать вероятность события, ведущего к нарушению режима его функционирования и экономическому ущербу. Значение риска рассматривается как совокупность потенциальной вероятности реализации угрозы и тяжести возможных последствий [19].

Вкаждом конкретном случае риск можно определить по совокупности трех факторов: человеческого, технического и фактора среды [20].

Человеческий фактор (Rч) нарушает состояние защищенности системы в связи с «неадекватной» деятельностью персонала, которая является результатом:

−невозможности выполнения человеком возложенного на него объема работ;

−преднамеренных действий сотрудника, нарушающих установленные правила функционирования системы, которые являются результатом адаптации человека к условиям среды (экономический показатель) или его убеждений (социально-политический показатель);

−некомпетентности сотрудника.

Если один сотрудник в среднем выполняет некоторый объем работы x , то N сотрудников выполнят объем работы xN. Если для полного выполнения работы необходимо N0 человек, то объем невыполненной работы будет пропорционален (N – N 0). В результате риск по этому и остальным двум показателям можно выразить следующей формулой:

RЧ |

= k(N - N |

N |

|

(7) |

0 ) ∑ ( pn |

× vn )+1 , |

|||

|

|

n=1 |

|

|

где k – коэффициент важности рассматриваемой организационной структуры;

N – число сотрудников;

52

N0 – минимальное число людей, необходимое для реализации организацией своих функций;

pn – вероятность «неадекватного» поведения сотрудника, которая характеризуется качеством подбора персонала, морально-этической работой и организационно-правовыми мерами;

vn – важность занимаемой человеком должности по возможности влияния на процессы в организации, а также уровень его информированности о процессах организации.

Величину pn, кроме теоретического метода, можно оценить и эмпирическим путем по числу инцидентов.

Технический (программно-аппаратный) фактор (RТ) определяет-

ся по формуле

RT = k ∑N (p j ×v j ), |

(8) |

j=1 |

|

где k – коэффициент важности рассматриваемой организационной структуры;

N – общее число автоматизированных систем (АС);

vj – важность АС в общей организационной структуре по количеству обрабатываемой информации и ее значимости;

pj – вероятность реализации НСД к АС.

Найти pj можно на основе следующих показателей:

−прочности многоуровневой защиты;

−прочности многозвенной защиты;

−вероятности отказа оборудования.

Прочность Р многозвенной защиты оценивается по формуле

|

|

P = РСЗИ1 × РСЗИ2 ×...× РСЗИi (1- Робх1 )(1- Робх2 )...(1- Робхk ), |

(9) |

||

где PСЗИi |

– прочность i -й преграды; |

|

|

||

Pобхk – |

вероятность обхода преграды по k-му пути. |

|

|||

Вероятность отказа оборудования (RОТК): |

|

||||

|

|

P |

(t ) = e |

− λt |

(10) |

|

|

отк |

, |

||

где t – |

рассматриваемый интервал времени; |

|

|||

λ – |

интенсивность отказов группы технических средств. |

|

|||

53

Прочность многоуровневой защиты находится как произведение вероятностей обхода защиты каждого из уровней по формуле

p |

j |

= e |

− λt + |

Õ |

[1 - Р |

× Р |

|

×... × Р |

|

|

|

(1 - Р |

) (1 - Р |

|

)...(1 - Р |

)] e |

n |

, (11) |

|||

|

|

|

СЗИ1 |

СЗИ 2 |

|

|

СЗИi |

обх1 |

|

обх2 |

обхk |

|

|

||||||||

|

|

|

|

n |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

где n – |

число уровней защиты. |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

Фактор среды – |

риск реализации угрозы (Rc) равен: |

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

(f |

|

× |

f |

|

) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

R = |

|

э |

|

|

инф суб.агр. |

. |

|

|

|

|

(12) |

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

C |

|

(fэ |

× fинф )УУ |

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

Данный |

риск характеризует |

|

|

возможность |

реализации |

угрозы, |

|||||||||||||

а также эффективности проведения всех остальных угроз как преобладание экономического показателя (fэ) и объема информационной инфраструктуры (fинф) субъекта-агрессора над управляющим устройством. Произведение в числителе и знаменателе взято по следующим соображениям:

-если один из показателей (fэ или fинф) равен нулю, то в результате эффективность информационного противоборства субъекта равна нулю;

-сложение показателей не имеет смысла из-за разных размерно-

стей.

Изменение состояния безопасности объекта защиты можно оценить по скорости изменения рисков и тем самым определить эффективность применяемой политики безопасности (Vэф):

|

dRЧ |

(t ) dRT (t ) dRC |

(t ) |

|

||||||

Vэф |

= |

|

|

, |

|

, |

|

|

. |

(13) |

dt |

|

dt |

dt |

|

||||||

|

|

|

|

|

|

|

|

|||

3.5.Варианты решения задачи выбора средств защиты информации в САПР КСЗИ

Математическое обеспечение выбора средств защиты информации на основе четких множеств с четкими соответствиями.

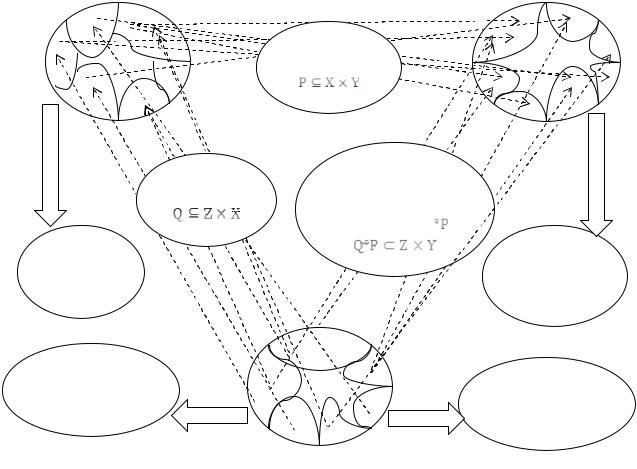

Математическое представление модели КСЗИ (рис. 22) включает семь абстрактных множеств:

∙три основных [19]:

1)множество угроз;

54

2)модель объекта защиты, представленная в виде множества непересекающихся элементарных зон защиты, каждая из которых характеризуется инженерно-технической укрепленностью (свойство объекта, характеризующее способность противостоять действиям нарушителя);

3)множество средств защиты;

отображение

Элементарные зоны объекта защиты Y

Угрозы Х

|

соответствие |

|

|

Р = (X, Y, P) |

|

соответствие |

решающее пра- |

отображение |

q = (Z, X,Q) |

вило композиций |

|

|

соответствий |

|

|

q(p) = (Z, Y, Q ) |

|

оценки |

|

оценки важ- |

значимости |

|

ности зон |

угроз R |

|

объекта S |

оценки стои-

мости средств |

оценки эффек- |

|

тивности |

||

защиты Т |

||

средств защиты |

||

|

||

отображение |

отображение |

|

|

Средства защиты |

Рис. 22. Общая модель КСЗИ

∙четыре дополнительных:

4)множество оценок значимости угроз;

5)множество оценок важности зон объекта;

6)множество оценок эффективности средств защиты;

7)множество оценок стоимости средств защиты.

1. Множество угроз X = {xi i = 1, N}, где xi – вид угрозы, направленной на объект защиты. Под угрозой можно понимать прояв-

55

ленное в любой форме намерение нанести физический, материальный или иной вред (например, диверсия, терроризм, хищение материальных ценностей и т. д.).

2. |

Множество элементарных зон объекта защиты Y = {y j |

j = 1,V }, |

где y j |

– одна из элементарных зон объекта, которая является целью |

|

определенной угрозы. |

|

|

3. |

Множество средств защиты Z = {zk k = 1, M }, где zk |

– сред- |

ства защиты, которые выполняют функцию полной или частичной блокировки угроз, например система контроля доступа, система телевизионного наблюдения и т.д.

4. Множество оценок эффективности средств защиты L = {lk k = 1, M }. Здесь под эффективностью понимают степень выполнения lk средством защиты своих функций по противодействиям

реализациям угроз. Отображение элементов множества Z на множество L осуществляется по экспертным или аналитическим оценкам.

5. Множество оценок стоимости средств защиты T = {tk k = 1, M }. Под стоимостью понимаются финансовые затраты на приобретение, применение и эксплуатацию zk средства защиты. Отображение элементов множества Z на множество T также осуществляется по экспертным или аналитическим оценкам.

Между тремя основными множествами, исходя из их физической природы, можно установить следующие соответствия:

−соответствие множества средств защиты Z множеству угроз X представляется в виде множества Q Z × X , определяющего закон, который указывает, насколько эффективно блокируется каждый вид

угрозы каждым средством защиты. Для одного средства защиты будут определены N коэффициентов соответствия qki (i = 1, N ) – оценок эффективности предотвращения i-й угрозы в зоне, защищенной k-м средством защиты;

−соответствие множества угроз X множеству зон объекта Y

представляется в виде множества P X × Y , определяющего закон, который указывает, насколько каждый вид угрозы вероятен для каждой зоны объекта. Для одной угрозы будут определены V коэффициентов соответствия pij ( j = 1,V ) – оценок вероятности реализации i-й уг-

розы по отношению к j-й зоне объекта;

− соответствие множества средств защиты Z множеству зон объекта Y представляется в виде множества F Z × Y , опреде-

56

ляющего закон, который указывает, какие средства защиты будут более эффективно защищать определенную зону объекта в зависимости от нацеленных на зону угроз. Для каждого средства защиты необходимо получить V коэффициентов соответствия fkj (j = 1,V) – оценок

необходимости защиты j-й зоны объекта k-м средством защиты.

Математическое обеспечение выбора средств защиты информации на основе нечетких соответствий четких множеств. В со-

став данной модели входит набор множеств, подобный набору из предыдущей модели и имеющий определенные отличия [19]:

1.Множество угроз X = {xi i = 1, N}.

2.Множество обстановок T = {te e = 1, A}. Содержит рассматривае-

мые уровни политической обстановки в регионе, включающем в себя месторасположение объекта (например, обстановка спокойная, напряженная, опасная).

3.Множество зон объекта Y = {y j j = 1, L}.

4.Множество ценностей зон объекта Q = {quu = 1, B}. Содержит

набор уровней ценностей зон объекта, определяемых по возможным потерям (например, ценность низкая, средняя, высокая).

5.Множество средств защиты Z = {zk k = 1, M }.

6.Множество эффективностей средств защиты G = {gvv = 1,C}.

Содержит уровни противодействия средств защиты различным типам угроз (например, эффективность низкая, средняя, высокая).

7. Множество стоимостей средств защиты S = {sww = 1, D}. Со-

держит уровни затрат, требуемых на установку и обслуживание средств защиты (например, затраты низкие, средние, высокие).

Вданной модели можно установить следующие соответствия:

1.Соответствие множества средств защиты Z множеству угроз X, определяющееся нечетким множеством O1 в Z × X , по которому осуществляется нечеткое соответствие между Z и X. Функция при-

надлежности µо1(zk ,xi ) будет указывать, насколько эффективно каж-

дый вид угрозы будет блокироваться выбранным средством защиты. При этом µo1(zk ,xi ) = 0 означает, что угроза совершенно не блокиру-

ется (соответствия нет), а µo1(zk ,xi ) = 0 – угроза блокируется полно-

стью.

Аналогично описываются следующие соответствия.

2. Соответствие множества угроз X множеству зон объекта Y, определяющееся нечетким множеством О2 в X × Y .

57

3.Соответствие множества средств защиты Z множеству зон объекта Y, определяющееся нечетким множеством О3 в Z × Y .

4.Соответствие множества угроз X множеству обстановок Т, определяющееся нечетким множеством О4 в X × T .

5.Соответствие множества зон объекта Y множеству ценностей

зон объекта Q, определяющееся нечетким множеством О5 в Y × Q .

6.Соответствие множества средств защиты Z множеству эффективностей средств защиты G, определяющееся нечетким множеством О6 в Z × G .

7.Соответствие множества средств защиты Z множеству стоимостей средств защиты S, определяющееся нечетким множеством О7

вZ × S .

8.По функции принадлежности нечеткого множества О4 соответствия множества угроз X множеству обстановок Т можно определить угрозы, которые должны быть исключены из множества угроз как невозможные или маловероятные. Такие угрозы имеют близкий к нулю коэффициент соответствия с текущим уровнем обстановки в регионе расположения объекта.

Аналогично можно исключить из набора переменных некоторые элементы множества зон объекта и множества средств защиты – зоны с достаточно низкой ценностью, т.е. не требующие защиты, и средства защиты с низкой эффективностью или с недопустимо высокими затратами на эксплуатацию.

Математическое обеспечение выбора средств защиты информации на основе нечетких множеств. Ниже приведен набор нечет-

ких множеств модели КСЗИ на основе нечетких множеств [25]:

1. Множество «Умышленные угрозы физической безопасности объекта».

Универсальное множество «Угрозы» X содержит все сущест-

вующие виды угроз. В нечеткое множество |

~ |

(x)/ x)}, |

X = {(µx |

где x X соответствует нечеткому понятию «Умышленные угрозы физической безопасности объекта», могут входить нечеткие переменные: диверсия, терроризм, нарушение технологического процесса, хищение материальных ценностей и т.п. Величина µx (x) означает

степень того, насколько данная угроза принадлежит множеству угроз объекту, т.е. насколько конкретный вид угрозы вероятен для рассматриваемого объекта.

58

Аналогично определяются нижеследующие множества.

2. Множество «Политическая обстановка в регионе объекта»

~ |

|

|

|

T = {(µT (t )/ t )}. |

~ |

(y)/ y)}. |

|

3. |

|

||

Множество «Защищаемые зоны объекта» Y = {(µY |

|||

4. |

|

~ |

|

Множество «Интегральные потери» Q = {(µQ (q)/ q)}. |

|||

5. |

|

~ |

|

Множество «Средства защиты» Z = {(µZ (z)/ z)}. |

|

||

6. |

|

~ |

|

Множество«Эффективность средств защиты» G = {(µG (g )/ g )}. |

|||

7. |

|

~ |

(S )/ S )}. |

Множество «Стоимость средств защиты» S = {(µS |

|||

Соответствие множества |

~ |

множеству |

|

«Средства защиты» Z |

|||

|

|

|

~ |

«Умышленные угрозы физической безопасности объекта» X опреде- |

|||

~ |

базовое множество которого Z × X . |

ляется нечетким множеством O1, |

Функция принадлежности µO1 (zk , xi ) будет указывать, насколько

необходимо каждый вид угрозы блокировать каждым средством защиты. При этом µO1(zk ,xi ) ≈ 0 означает, что угрозу совершенно

не нужно блокировать данным средством защиты, а μO1(zk , xi )≈ 1 – угрозу необходимо блокировать, используя данное средство защиты.

|

|

|

|

|

|

|

|

|

|

~ |

– соот- |

Аналогично определяются остальные соответствия: О2 |

|||||||||||

ветствие |

множества |

~ |

|

|

~ |

~ |

– соответствие |

множе- |

|||

X |

множеству Y ; |

O3 |

|||||||||

ства |

~ |

~ |

~ |

|

|

|

|

|

~ |

|

~ |

Z множеству Y ; |

O4 – |

соответствие множества X |

множеству T ; |

||||||||

~ |

|

|

|

|

~ |

множеству |

~ |

~ |

соответствие |

||

O5 – |

соответствие множества Y |

Q ; |

O6 – |

||||||||

|

|

~ |

|

~ |

~ |

|

|

|

|

~ |

множе- |

множества Z множеству |

G |

; O7 – |

соответствие множества Z |

||||||||

ству |

~ |

|

|

|

|

|

|

|

|

|

|

S . |

|

|

|

|

|

|

|

|

|

|

|

3.6.Анализ используемых методик выбора средств защиты информации в САПР КСЗИ

Использование метода экспертного оценивания в совокупности с правилом композиции соответствий множеств позволяет определить состав комплекса средств защиты информации. Создание математической модели возможно с различными вариантами применения теории как обычных, так и нечетких множеств.

Сравнительный анализ методик выбора средств защиты информации показал, что их различие объясняется тем, что в разных моделях использовались разные исходные данные об элементах множеств.

59

Вмодели выбора средств защиты информации на основе четких множеств с соответствиями для каждой угрозы определяется экспертная оценка значимости, т.е. элементы множества угроз отображаются на элементы множества оценок. Каждая угроза характеризуется несколькими коэффициентами нечеткого соответствия – со всеми имеющимися уровнями обстановок.

Вмодели выбора средств защиты информации на основе четких множеств с четкими соответствиями состав множества угроз не изменялся, а полученные для каждой угрозы оценки значимости использовались для вычисления общих оценок угроз.

Применение представленных методик выбора средств защиты информации позволяет определить количественный и качественный состав комплекса средств защиты объекта в зависимости от предполагаемой угрозы на основе экспертно-аналитического метода количественных приближенных оценок.

Оценка эффективности разработки КСЗИ (Э). При внедре-

нии КСЗИ ставится задача минимизации суммарных затрат путем изменений капитальных и эксплуатационных затрат, которая сводится

к оптимизации показателя |

|

общей эффективности |

мероприятий |

|||

по обеспечению безопасности [20]: |

|

|

|

|||

|

K |

|

B |

|

+ ∆Э ) , |

(14) |

|

Э= ∑ (Y k − Y k )− ∑( ∆K |

3 |

||||

|

1 |

2 |

b=1 |

3 b |

|

|

|

k=1 |

|

|

|

|

|

где Э – эффективность разработки КСЗИ; |

|

|

||||

Y1k – |

возможный ущерб k-го вида до внедрения КСЗИ; |

|||||

Y2k – |

возможный ущерб k-го вида после внедрения КСЗИ; |

|||||

B

∑( K3 + Э3 )b – суммарные затраты на внедрение средства безо-

b=1

пасности b-го вида за счет изменений капитальных (∆Кз) и эксплуатационных (∆Эз) затрат.

Риск от реализации угрозы рассчитывается по формуле

|

R = YP, |

(15) |

где Y – |

возможный ущерб от реализации угрозы; |

|

P – |

вероятность реализации угрозы нарушителем. |

|

60