- •Лекция 6. СГС на основе каналов с шумом.

- •Основная идея построения СГС в каналах с шумами:

- •1. СГС на основе BSC. (Канал факсимильной связи.)

- •Очевидный метод тестирования:

- •Подставляя (1) и (2) в (8), получаем

- •Оптимизационная проблема при разработке СГС в каналах с шумом:

- •2. СГС на основе гауссовских каналов.

- •Найдем вероятность ошибки Pe при извлечении секретного бита легальным пользователем для информированного декодера.

- •После простых вычислений E{Λ} и Var{Λ} получим

- •Общие выводы по СГС в каналах с шумом.

- •Стегосистема с рассредоточением во времени (СГ-РВ)

- •Оптимальное тестирование (обнаружение) по методу максимального правдоподобия

- •В работе [ ] доказывается, что если положить Pm Pfa P, то для

- •Использование корректирующих кодов позволяет повысить эффективность СГ-РВ.

- •Форма аудио сигнала в канале с шумом (а) и этого же сигнала с

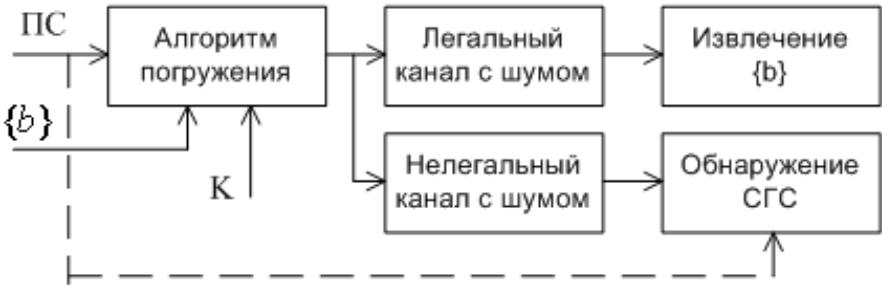

Лекция 6. СГС на основе каналов с шумом.

Особенности модели:

-обнаружение ведется по зашумленной версии Cw(n),

-ПО может быть в точности известно атакующему.

Практические приложения:

-передача СГ по каналам спутниковой, мобильной и оптико-волоконной связи,

-перехват по побочным каналам,

-имитация каналов с шумом.

1

Основная идея построения СГС в каналах с шумами:

“Замаскировать” вложенное сообщение под шум канала.

Задача атакующего в данной установке:

Отличить, присутствует ли только наложение шума канала, или суммы шума канала и стегосигнала.

Упрощение разработки СГС по сравнению с “классическим” случаем. Описание статистики шума канала проще, чем статистики ПО.

Два основных типа канала:

1.Двоичный симметричный канал без памяти (BSC).

2.Гауссовский канал с белым шумом.

Ограничение. Будем предполагать, что легальный и нелегальный каналы совпадают.

2

1. СГС на основе BSC. (Канал факсимильной связи.)

Погружение:

Cw (n) C(n) b (n) (n), n 1,2..N |

(1) |

|

|

C(n) {0,1}; (n) {0,1},i.i.d., P( (n) 1) Pw, P( (n) 0) 1 Pw, b (n) b, |

|

n 1,2..N |

|

" " - сложение по модулю 2. |

|

После прохождения Cw(n) по BSC получаем:

Cw (n) Cw |

(n) (n),n 1, 2..N |

(2) |

|

|

|

|

|

(n) {0,1};i.i.d., P( (n) 1) P0 , P( (n) 0) 1 P0, P0 1/ 2. |

|

||

Атака по обнаружению СГС: |

|

||

|

|

|

|

1. Cw (n) Cw (n) C(n), (C(n) – в точности известно атакующему) (3) |

|||

2. Тестирование двух гипотез: |

|

||

|

|

|

|

H0 : Cw (n),n 1, 2..N - последовательность Бернулли с параметром P0, |

|||

H1 |

|

|

|

: Cw (n), n 1, 2..N - последовательность Бернулли с параметром |

|

||

|

|

P1 P0 (1 Pw ) Pw (1 P0 ). |

|

3

Очевидный метод тестирования: |

|

|

|||||||

|

|

H , если |

t , |

|

|

||||

|

|

0 |

|

|

t , |

|

|

||

|

|

H , если |

|

(4) |

|||||

|

|

1 |

|

|

|

|

|

|

|

|

|

где |

|

|

|

|

|

||

|

|

t Hw (Cw (n),n 1, 2..N), Hw(X) – вес Хэмминга последовательности X. |

|||||||

|

|

|

|

некоторый порог. |

|

|

|||

Эффективность обнаружения СГС определяется вероятностями Pfa и Pm: |

|

||||||||

|

1 |

N |

|

|

|

|

N N |

|

|

Pm |

P1i (1 P1)N i , Pfa |

P0i (1 P0 )N i , |

(5) |

||||||

|

i 1 |

i |

|

|

|

|

i i |

|

|

где |

N |

|

|

N ! |

. |

|

|

||

|

|

|

|

|

|

|

|||

i!(N i)! |

|

|

|||||||

|

i |

|

|

|

|

|

|||

Точный расчет по (5) оказывается сложным для N > 103. Поэтому воспользуемся критерием относительной энтропии (см. лекцию 5).

4

D D PH0 || PH1 PH0 (x)log |

PH0 (x) |

, |

||||||

PH (x) |

||||||||

|

|

|

x X |

|

|

|||

|

|

|

|

|

|

1 |

|

|

Для модели BSC, где X = {0,1}, получим |

||||||||

D N P log |

P0 |

|

(1 P )log |

1 |

P0 |

. |

|

|

P |

|

1 |

|

|||||

0 |

0 |

P |

|

|

||||

|

1 |

|

|

|

1 |

|

|

|

Граница для Pfa |

и Pm (см. лекцию 5) |

|

||||||

P log |

Pfa |

(1 P )log |

1 Pfa |

D, |

|

|

|||

fa |

1 Pfa |

fa |

Pm |

|

|

|

|||

где D – рассчитывается по (6).

(6)

(7)

Найдем вероятность ошибки Pe при извлечении секретного бита

легальным пользователем для информированного декодера.

Решающая схема:

N0 |

|

|

|

1, |

|

|

|

|

|

|

|

|

, |

|

|

(C |

(n) C(n)) (n) b |

|

|

(8) |

|||

|

w |

|

|

|

|

||

n 1 |

|

|

0, |

|

|

||

где λ – некоторый порог, N0 – количество отсчетов ПО, которое используется для вложения одного бита.

5

Подставляя (1) и (2) в (8), получаем |

|||

Λ = Λb для b = 0 и b = 1, где |

|||

N0 |

N0 |

|

|

0 (n) (n), 1 |

( |

(n) (n)) (n). |

|

n 1 |

n 1 |

|

|

Тогда |

|

|

|

N0 |

|

|

|

P(0 /1) P(0 /1, s)P(Hw ( ) s), |

|

|

|

1 |

s |

s |

|

|

|||

где P(0 /1, s) P( 1 / s) |

|

P0j (1 P0 )s j |

|

|

j s |

j |

|

Hw(π) – хэмминговский вес последовательности π(n), n=1,2…N.

P(H |

|

|

|

|

|

|

N |

0 |

|

Ps (1 P )N0 s. |

|

|

|

||

w |

( ) s) |

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

w |

w |

|

|

|

|

||

|

|

|

|

|

|

s |

|

|

|

|

|

|

|

|

|

Подставляя (12) и (11) в (10) получаем |

|

|

|||||||||||||

|

|

N0 |

N |

|

|

|

|

|

(1 |

s |

s |

|

j . |

||

P(0 /1) |

|

0 |

Pws |

Pw )N0 s |

|

P0j (1 P0 )s |

|||||||||

|

|

s 1 s |

|

|

|

|

|

|

|

j s |

j |

|

|

||

Аналогично можно получить, что |

|

|

|

|

|||||||||||

|

|

N0 |

N |

|

|

|

|

|

|

s s |

P0 )s j . |

|

|||

P(1/ 0) |

|

|

0 |

Pws (1 |

Pw )N0 s |

|

P0j (1 |

|

|||||||

|

|

s 1 s |

|

|

|

|

|

|

|

j |

j |

|

|

||

(9)

(10)

(11)

(12)

(13)

(14)

6

Поскольку последовательность π(n) известна при декодировании, то можно получить P(0/1) = P(1/0), выбирая λ = S/2, что дает

N0 |

N |

|

|

s |

N |

|

|

|

|

Pe P(0 /1) P(1/ 0) |

0 |

Pws (1 Pw )N0 |

s |

|

j |

0 |

P0j (1 P0 )s j . |

(15) |

|

s 0 |

s |

|

|

j s / 2 |

|

|

|

|

|

Для упрощения (15), применим сначала границу Чернова к внутренней сумме в (15):

s |

N0 |

P j (1 P )s j 4P (1 P ) |

s / 2 , |

|||||

|

|

|

0 |

0 |

|

0 |

0 |

|

j s / 2 |

s |

|

|

|

|

|

|

|

и подставляя (16) в (15) получим

N0 |

N |

|

|

s 4P0 |

(1 P0 ) |

s / 2 |

. |

Pe |

0 |

Pws (1 Pw )N0 |

|

||||

s 0 |

s |

|

|

|

|

|

|

Наконец, используя формулу Бинома Ньютона, получим в (17)

P |

(2 |

P (1 |

P ) |

1)P 1 N0 |

, поскольку |

||||||

|

e |

|

|

0 |

0 |

|

|

w |

|

|

|

|

(a b)N0 |

N0 |

N |

|

|

|

|

|

|

||

|

|

|

0 |

aN0 KbK |

. |

|

|||||

|

|

|

|

K 0 |

K |

|

|

|

|

|

|

(16)

(17)

(18)

7

Оптимизационная проблема при разработке СГС в каналах с шумом:

Дано D (секретность), P0 (состояние BSC), Pe (надежность декодирования). Требуется найти оптимальные параметры Pw и N, которые максимизируют число секретно вкладываемых бит m = N/N0.

P |

(2 |

P (1 P ) 1)P 1 N / m , |

|

|

|

|

|

|

||||||||

e |

|

|

|

0 |

|

0 |

w |

|

|

|

|

|

|

|

|

|

D N |

P log |

P0 |

(1 |

P )log |

1 P0 |

|

, где P P (1 P ) P (1 P ). |

(19) |

||||||||

P |

|

|||||||||||||||

|

|

|

|

0 |

|

0 |

|

1 P |

1 0 |

w |

w |

0 |

|

|||

|

|

|

|

|

1 |

|

|

|

1 |

|

|

|

|

|

|

|

Пример. D=0.1, P0=0.01, Pe=0.001. Тогда m=263 для N=13739100, Pw = 6.27·10-7. Если мы ограничим N≤106, тогда m=19 при Pw = 8.623·10-6.

Замечание. Если легальный и нелегальный BSC имеют разные параметры P0m,

|

|

|

P0w, соответственно, то вместо (19) получим: |

|

|

|

|

|

|||||||||||

P |

(2 P |

(1 P |

) 1)P 1 N , |

|

|

|

|

|

|

|

|

|

|

|

|||||

e |

|

|

0m |

|

0m |

|

w |

|

|

|

|

|

|

|

|

|

|

|

|

D Nm |

P |

log |

P0w |

(1 P |

)log |

1 P0w |

|

, |

где |

P |

P |

(1 P ) P (1 P |

). |

(20) |

|||||

|

|

||||||||||||||||||

|

|

|

0w |

|

P1w |

|

0w |

|

|

|

|

1w |

0w |

w |

w |

0w |

|

||

|

|

|

|

|

|

|

|

1 P1w |

|

|

|

|

|

|

|

|

|

||

8

2. СГС на основе гауссовских каналов.

Погружение: |

|

|||

C |

w |

(n) C(n) ( 1)b (n), n 1,2..N, |

||

|

|

w |

|

|

где (n) i.i.d. N(0,1), w амплитуда погружения. |

||||

После прохождения Cw(n) по гауссовскому каналу, получим: |

||||

Cw (n) Cw (n) (n),n 1, 2..N, |

|

|||

|

|

|

|

|

где (n) i.i.d. N(0, 2 ). |

|

|||

Атака по обнаружению СГС: |

|

|||

|

|

|

|

|

1. Cw (n) Cw (n) C(n), (С(n) – в точности известно атакующему). |

||||

2. Тестирование двух гипотез: |

|

|||

|

|

|

2 |

), |

|

H0 : Cw (n),n 1, 2..N,i.i.d., N(0, |

|||

|

|

|

2 |

2 |

|

H1 : Cw (n), n 1, 2..N,i.i.d., N(0, |

w ). |

||

(21)

(22)

(23)

Очевидный метод тестирования известен из математической статистики, но удобнее воспользоваться “техникой” относительной энтропии для двух гауссовских распределений.

9

|

|

|

PH0 |

(x) |

|

|

D D |

PH0 || PH1 N PH0 (x)log |

|

|

dx, |

||

PH1 |

(x) |

|||||

|

|

|

|

|||

где |

PH |

(x) N(0, 2 ), PH (x) N (0, 2 w2 ). |

||||

|

0 |

1 |

|

|

|

|

После вычисления интеграла (24) и простых преобразований получаем

D 0,72N |

|

1 |

) (1 |

w ) |

1 |

|

, |

ln(1 |

|

|

|||||

|

|

|

w |

|

|

|

|

где w 2 |

/ w2 |

(отношение сигнал/шум (SNR)). |

|||||

Для больших SNR, обеспечивающих секретность СГС, получаем из (25)

D 0,36 N2 .

w

Выразим из (26) w , как функцию N и D:

w 0.6 N / D.

(24)

(25)

(26)

(27)

10