3 курс (заочка) / Лекции / Лекции ОИБ БСТ заочн

.pdf

Методы биометрической аутентификации

-Статистические методы

-Динамические методы

Статистические методы:

• Аутентификация по отпечатку пальца

Статистические методы:

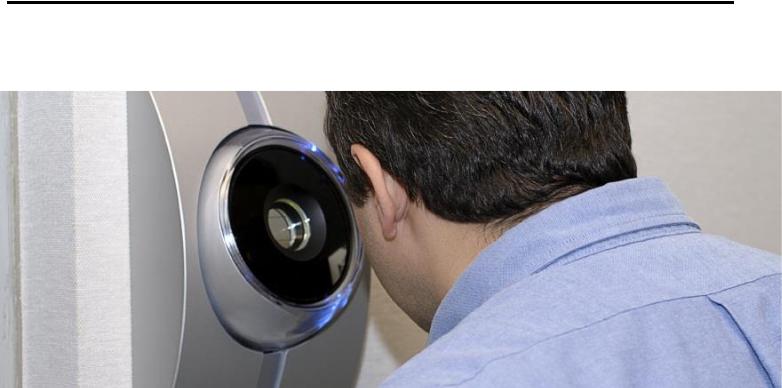

•Аутентификация по радужной оболочке глаза

Статистические методы:

• Аутентификация по сетчатке глаза

Статистические методы:

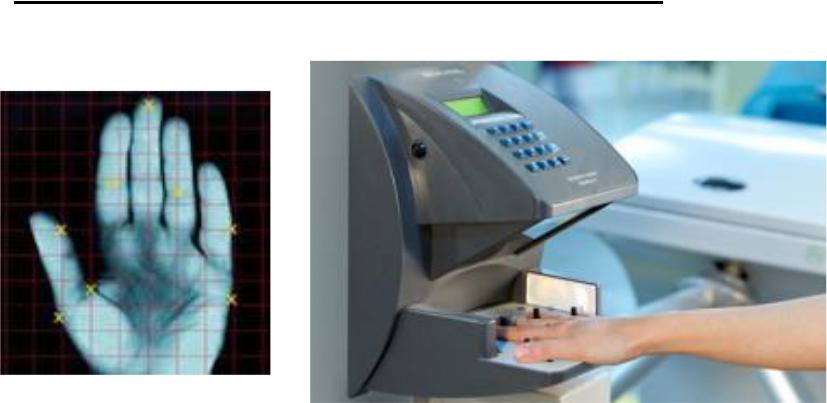

• Аутентификация по геометрии руки

Статистические методы:

• Аутентификация по геометрии лица

Динамические методы:

• Аутентификация по голосу

Динамические методы:

• Аутентификация по рукописному почерку

Системы разграничения доступа

•В 1975 году была разработана модель мандатного разграничения доступа – модель Белла–ЛаПадула

•В 1977 году появилась модель Биба (Kenneth J. Biba), в основе которой также лежит мандатное разграничение доступа, однако в целостность информации

•дискреционная модель Харрисона– Руззо–Ульмана (Harrison–Ruzzo– UIIman), созданная в 1976 году

•Следующая формальная модель – это модель Take Grant (1976), также модель дискреционного управления доступом

Системы разграничения доступа. Модели разграничения доступа для коммерческих организаций

В1987 году появилась первая публикация по теории разграничения доступа в коммерческих компьютерных системах, авторами публикации были David D. Clark и David R. Wilson(Модель Кларка–Вилсона )

В1989 в Великобритании появилась модель компьютерной безопасности «Китайская стена».

В1982 году появилась новая формальная модель Гогена– Мезигера (Goguen–Meseguer), открыв новый тип моделей

– моделей информационного невмешательства.