3350

.pdfСоздание и реализация плана архивации и восстановления информации — непростая задача. Сетевому администратору надо определить, какие данные требуют архивации, как часто проводить архивацию и т. д.

При создании плана ответьте на следующие вопросы:

Насколько важны данные? Этот критерий поможет решить, как, когда и какую информацию архивировать. Для критичной информации, например, баз данных, следует создавать избыточные архивные наборы, охватывающие несколько периодов архивации. Для менее важной информации, например, для текущих пользовательских файлов, сложный план архивации не нужен, достаточно регулярно сохранять их и уметь легко восстанавливать.

К какому типу относится архивируемая информация? Тип информации поможет определить необходимость архивации данных: как и когда данные должны быть сохранены. Как часто изменяются данные? Частота изменения влияет на выбор частоты архивирования. Например, ежедневно меняющиеся данные необходимо сохранять каждый день. Нужно ли дополнить архивацию созданием теневых копий? При этом следует помнить, что теневая копия — это дополнение к архивации, но ни в коем случае не ее замена. Как быстро нужно восстанавливать данные? Время — важный фактор при создании плана архивации. В критичных к скорости системах нужно проводить восстановление очень быстро. Какое оборудование оптимально для архивации и есть ли оно у вас? Для своевременной архивации вам понадобится несколько архивирующих устройств и несколько наборов носителей. Аппаратные средства архивации включают ленточные накопители (это наименее дорогой, но и самый медленный тип носителя), оптические диски и съемные дисковые накопители.

Кто отвечает за выполнение плана архивации и восстановления данных? В идеале и за разработку плана, и собственно за архивацию и восстановление должен отвечать один человек.

Какое время оптимально для архивации? Архивация в период наименьшей загрузки системы пройдет быстрее, но не всегда возможно провести ее в удобные часы. Поэтому с особой тщательностью архивируйте ключевые данные.

Нужно ли сохранять архивы вне офиса? Хранение архивов вне офиса — важный фактор на случай стихийного бедствия. Вместе с архивами сохраните и копии ПО для установки или переустановки ОС.

Для построения правильной и эффективной системы резервного копирования необходимо детально изучить и задокументировать все файловые ресурсы, используемые в компании, а затем тщательно спланировать стратегию резервного копирования и реализовать ее в системе. Для планирования стратегии необходимо ответить на следующие вопросы:

какие именно ресурсы будут архивироваться;

минимальный промежуток времени для восстановления данного ресурса при возникновении аварии;

какой объем данных будет архивироваться;

какова емкость носителей для хранения резервных копий и скорость записи на эти носители;

сколько времени будет занимать архивирование каждого ресурса;

как часто будет производиться архивация каждого ресурса;

если резервные копии записываются на ленты, то как часто будет производиться перезапись лент;

по какому графику будет производиться тестовое восстановление данных. При ответе на эти вопросы будет спланирована потребность в количестве и

емкости накопителей и устройств для выполнения резервных копий, требования к

11

пропускной способности сети для создания резервных копий, график выполнения резервного копирования, план восстановления на случай аварии.

Средства архивации.

Для резервного копирования файлов можно, разумеется, использовать прямое копирование файлов на запасной носитель, однако при этом архивные копии занимают столько же места, сколько занимают исходные файлы, и для копирования нужных файлов может потребоваться большое дисковое пространство. Более удобно использовать для создания архивных копий специальные алгоритмы архивации (или уже готовые программы). Это позволяет не только сэкономить место на архивных дисках, но и объединять группы совместно используемых файлов в один архив, что заметно облегчает ведение архивов.

Далее рассмотрим структуру архива и работу с одной из программ архивации ARJ. Архивный файл представляет собой набор из одного или чаще нескольких файлов, помещенных в сжатом виде в один файл, из которого их можно извлечь в первоначальном виде. Архивный файл содержит оглавление, позволяющее узнать, какие файлы

содержатся в архиве. Информация имеет следующий вид:

имя файла

сведения о каталоге (каталогах), в котором содержался файл

дата и время последней модификации архива

размер файла на диске и в архиве

контрольная сумма (код циклического контроля) для каждого файла архива При помещении файлов в архив используется следующий формат вызова:

ARJ команда режимы имя-архива [каталог\] [имена файлов], где:

команда:

a - добавить файлы в архив f - обновить файл в архиве

m - переместить файл в архив e - извлечь файлы из архива

t - тестировать файлы в архиве

x - извлечь файлы с сохранением структуры каталогов режим:

-e - извлечь все файлы в один каталог -g - зашифровать файлы

-m - метод архивации 0-4

-v - создать многотомный архив

Пример: arj a archive.arj file1.txt file2.txt file3.txt *.doc

заархивировать файлы file1.txt file2.txt file3.txt и все файлы с расширением .doc из текущего каталога в архив с именем archive.arj.

3. Задание к работе

1.Опишите существующие технологии резервного копирования данных, их особенности.

2.Осуществите архивацию любого файла различными архиваторами: PkZip, Arj, Rar с различными степенями сжатия, после чего оцените скорость сжатия и размер получившегося файла. Результаты оформите в виде таблицы.

4.Порядок выполнения работы

3.Разработайте одну из следующих программ:

1) программу, сохраняющую нужные пользователю файлы на дискете, предварительно заархивировав их любой программой сжатия (например, ARJ, PKZIP или

12

RAR). Программа должна позволять пользователю выбирать нужный диск, метод сжатия. Имя архива должно состоять из текущей даты и номера копии для данной даты (например, 270112_3.arj - третья копия за 27 января 2012 года).

2) программу, позволяющую пользователю одновременно сохранять данные в нескольких файлах (например, трех). Затем при повторном запуске программа анализирует изменения основного файла (самый простой случай - дату создания и модификации и т.д. вплоть до расчета контрольной суммы) и если они существуют сообщает об этом пользователю и открывает один из файлов копии. Если файлы копии также «повреждены», то программа аварийно завершает работу.

Большой файл разбить на части. Программа должна запрашивать у пользователя следующий диск, сообщать о процессе копирования и о количестве требуемых дисков.

Содержание отчета

1.Название работы.

2.Цель работы.

3.Блок-схему алгоритма.

4.Тексты программ.

5.Вопросы для самопроверки

1.Назовите принципы резервного копирования.

2.Какие технологии восстановления информации используются после аварии оборудования?

3.Какими средствами защиты информации обладают современные операционные системы?

4.В чем заключается суть архивации данных?

13

Лабораторная работа №3

«Шифрация методами замены и перестановки»

Введение

По мере развития и усложнения средств, методов и форм автоматизации процессов обработки информации повышается зависимость общества от степени безопасности используемых им информационных технологий, которая определяется степенью защищенности и устойчивости как компьютерных систем в целом, так и отдельных программ.

Для обеспечения защиты информации в настоящее время не существует какого-то одного технического приема или средства, однако общим в решении многих проблем безопасности является использование криптографии и криптоподобных преобразований информации.

1. Цель работы

Исследование основных методов криптографической зашиты информации.

2. Краткие сведения из теории

Криптография – обеспечивает сокрытие смысла сообщения с помощью шифрования и открытия его расшифрованием, которые выполняются по специальным алгоритмам с помощью ключей.

Ключ – конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования данных, обеспечивающее выбор только одного варианта из всех возможных для данного алгоритма.

Криптоанализ – занимается вскрытием шифра без знания ключа (проверка устойчивости шифра).

Кодирование – (не относится к криптографии) – система условных обозначений, применяемых при передаче информации. Применяется для увеличения качества передачи информации, сжатия информации и для уменьшения стоимости хранения и передачи.

Криптографические преобразования имеют цель обеспечить недоступность информации для лиц, не имеющих ключа, и поддержание с требуемой надежностью обнаружения несанкционированных искажений.

Большинство средств защиты информации базируется на использовании криптографических шифров и процедур шифрования-расшифрования. В соответствии со стандартом ГОСТ 28147-89 под шифром понимают совокупность обратимых преобразований множества открытых данных на множество зашифрованных данных, задаваемых ключом и алгоритмом преобразования.

В криптографии используются следующие основные алгоритмы шифрования:

алгоритм замены (подстановки) – символы шифруемого текста заменяются символами того же или другого алфавита в соответствии с заранее обусловленной схемой замены;

алгоритм перестановки – символы шифруемого текста переставляются по определенному правилу в пределах некоторого блока этого текста;

гаммирование – символы шифруемого текста складываются с символами некоторой случайной последовательности;

аналитическое преобразование – преобразование шифруемого текста по некоторому аналитическому правилу (формуле).

Процессы шифрования и расшифрования осуществляются в рамках некоторой криптосистемы. Для симметричной криптосистемы характерно применение одного и

14

того же ключа как при шифровании, так и при расшифровании сообщений. В асимметричных криптосистемах для зашифрования данных используется один (общедоступный) ключ, а для расшифрования – другой (секретный) ключ.

Симметричные криптосистемы Шифры перестановки

В шифрах средних веков часто использовались таблицы, с помощью которых выполнялись простые процедуры шифрования, основанные на перестановке букв в сообщении. Ключем в данном случае является размеры таблицы. Например, сообщение ―Неясное становится еще более непонятным‖ записывается в таблицу из 5 строк и 7 столбцов по столбцам.

Н |

О |

Н |

С |

Б |

Н |

Я |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Е |

Е |

О |

Я |

О |

Е |

Т |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Я |

С |

В |

Е |

Л |

П |

Н |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

С |

Т |

И |

Щ |

Е |

О |

Ы |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Н |

А |

Т |

Е |

Е |

Н |

М |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Для получения шифрованного сообщения текст считывается по строкам и группируется по 5 букв:

НОНСБ НЯЕЕО ЯОЕТЯ СВЕЛП НСТИЩ ЕОЫНА ТЕЕНМ Несколько большей стойкостью к раскрытию обладает метод одиночной

перестановки по ключу. Он отличается от предыдущего тем, что столбцы таблицы переставляются по ключевому слову, фразе или набору чисел длиной в строку таблицы. Используя в качестве ключа слово ЛУНАТИК, получим следующую таблицу

Л |

У |

Н |

А |

Т |

И |

К |

|

|

А |

И |

К |

Л |

Н |

Т |

У |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

4 |

7 |

5 |

1 |

6 |

2 |

3 |

|

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Н |

О |

Н |

С |

Б |

Н |

Я |

|

|

С |

Н |

Я |

Н |

Н |

Б |

О |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Е |

Е |

О |

Я |

О |

Е |

Т |

|

|

Я |

Е |

Т |

Е |

О |

О |

Е |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Я |

С |

В |

Е |

Л |

П |

Н |

|

|

Е |

П |

Н |

Я |

В |

Л |

С |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

С |

Т |

И |

Щ |

Е |

О |

Ы |

|

|

Щ |

О |

Ы |

С |

И |

Е |

Т |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Н |

А |

Т |

Е |

Е |

Н |

М |

|

|

Е |

Н |

М |

Н |

Т |

Е |

А |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

До перестановки. После перестановки В верхней строке левой таблицы записан ключ, а номера под буквами ключа

определены в соответствии с естественным порядком соответствующих букв ключа в алфавите. Если в ключе встретились бы одинаковые буквы, они бы нумеровались слева направо. Получается шифровка: СНЯНН БОЯЕТ ЕООЕЕ ПНЯВЛ СЩОЫС ИЕТЕН МНТЕА. Для обеспечения дополнительной скрытности можно повторно шифровать сообщение, которое уже было зашифровано. Для этого размер второй таблицы подбирают так, чтобы длины ее строк и столбцов отличались от длин строк и столбцов первой таблицы. Лучше всего, если они будут взаимно простыми.

Кроме алгоритмов одиночных перестановок применяются алгоритмы двойных перестановок. Сначала в таблицу записывается текст сообщения, а потом поочередно

15

переставляются столбцы, а затем строки. При расшифровке порядок перестановок был обратный. Пример данного метода шифрования показан в следующих таблицах:

|

2 |

4 |

1 |

3 |

|

|

|

1 |

2 |

3 |

4 |

|

|

1 |

2 |

3 |

4 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

4 |

П |

Р |

И |

Е |

|

|

4 |

И |

П |

Е |

Р |

|

1 |

А |

З |

Ю |

Ж |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

1 |

З |

Ж |

А |

Ю |

|

|

1 |

А |

3 |

Ю |

Ж |

|

2 |

Е |

_ |

С |

Ш |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

2 |

_ |

Ш |

Е |

С |

|

|

2 |

Е. |

_ |

С |

Ш |

|

3 |

Г |

Т |

О |

О |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

3 |

Т |

О |

Г |

О |

|

|

3 |

Г |

Т |

О |

О |

|

4 |

И |

П |

Е |

Р |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Двойная перестановка столбцов и строк |

|

|

|

|||||||||

Врезультате перестановки получена шифровка АЗЮЖЕ_СШГТООИПЕР. Ключом

кшифру служат номера столбцов 2413 и номера строк 4123 исходной таблицы.

Число вариантов двойной перестановки достаточно быстро возрастает с увеличением размера таблицы: для таблицы 3 х 3 их 36, для 4 х 4 их 576, а для 5*5 их

14400.

В средние века для шифрования применялись и магические квадраты. Магическими квадратами называются квадратные таблицы с вписанными в их клетки последовательными натуральными числами, начиная с единицы, которые дают в сумме по каждому столбцу, каждой строке и каждой диагонали одно и то же число. Для шифрования необходимо вписать исходный текст по приведенной в квадрате нумерации и затем переписать содержимое таблицы по строкам. В результате получается шифротекст, сформированный благодаря перестановке букв исходного сообщения.

|

|

|

16 |

3 |

2 |

|

13 |

|

|

|

|

О |

|

И |

|

Р |

|

Т |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

5 |

10 |

11 |

|

8 |

|

|

|

|

З |

|

Ш |

|

Е |

|

Ю |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

9 |

6 |

7 |

|

12 |

|

|

|

|

_ |

|

Ж |

|

А |

|

С |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

4 |

15 |

14 |

|

1 |

|

|

|

|

Е |

|

Г |

|

О |

|

П |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

П |

Р И |

Е |

З Ж |

А |

Ю |

_ Ш Е |

С |

Т |

О |

|

Г |

О |

|||||||||

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

|

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

|||||

Число магических квадратов очень резко возрастает с увеличением размера его сторон: для таблицы 3*3 таких квадратов -1; для таблицы 4*4 - 880; а для таблицы 5*5- 250000.

Шифры простой замены Система шифрования Цезаря - частный случай шифра простой замены. Метод

основан на замене каждой буквы сообщения на другую букву того же алфавита, путем смещения от исходной буквы на K букв.

Известная фраза Юлия Цезаря VENI VINI VICI – пришел, увидел, победил, зашифрованная с помощью данного метода, преобразуется в SBKF SFAF SFZF (при смещении на 4 символа).

Греческим писателем Полибием за 100 лет до н.э. был изобретен так называемый полибианский квадрат размером 5*5, заполненный алфавитом в случайном порядке. Греческий алфавит имеет 24 буквы, а 25-м символом является пробел. Для шифрования на квадрате находили букву текста и записывали в шифротекст букву, расположенную ниже

16

ее в том же столбце. Если буква оказывалась в нижней строке таблицы, то брали верхнюю букву из того же столбца.

Шифры сложной замены Шифр Гронсфельда состоит в модификации шифра Цезаря числовым ключом.

Для этого под буквами сообщения записывают цифры числового ключа. Если ключ короче сообщения, то его запись циклически повторяют. Шифротекст получают примерно также, как в шифре Цезаря, но отсчитывают не третью букву по алфавиту (как в шифре Цезаря), а ту, которая смещена по алфавиту на соответствующую цифру ключа.

Пусть в качестве ключа используется группа из трех цифр – 314, тогда Сообщение СОВЕРШЕННО СЕКРЕТНО Ключ 3143143143143143143

Шифровка ФПИСЬИОССАХИЛФИУСС В шифрах многоалфавитной замены для шифрования каждого символа

исходного сообщения применяется свой шифр простой замены (свой алфавит).

АБВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮЯ_

А

АБВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮЯ_

АБВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮЯ_

Б

_АБВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮЯ В

_АБВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮЯ В

Я_АБВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮ Г

Я_АБВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮ Г

ЮЯ_АБВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭ

ЮЯ_АБВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭ

.

…………

…………

Я

ВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮЯ_АБ

ВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮЯ_АБ

_

БВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮЯ_А

БВГДЕЁЖЗИКЛМНОПРСТУФХЧШЩЪЫЬЭЮЯ_А

Каждая строка в этой таблице соответствует одному шифру замены аналогично шифру Цезаря для алфавита, дополненного пробелом. При шифровании сообщения его выписывают в строку, а под ним ключ. Если ключ оказался короче сообщения, то его циклически повторяют. Шифротекст получают, находя символ в колонке таблицы по букве текста и строке, соответствующей букве ключа. Например, используя ключ АГАВА, из сообщения ПРИЕЗЖАЮ ШЕСТОГО получаем следующую шифровку:

Сообщение ПРИЕЗЖАЮ_ШЕСТОГО

Ключ |

АГАВААГАВААГАВАА |

|

|

Шифровка ПНИГЗЖЮЮЮАЕОТМГО

В компьютере такая операция соответствует сложению кодов ASCII символов сообщения и ключа по модулю 256.

3. Задание к работе

На языке VBA или С++ написать программу шифрования и дешифрования текстового файла методом, указанным преподавателем. В качестве примера в п. 4 приводится пример реализации алгоритма шифрация методом замены.

4. Порядок выполнения работы

17

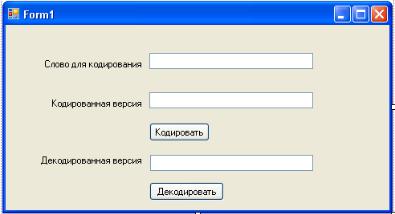

На окне программы расположены три текстовых поля: для ввода исходного текста (textBox1), для вывода зашифрованного текста (textBox2), для вывода расшифрованного текста (textBox3). Для выполнения основных действий на окне расположены кнопка для выполнения операции шифрования (button1) и кнопка для выполнения операции дешифрации (button2). Программа реализована на языке C#.

Шифрование

private void button1_Click(object sender, EventArgs e)

{

string s="";

string T=textBox1.Text;

for (int i = 0; i < T.Length; i++)

{

s+=Convert.ToChar(Convert.ToInt32(T[i])+1);

}

textBox2.Text = s;

}

Дешифрование

private void button2_Click(object sender, EventArgs e)

{

string s = "";

string T = textBox2.Text;

for (int i = 0; i < T.Length; i++)

{

s += Convert.ToChar(Convert.ToInt32(T[i]) - 1);

}

textBox3.Text = s;

}

Содержание отчета

1.Название работы.

2.Цель работы.

3.Блок-схему алгоритма шифрования.

4.Тексты программ.

5.Вопросы для самопроверки

1.Цель и задачи криптографии.

2.Шифры одиночной перестановки и перестановки по ключевому слову. Шифр Гронфельда.

18

3.Шифры двойной перестановки. Шифрование с помощью магического

квадрата.

4.Шифр многоалфавитной замены и алгоритм его реализации.

5.Алгоритм шифрации двойным квадратом. Шифр Enigma.

6.Алгоритм шифрования DES.

7.Алгоритм шифрования ГОСТ 28147-89.

8.Алгоритм шифрования RSA.

9.Алгоритм шифрования Эль Гамаля.

10.Задачи и алгоритмы электронной подписи.

11.Задачи распределения ключей.

19

Лабораторная работа №4

«Шифрация методами битовых манипуляций»

Введение

По мере развития и усложнения средств, методов и форм автоматизации процессов обработки информации повышается зависимость общества от степени безопасности используемых им информационных технологий, которая определяется степенью защищенности и устойчивости как компьютерных систем в целом, так и отдельных программ.

Для обеспечения защиты информации в настоящее время не существует какого-то одного технического приема или средства, однако общим в решении многих проблем безопасности является использование криптографии и криптоподобных преобразований информации.

1. Цель работы

Исследование основных методов криптографической зашиты информации.

2. Краткие сведения из теории

Шифры битовых манипуляций.

Методы кодирования сообщений путем манипуляций с битами возникли с появлением вычислительной техники. Как правило, современные компьютеризированные шифры попадают в класс, называемый шифрами бытовых манипуляций (bit manipulating ciphers). Хотя ревнители чистоты теории могут спорить о том, что такие шифры представляют собой просто вариацию шифров методом замены, большинство специалистов соглашается с тем, что концепции и методы, лежащие в основе шифров битовых манипуляций отличаются от всего, что было известно ранее, настолько значительно, что заслуживают выделения в особый класс.

Шифры битовых манипуляций популярны по двум причинам. Во-первых, они идеально подходят для использования в компьютерной криптографии, так как используют операции, которые легко выполняются системой. Вторая причина заключается в том, что полученный на выходе зашифрованный текст выглядит абсолютно нечитаемым - фактически полной бессмыслицей. Это положительно сказывается на безопасности и защищенности, так как важные данные маскируются под поврежденные файлы, доступ к которым просто никому не нужен.

Как правило шифры битовых манипуляций применимы только к компьютерным файлам и не могут использоваться для бумажных копий зашифрованных сообщений. Причина этого заключается в том, что манипуляции с битами имеют тенденцию генерировать непечатаемые символы. Поэтому мы всегда будем полагать, что текст, зашифрованный с помощью битовых манипуляций, всегда будет оставаться в виде электронного документа.

Шифры битовых манипуляций переводят открытый текст в шифрованный с помощью преобразования набора бит каждого символа по определенному алгоритму, используя одну из следующих логических операций или их комбинацию:

AND OR NOT XOR

Простейший (и наименее защищенный) шифр, манипулирующий с битами, использует только оператор первого дополнения. Этот оператор инвертирует все биты, входящие в состав байта. Таким образом, все нули становятся единицами и наоборот. Поэтому байт, над которым дважды проведена такая операция, принимает исходное значение.

20